La seguridad de Windows Server

Copia de seguridad de Windows Server

1. Planificación y primera copia de seguridad

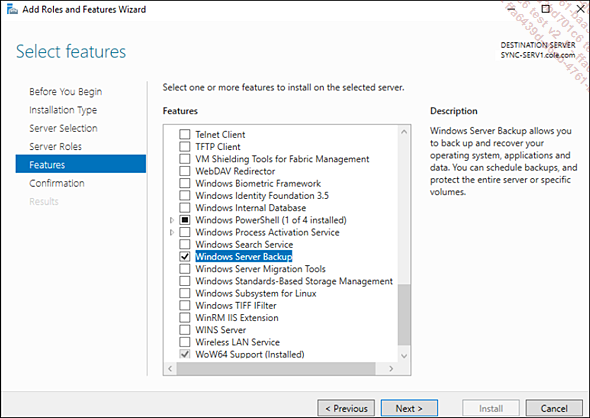

Aunque no es una medida de seguridad en el sentido estricto de la palabra, la copia de seguridad es una parte esencial de la protección de un sistema informático. Windows Server incluye una característica de copia de seguridad que no está instalada por defecto. Permite realizar copias de seguridad de todo el servidor o de volúmenes o archivos seleccionados.

Instale la característica Windows Server Backup.

Para utilizar Windows Server Backup, vaya a Server Manager, luego a Tools y seleccione Windows Server Backup. Se abrirá la consola de gestión de copias de seguridad.

En nuestro ejemplo, vamos a implementar una copia de seguridad periódica de un servidor Hyper-V y sus máquinas virtuales.

Haga clic con el botón derecho del ratón en Local Backup y seleccione Backup Schedule en el menú desplegable.

La primera ventana le pregunta si quiere hacer una copia de seguridad de todo el servidor o personalizar la configuración. Elija Custom.

En la siguiente ventana, elija lo que desea guardar. Haga clic en Add Items.

Aparecerá una lista de lo que se puede copiar. Como estamos haciendo una copia de seguridad de un servidor Hyper-V, las máquinas virtuales y la configuración del servidor Hyper-V están disponibles para la copia de seguridad. Va a realizar una copia de seguridad de las máquinas virtuales y la configuración del servidor Hyper-V.

Sería posible hacer una copia de seguridad de una máquina virtual desde dentro de ella. Pero no se haría copia de seguridad de la configuración de la propia máquina virtual, a diferencia de la copia de seguridad de la máquina virtual desde el servidor, como estamos haciendo ahora.

Tenga en cuenta que es posible guardar...

BitLocker

BitLocker es una función de cifrado de discos duros que se encuentra tanto en la versión cliente de Windows 10 y 11 como en Windows Server.

1. Conceptos básicos

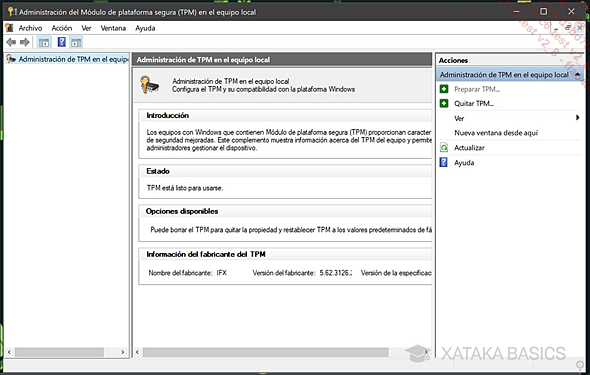

a. Chip TPM

BitLocker puede funcionar con chips TPM, que son chips en placas base que generan y almacenan claves de cifrado. Estas claves se almacenan en el propio hardware, lo que resulta más seguro que almacenarlas en Windows.

Si necesita activar el chip TPM, esto se hace en el firmware de la máquina, con la opción Intel PTT o AMD PSP.

Para averiguar si la máquina tiene un chip TPM, escriba el siguiente comando:

Tpm.msc Esto abrirá la consola de gestión de TPM, que indicará la presencia del chip, su estado y versión. Si la consola está vacía, entonces su máquina no tiene un chip TPM.

Para habilitar el chip TPM en las máquinas Hyper-V, la máquina virtual debe ser de generación 2. Vaya a los parámetros de la máquina y Segurity. A continuación, active la opción.

b. Características de BitLocker

-

BitLocker es capaz de añadir un código PIN, una contraseña o la solicitud o una llave física, cuando la máquina se inicia.

-

Por supuesto, BitLocker puede cifrar discos duros. Tanto los discos conectados localmente a una máquina como los soportes extraíbles.

-

También es posible almacenar claves de recuperación de BitLocker en objetos de Active Directory. Este es el método recomendado por Microsoft.

-

BitLocker se puede activar y configurar mediante la directiva de grupo.

-

BitLocker puede proteger volúmenes de clúster compartidos.

-

Los volúmenes del sistema protegidos por un código PIN en el arranque, pueden utilizar la funcionalidad de "desbloqueo de red". Esto permite arrancar sin intervención humana, lo que puede ser útil en el caso de servidores gestionados remotamente. Requiere un chip TPM.

-

BitLocker tiene una función de "desbloqueo automático" para que no tenga que desbloquear a mano los discos de datos cada vez que los use. Esto almacenará una clave para la unidad...

Microsoft Defender

La aplicación Windows Security reúne toda una serie de características de seguridad para los sistemas Microsoft. Incluye el antivirus, antes conocido como Windows Defender, que ha evolucionado considerablemente y cuya gestión se ha centralizado en una aplicación que reúne varias funciones de seguridad.

Para acceder a esta aplicación, vaya a Start - Settings - Update & Security. A continuación, seleccione Windows Security.

Haga clic en Open Windows Security para iniciar la aplicación. Como puede ver en esta captura de pantalla, si hay problemas con determinados ajustes, se muestra una advertencia.

1. Configuración básica

Haga clic en Virus & threat protection para acceder a la configuración del antivirus.

-

Current threats: lanza un análisis del sistema. Si entramos en las opciones, podemos elegir el tipo de análisis: rápido, completo o personalizado. Esta última opción se puede utilizar para seleccionar un volumen o carpeta en particular.

-

Virus & threat protection settings: aquí puede activar la protección en tiempo real, la protección en la nube para las últimas muestras de virus encontradas por Microsoft o el envío automático de muestras.

-

Virus and threat protection settings: permite buscar y descargar las definiciones de virus más recientes. Estas definiciones también se descargan regularmente con las actualizaciones de Windows.

-

Ransomware protection: vigila y protege los archivos sensibles. Este parámetro también se encuentra en la protección contra virus y amenazas.

Haga clic en Virus & threat protection settings para acceder a la configuración adicional.

Protección en tiempo real y protección...

Líneas de referencia de seguridad

Microsoft pone a disposición de las empresas una serie de herramientas gratuitas en su centro de descargas, para ayudarlas a mejorar la seguridad de sus infraestructuras.

Estas herramientas, conocidas como líneas de referencia de seguridad, están contenidas en un archivo. Incluyen archivos PDF, directivas para desplegar y scripts PowerShell para importar directivas.

Estos archivos se pueden descargarse en formato ZIP en la URL:

https://www.microsoft.com/en-us/download/details.aspx?id=55319

Va a descargar las líneas de referencias para Windows Server 2022, así como la utilidad PolicyAnalyser, que es una utilidad para analizar GPO y elaborar informes comparativos.

Una vez descargados los archivos, descomprímalos y colóquelos en su controlador de dominio.

1. PolicyAnalyser

PolicyAnalyser es una utilidad con una interfaz gráfica que compara las directivas establecidas en el controlador de dominio, con las de las referencias de seguridad.

En la carpeta descargada, ejecute la aplicación PolicyAnalyser.exe.

En la interfaz de la aplicación, haga clic en Add.

En la nueva ventana, vaya a File y seleccione Add files from GPO(s).

Tendrá que encontrar los GPO que quiere comparar, en los que hemos descargado con la línea de base de seguridad de Windows Server 2022.

Seleccione la subcarpeta que contiene los GPO.

GPO están...

Active Directory Certificat Services (ADCS)

ADCS es el servicio de Windows Server para generar certificados. Antes de ver cómo se despliega y utiliza, repasaremos los fundamentos de la criptografía de certificados.

1. Aspectos básicos del cifrado

Para cifrar datos informáticos, los sistemas informáticos utilizan algoritmos matemáticos como DES o AES. Estos algoritmos son conocidos y públicos, por lo que cualquiera puede recuperar datos en texto claro utilizando estos algoritmos. Por tanto, es necesario introducir un elemento aleatorio, llamado clave.

La clave es una secuencia de datos binarios creada al azar o definida por el usuario, que se introduce en el cálculo en el momento de la encriptación. Hace que los datos sean imposibles de descifrar a menos que se disponga de esta clave. La longitud de la clave depende del algoritmo utilizado, por ejemplo, AES256 generará una clave de 256 bits de longitud.

He aquí dos ejemplos de claves:

Si se utiliza la misma clave para cifrar y descifrar, se habla de cifrado simétrico. Si se utilizan claves diferentes para cifrar y descifrar, se trata de un cifrado asimétrico.

a. Cifrado simétrico

El cifrado simétrico tiene la ventaja de consumir pocos recursos de procesador y ser rápido. Se suele utilizar para VPN, cifrado de discos y blockchain. Se utiliza cuando es necesario cifrar grandes cantidades de datos o para el cifrado y descifrado en tiempo real.

El problema de las claves simétricas es que no contienen información identificativa. Esto hace imposible verificar la integridad de los datos, ya que cualquiera que posea la clave puede descifrarlos, modificarlos y cifrarlos de nuevo.

Para el cifrado asimétrico, la clave se debe enviar al destinatario por un canal diferente, utilizando un algoritmo distinto para la fase de negociación y transmisión de la clave.

b. Cifrado asimétrico

El cifrado asimétrico consume más procesador y es más lento. Además, no se puede cifrar con más datos que el número de bits de la clave. Se utiliza para cifrar contraseñas, tokens de autenticación y solicitudes de conexión.

Las dos claves utilizadas para el cifrado asimétrico se denominan clave pública y clave privada. La clave pública se crea a partir de la clave privada, pero lo contrario es imposible. Esto...

DNS over HTTPS

Como novedad para Server 2022, ahora es posible utilizar HTTPS para el tráfico DNS, pero sólo para la parte cliente DNS de Windows Server, no para el servidor DNS. Esta práctica se denomina DNS over HTTPS o DoH.

En este caso, el tráfico DNS se encapsulará en HTTPS utilizando el puerto 443 y se cifrará utilizando el protocolo TLS.

1. Implementación

Para activar DNS sobre HTTPS, vaya a la configuración y a la configuración de red.

A continuación, vaya a Ethernet y haga clic en el icono de la red a la que está conectado.

Desplácese hasta la configuración DNS y haga clic en Edit.

Estamos en un controlador de dominio, así que vamos a dejarlo como el servidor DNS preferido. Sin embargo, vamos a añadir un servidor DNS secundario.

Si queremos añadir un servidor DNS externo que acepte peticiones DNS sobre HTTPS, debemos asegurarnos de que el servidor que queremos añadir permite este tipo de tráfico.

Existe un comando PowerShell para preguntar al sistema qué servidores DNS habilitados para HTTPS conoce:

Get-DnsClientDohServerAddress El resultado es el siguiente:

Sólo queda introducir el servidor DNS elegido y seleccionar la opción que activa e DNS sobre HTTPS. Para activar la opción, el servidor DNS introducido debe aceptar peticiones DoH.

Por supuesto, la misma configuración es perfectamente factible...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática