Active Directory

Tipos de dominio de Active Directory

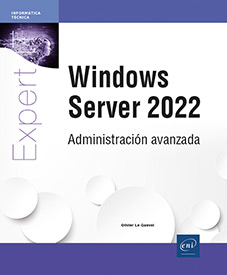

El bosque de Active Directory es una estructura jerárquica, en la que hay un dominio raíz del bosque, subdominios y dominios raíz de árbol. Un único dominio es el dominio raíz de todo el bosque.

Todos los dominios del bosque confían (trust) automáticamente los unos en los otros y cada dominio es una frontera de seguridad, replicación y autenticación. Todos los dominios son subconjuntos del bosque.

Dentro de un bosque de Active Directory, existen tres tipos de dominios:

-

dominio raíz del bosque,

-

dominio raíz de un árbol,

-

subdominio.

Diagrama del bosque del trabajo práctico con los tres tipos de dominio

1. El trabjo práctico para implantar dominios

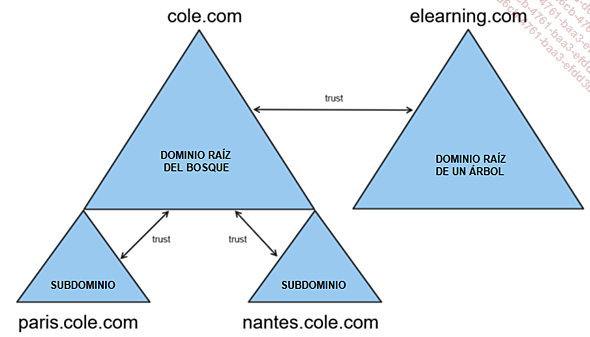

Este es el primer trabajo práctico que se utilizará en este capítulo. Irá creciendo a medida que avancen las operaciones cubiertas, hasta alcanzar el tamaño mostrado en el diagrama, con no menos de seis máquinas Windows Server.

Contiene dos bosques, cole.com e independants.es, en dos redes separadas. El dominio elearning.com se adjuntará al dominio cole.com.

El router BLR (borderline router) que une las dos redes, se construirá en una máquina Windows Server y veremos su configuración juntos. Es libre de utilizar otros sistemas como routeres.

Una vez que la arquitectura esté completamente desplegada, haremos algunos cambios en ella para practicar los temas finales del capítulo.

Pero antes de ponernos manos a la obra y empezar a desplegar máquinas virtuales, debemos repasar algunos conceptos básicos.

2. Dominio raíz del bosque

Este es el primer dominio que crea y es el padre de todos los demás dominios. El dominio raíz se puede utilizar de dos maneras diferentes:

-

El dominio raíz dedicado: sólo se utiliza para administrar los demás dominios y en él, no habrá más usuarios que los administradores. No representa ninguna ubicación geográfica u organizativa dentro del bosque. Los administradores de los subdominios no tienen permisos sobre otros dominios y sólo los administradores del dominio raíz tienen permisos sobre todo el bosque.

-

El dominio raíz regional: puede optar por no utilizar un dominio raíz dedicado para no hacer más engorrosa la gestión y el mantenimiento...

Implantación de un bosque multidominio

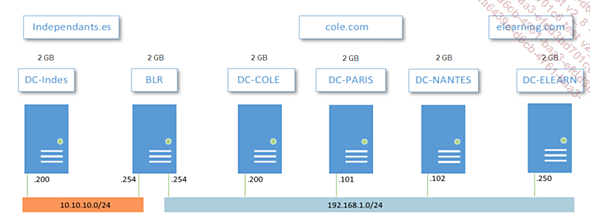

Ahora vamos a iniciar el trabajo práctico y ver la implementación de un bosque con un dominio raíz, dos subdominios y un dominio raíz de árbol. También se creará una relación de aprobación de acceso directo entre los dos subdominios.

El dominio raíz será cole.com, los subdominios paris.cole.com y nantes.cole.com y el dominio raíz de un árbol eleaning.com.

La adición de un dominio a un bosque y la creación de una relación de aprobación se deben realizar con una cuenta que sea administradora de la empresa, como es el caso del administrador raíz del dominio.

En este capítulo, desde el punto de vista de la red, todos los controladores de dominio están en la misma red física y en la misma red IP 192.168.1.0/24, para simplificar las cuestiones de red y concentrarnos en el Active Directory.

1. Creación del dominio raíz

a. Consideraciones sobre el hardware del controlador de dominio

Microsoft recomienda tener en cuenta ciertos criterios para los distintos componentes del servidor que alojará Active Directory:

-

Espacio en disco:

-

40 a 60 KB por objeto de Active Directory,

-

110% del tamaño de la base de datos en espacio libre, para la desfragmentación de la base de datos.

-

RAM:

-

tamaño total de la base de datos y tamaño total de la carpeta sysvol,

-

tamaño recomendado para el sistema operativo,

-

necesidad de aplicaciones de terceros y funciones adicionales,

-

prever entorno a un 33% más de memoria para satisfacer las necesidades cambiantes.

-

Tarjeta de red: se recomienda 1 GB/segundo. Necesario para Windows Server.

-

Procesador: máximo 1000 usuarios por núcleo. Caché L4.

Otras consideraciones:

Con el tamaño y el precio actuales de las unidades SSD, una unidad dedicada a los datos de Active Directory debería ser adecuada en la gran mayoría de los escenarios.

El tamaño de la RAM debe permitir que todos los datos de Active Directory se almacenen en la RAM, además de en el sistema, para no tener que buscar los datos en el disco, que siempre es más lento que la memoria. Si esto no es posible, por ejemplo, en hardware antiguo, entonces el rendimiento de lectura/escritura en disco se convierte en un factor relevante a la hora de evaluar el rendimiento general del sistema....

Relación de aprobación de bosque y aprobación externa

Estas relaciones de aprobación existen entre bosques que son completamente independientes entre sí. Se pueden establecer para colaboraciones entre empresas independientes o cuando se adquieren empresas.

Dado que las infraestructuras de red de los distintos bosques también son independientes y probablemente se encuentren en redes remotas, para poder implementar las relaciones de aprobación del bosque y las relaciones de aprobación externas, puede ser necesario configurar cortafuegos que permitan el paso de las comunicaciones entre los distintos controladores de dominio.

Los puertos utilizados por los controladores de dominio son:

-

DNS: TCP/UDP puerto 53,

-

LDAP: puerto TCP/UDP 389,

-

Autenticación Kerberos: puerto TCP/UDP 88,

-

Contraseña Kerberos: puerto TCP/UDP 464a,

-

RPC: puerto TCP/UDP 135a,

-

NetBIOS: puerto TCP/UDP 137 - 138a,

-

SMB: puerto TCP/UDP 445a,

-

LDAP SSL: puerto TCP/UDP 636a,

-

catálogo global: puerto TCP/UDP 3268 - 3269.

Además, es necesario configurar el DNS para estas infraestructuras, de modo que los controladores de dominio puedan enrutar las solicitudes DNS y resolver los nombres de dominio de los demás.

1. Configuración de los DNS

Se pueden utilizar varias configuraciones de DNS para implementar relaciones de aprobación externas y forestales:

-

forwarders condicionales, la solución más sencilla de desplegar, que indican qué dirección de red utilizar para llegar al DNS del otro dominio,

-

zonas secundarias, una solución bastante similar a las redirecciones condicionales, que tiene la ventaja de actualizarse dinámicamente,

-

un servidor DNS raíz común, que debe contener las delegaciones DNS para cada nombre de dominio, una solución más compleja que no es realmente adecuada.

En este capítulo se utilizarán forwarders condicionales.

2. Relación de aprobación de bosque

Se establece una relación de aprobación de bosque entre los dos dominios raíz de los dos bosques. Es necesariamente transitiva hacia cualquier subdominio y puede ser unidireccional o bidireccional. Un bosque puede tener varias relaciones de aprobación con otros bosques, pero siempre de forma no transitiva, sin que la aprobación pase de un bosque a otro.

En la siguiente ilustración, el bosque A tiene...

Roles FSMO

1. Introducción a los roles FSMO

Cuando se despliegan varios controladores de dominio para un mismo dominio, el que se instala en primer lugar se denomina controlador "primario" y todos los demás controladores desplegados posteriormente en este dominio, se denominan "secundarios".

Aunque todos los controladores de un dominio se pueden utilizar para gestionar objetos de Active Directory, sólo el controlador principal dispone inicialmente de ciertas funcionalidades. Estas se conocen como roles FSMO.

FSMO son las siglas de Flexible Single Master Operation. La base de datos de Active Directory se basa en un modelo denominado "multimaestro", que permite a cualquier controlador de dominio escribir en la base de datos. Esto puede dar lugar a conflictos si se realizan varias modificaciones en el mismo objeto al mismo tiempo. Existe un mecanismo para gestionar estos conflictos que consiste en que, el último controlador de dominio en el que se ha realizado una modificación, tiene prioridad sobre los demás. Se trata del enfoque "last writer wins".

Sin embargo, ciertas modificaciones sólo son posibles desde el servidor que tiene los roles FSMO, para evitar conflictos en lugar de tener que resolverlos. En este caso, se utiliza un modelo de "maestro único". Un ejemplo de configuración que sólo se puede realizar desde un único controlador de dominio, es decidir qué servidor debe ser la fuente de reloj para sincronizar la hora de todos los servidores.

Por lo tanto, existen cinco roles FSMO, cada uno de los cuales realiza una o varias funciones y que se encuentran inicialmente en el controlador de dominio principal. Como veremos, es posible cambiar los roles FSMO de servidor, pero sólo pueden existir en un único servidor, ya sea a nivel de bosque o a nivel de dominio.

En resumen, se utilizará un único modelo maestro para determinadas operaciones, pero de forma flexible. Este enfoque es heredado de las versiones NT3.51 y NT 4.0 de Windows Server, en las que sólo el controlador de dominio principal (CDP) estaba autorizado a realizar cambios en el dominio.

Existen cinco funciones de la FSMO:

-

controlador del esquema,

-

maestro de operaciones de nombres de dominio,

-

maestro RID,

-

emulador PDC,

-

maestro de infraestructuras.

2. Descripción de los roles FSMO

Controlador del esquema

El esquema...

Base de datos Active Directory

La base de datos de Active Directory está contenida en un archivo con formato JET llamado ntds.dit que, si mantenemos la ubicación por defecto (lo cual no es recomendable), se encuentra en c:\windows\ntds. Este directorio está presente en todos los controladores de dominio de un bosque.

1. Particiones de bases de datos

La base de datos contiene diferentes particiones, que se replican de distintas maneras en función de la situación.

Partición de configuración

Se crea cuando se crea el bosque. Contiene información sobre el bosque. Estructura del bosque, dominios y subdominios, controladores de dominio, etc.

Se replica en todos los controladores de dominio del bosque.

Partición de esquema

La partición de esquema contiene la definición de todos los tipos de objetos que se pueden crear, así como las reglas para crear y manipular objetos en el esquema.

Replicado en todos los controladores de dominio del bosque.

Partición de dominios

Se crea cuando se configura un dominio. Contiene una lista de usuarios, grupos, OUs y configuraciones específicas del dominio.

Se replica en los controladores de dominio del mismo dominio.

Particiones de las aplicaciones

Son creadas por aplicaciones como DNS o Exchange. Puede haber varias particiones de aplicaciones en la base de datos. Es posible crear particiones de aplicaciones nosotros mismos.

Para DNS, habrá dos particiones de aplicación:

-

ForestDNSzones replicado en todos los controladores de dominio en el bosque,

-

DomainDNSzones replicadas dentro del mismo dominio.

Hay varias maneras de ver las particiones en la base de datos de Active Directory y vamos a utilizar la utilidad ADSIedit.msc.

Abra un símbolo del sistema cmd y escriba adsiedit.msc. Se abrirá una consola mmc.

Haga clic con el botón derecho del ratón en el icono ADSI Edit y, a continuación, en Connect to.

En la ventana de conexión...

Esquema de Active Directory

El esquema de Active Directory contiene una lista de todos los tipos de objetos, como usuario, grupo, unidad organizativa, controlador de dominio, etc., y una lista de todos los atributos posibles para cada tipo de objeto, como nombre, SID o número de teléfono.

Cada versión de Windows Server viene con un número de versión de esquema y el esquema de Windows Server 2022 es la versión número 88.

El esquema lo gestiona el controlador de dominio, que tiene el rol FSMO de maestro de esquema, que es único dentro del bosque. Los cambios se replican a los demás controladores de dominio del bosque.

1. Requisitos previos para modificar el régimen

Es posible modificar el esquema añadiendo un tipo de objeto o un atributo a un tipo de objeto existente. Cualquier modificación del esquema se debe realizar desde el servidor que tiene el rol de maestro para el esquema.

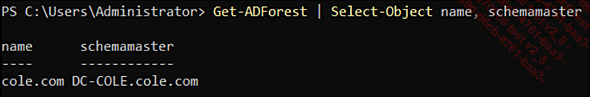

Para saber qué servidor tiene el rol, ya hemos visto el archivo:

netdom query fsmo Pero también es posible hacerlo en PowerShell. El siguiente comando nos dará el nombre del servidor que es el maestro del esquema:

Get-ADForest | Select-Object name, schemamaster

También puede ejecutar un comando para ver qué roles FSMO tiene el servidor en el que se encuentra:

Get-ADDomainController | Select-Object OperationMasterRoles

Para poder modificar el esquema, es necesario estar autentificado con una cuenta que pertenezca a los grupos administrador de la empresa y administrador del esquema.

Para ver y realizar operaciones en el esquema, vamos a utilizar una consola MMC. Sin embargo, el plug-in que permite...

Directorio sysvol

El directorio sysvol que se crea cuando un servidor se promueve a controlador de dominio, es un recurso compartido que contiene dos cosas principales: directivas de grupo y scripts de inicio de sesión, normalmente para montar recursos compartidos de red cuando se abre Windows.

Por defecto, sysvol se encuentra en la carpeta Windows, pero puede elegir otra ubicación cuando promocione el servidor a controlador de dominio. Esta carpeta se comparte para que los equipos cliente puedan acceder a las gpo y a los scripts.

Sysvol contiene cuatro subcarpetas.

El directorio domaine

Esta carpeta contiene dos subcarpetas: policies, donde se encuentran las directivas de grupo y scripts, donde se almacenan los scripts de inicio de sesión.

Los directorios staging y staging area

Se utilizan para la replicación de sysvol. Staging contiene datos en espera de replicación.

La subcarpeta sysvol

En el directorio sysvol hay otro directorio sysvol, que contiene un punto de unión, una especie de acceso directo, que permite a las máquinas remotas acceder al recurso compartido.

1. Verificación de la replicación

Este directorio se replica en los controladores de dominio y se evitan otros tipos de datos para no aumentar los tiempos de replicación.

La replicación es proporcionada por el servicio DFSR. Es posible comprobar el estado de la replicación utilizando PowerShell. Los comandos para DFSR no están...

Sitios de Active Directory

1. Conceptos básicos

Los sitios de Active Directory son una característica diseñada para gestionar dominios extendidos a través de múltiples ubicaciones físicas como, por ejemplo, entre varias ciudades. Esto implica que se establezca una conectividad de red, por ejemplo, con VPN de sitio a sitio.

En particular, se utilizan para configurar la replicación de bases de datos de Active Directory entre sitios físicos remotos. Los GPO también se pueden vincular a un sitio.

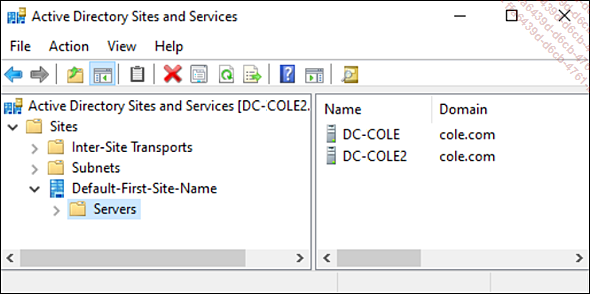

Con los sitios de Active Directory, puede crear y gestionar una topología de replicación, que puede ser diferente de la topología de red, entre varias ubicaciones físicas. Por defecto, sólo hay un sitio de Active Directory y todos los controladores de dominio están dentro de él.

Windows Server dispone de una consola de gestión dedicada a los sitios, a la que se accede a través del menú Start - Windows Administrative Tools - Active Directory Sites and Services.

Al abrir la consola, puede ver el sitio predeterminado denominado Default-First-Site-Name y los controladores de dominio que contiene.

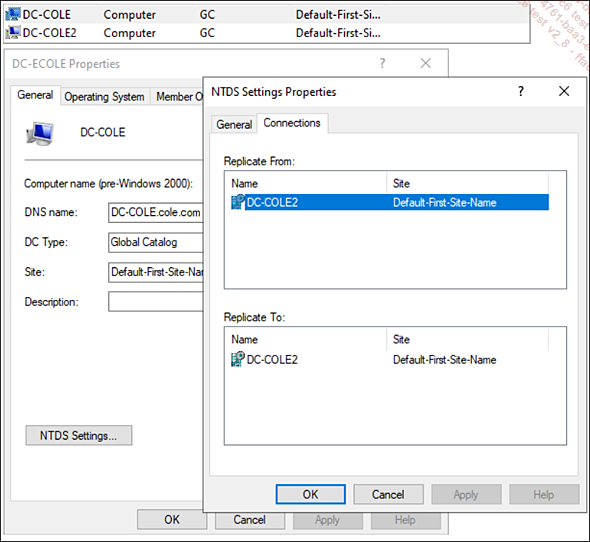

Cuando se añaden controladores de dominio a un dominio, un proceso llamado KCC (Knowledge Consistency Checker) creará automáticamente objetos de conexión en los controladores de dominio y estos objetos se utilizarán para la replicación.

Así, cada controlador de dominio dispone de un objeto de conexión para cada uno de los demás controladores del dominio.

Estos objetos de conexión se pueden ver en el perfil Active Directory de un servidor/pestaña Directory/General/NTDS Settings/Connections. Se generan automáticamente, pero también se pueden crear a mano o editar. Si los objetos de conexión se crean a mano o se editan, dejarán de ser gestionados por el KCC. Representan la replicación entrante desde otro servidor.

Además de gestionar las conexiones, el KCC también gestionará las topologías de replicación dentro de un sitio y entre sitios diferentes.

a. Replicación dentro del centro

Dentro del mismo sitio de Active Directory, todos los controladores de dominio se replicarán. Cuando se realiza un cambio en un controlador de dominio, el KCC determina el controlador...

Controlador de dominio de sólo lectura

Un controlador de dominio de sólo lectura (RODC) es un servidor que replica los cambios en la base de datos de Active Directory, pero desde el que no se pueden realizar cambios.

Hay varias situaciones en las que puede querer desplegar un RODC, dependiendo de las necesidades de su negocio o infraestructura.

Queremos desplegar un controlador de dominio en un sitio remoto, donde no tenemos control total sobre la seguridad física, que no es tan seguro como la sede central de la empresa.

El controlador de dominio estará en un sitio remoto donde no hay ningún técnico en el que se pueda confiar plenamente para administrar el servidor.

Cuando se despliegan en instalaciones remotas, los RODC ofrecen una serie de ventajas.

-

Nos permitirán decidir qué identificadores se almacenan en caché en el servidor y evitar que los identificadores con altos privilegios se almacenen localmente.

-

Es posible delegar la instalación en un usuario con menos privilegios.

-

Cuando un usuario inicia una sesión Windows por primera vez en un sitio gestionado por un RODC, sus credenciales se importan desde el controlador de dominio principal y se almacenan en caché en el RODC. Esto puede ralentizar el primer inicio de sesión, pero en el RODC sólo se almacenan las credenciales de los usuarios del sitio local.

-

Y, por supuesto, nadie puede hacer cambios desde el RODC.

Sin embargo, existen algunas limitaciones:

-

Un RODC no puede tener roles FSMO.

-

Un RODC no puede ser cabeza de puente para la replicación.

-

Tanto para DNS como para Active Directory, un RODC sólo acepta escrituras de otro controlador de dominio.

-

Cuando una máquina cliente se conecta por primera vez, se registra en la zona DNS del Active Directory en el controlador principal y luego se sincroniza en el RODC. También en este caso, esto puede causar ralentizaciones.

-

Por último, si hay docenas o incluso cientos de usuarios en el sitio remoto, es preferible desplegar un controlador de dominio "completo", que permita la escritura, por razones de rendimiento.

1. Despliegue de un RODC

Hay dos formas de desplegar un RODC: hacer un RODC cuando el servidor es promovido a controlador de dominio o preparando el despliegue con antelación y creando la cuenta RODC en el Active Directory. Es este segundo método el que vamos a utilizar, conocido como "pre-staging"....

Gestión con PowerShell

Para terminar este capítulo sobre Active Directory, vamos a ver cómo gestionar usuarios, grupos y unidades organizativas utilizando PowerShell.

1. Poblar Active Directory

En esta sección, muchos comandos utilizan el carácter de escape, el backtick, que se hace con [AltGr] más espacio. Esto permite pasar a la línea siguiente sin interrumpir el comando. No debe haber ningún espacio después del backtick, sino que debe ir a la línea inmediatamente siguiente.

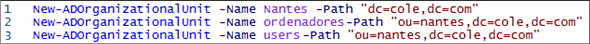

Para poblar Active Directory, cree unidades de organización con el siguiente comando:

New-ADOrganizationalUnit Crear la unidad organizativa Nantes y las subunidades ordenadores y users.

A continuación, cree un usuario con el siguiente comando:

New-ADUser Hay un montón de opciones disponibles para este comando, ya que enumera lo que puede poner en el perfil Active Directory de un usuario.

En nuestro ejemplo, comenzamos declarando una variable que contendrá la contraseña. Para rellenar esta variable, el sistema nos guiará para teclear la contraseña, que quedará oculta en la pantalla ya que será una cadena de caracteres segura.

Para el resto de las opciones, están los dos nombres de usuario SamAccountName y UserPrincipalName, sólo SamAccountname es obligatorio. La única otra opción que es obligatoria es la opción Name. La opción...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática