Los servicios de red en Windows Server 2022

Introducción al direccionamiento IPv4

Desde la creación de ARPANET, han visto la luz muchísimas normas. En 1981 se creó IPv4 (RFC 791).

1. El modelo OSI

El modelo OSI (Open Systems Interconnection), inventado por ISO (International Standards Organization), es un modelo de comunicación entre ordenadores. Describe las funcionalidades necesarias para realizar la comunicación.

Está compuesto por siete capas, cada una con una utilidad diferente.

-

Capa de aplicación: aporta los servicios básicos ofrecidos por la red, tales como la transferencia de un archivo, el correo electrónico…

-

Capa de presentación: su principal función es interesarse por la sintaxis y la semántica de los datos transmitidos. La información se procesa de forma que se hace compatible con las distintas entidades que se comunican.

-

Capa de sesión: organiza y sincroniza los intercambios entre el emisor y el receptor.

-

Capa de transporte: esta capa es responsable del correcto enrutamiento de los mensajes. Su rol es la recuperación de los mensajes de la capa de sesión y su división en unidades más pequeñas. A continuación puede realizar la transmisión a la capa de red. También tiene en cuenta la optimización de los recursos, así como el control de flujo.

-

Capa de red: permite crear subredes y enrutar paquetes sobre estas últimas. La interconexión de las subredes se gestiona también a este nivel.

-

Capa de enlace de datos: permite fraccionar los datos de entrada del emisor en tramas. A continuación, estas se transmiten en secuencias. También se encarga de gestionar las tramas de confirmación que envía el receptor.

Un rol importante de esta capa es la detección y corrección de errores ocurridos en la capa física. Para evitar que se bloquee el receptor, el control del flujo se integra en la capa de enlace.

-

Capa física: esta capa garantiza la perfecta transmisión de los datos (un bit 1 enviado debe ser un bit 1 recibido) a través del canal de transmisión.

2. Equipo de red

Una red informática consiste en vincular entre sí varias máquinas que desean comunicarse e intercambiar información. Para implementar dicho enlace, es posible utilizar un conmutador (switch) o, usando tecnología...

Introducción a IPv6

Para mitigar el riesgo de que se agoten las direcciones en IPv4, se ha creado un nuevo direccionamiento. El protocolo IPv6 se crea con este propósito, como sucesor de IPv4.

1. Direccionamiento IPv6

Una dirección IPv6 contiene 128 bits (es decir, 16 bytes, frente a 4 bytes de IPv4), y no se presenta en forma decimal, sino en formato hexadecimal.

Direcciones en IPv6

FE80:0000:0000:0001:0200:F8FF:1F20:203F

Evidentemente, es posible simplificar la dirección anterior. La primera etapa consiste en compactar los valores 0.

FE80:0:0:1:200:F8FF:1F20:203F

De este modo, se reducen las cadenas de ceros en la dirección. Otra simplificación posible consiste en reemplazar estos fragmentos de ceros por "::".

Este reemplazo solo puede hacerse una vez por dirección.

FE80::1:200:F8FF:1F20:203F

2. Tipos de direcciones IPv6

Vamos a encontrar varios tipos de direcciones:

-

Dirección de bucle (loopback): dirección con la forma ::1.

-

Dirección multicast (multidifusión): esta dirección empieza siempre por FF00.

-

Dirección de enlace local: esta dirección empieza siempre por FE80.

-

Dirección global: aquellas que no corresponden a las direcciones citadas anteriormente.

3. Índice de zona

La dirección de enlace local utiliza un índice de zona si el equipo está compuesto por varias interfaces. Este identificador permite determinar la tarjeta...

Configuración del Centro de redes y recursos compartidos

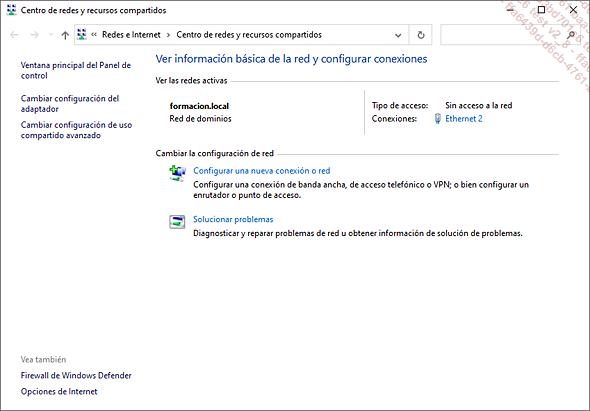

El Centro de redes y recursos compartidos apareció con Windows Vista, y permite gestionar las interfaces y conexiones de red.

1. Abrir el Centro de redes y recursos compartidos

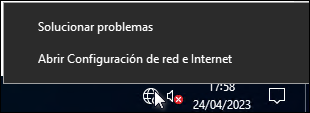

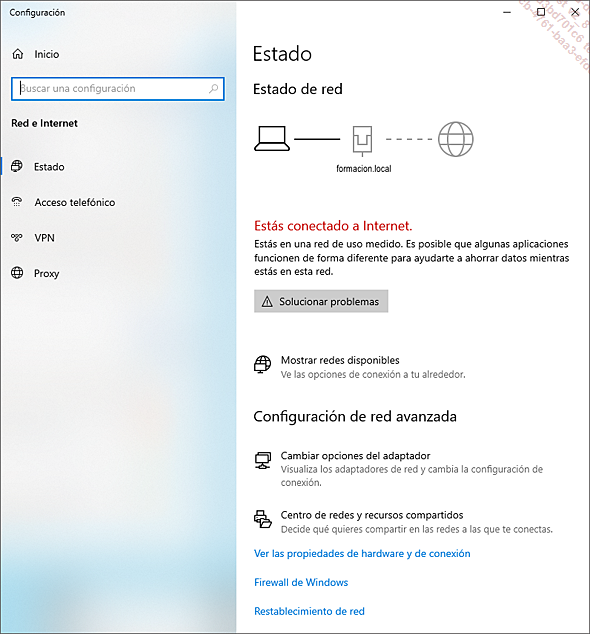

Existen dos formas de ejecutar el Centro de redes y recursos compartidos. La primera, haciendo clic derecho en el icono en forma de mundo situado en la barra de tareas y seleccionando la opción Abrir Configuración de red e Internet en el menú contextual.

Haga clic en Centro de redes y recursos compartidos.

La segunda consiste en abrirlo desde el panel de control.

2. Configurar una conexión de red VPN

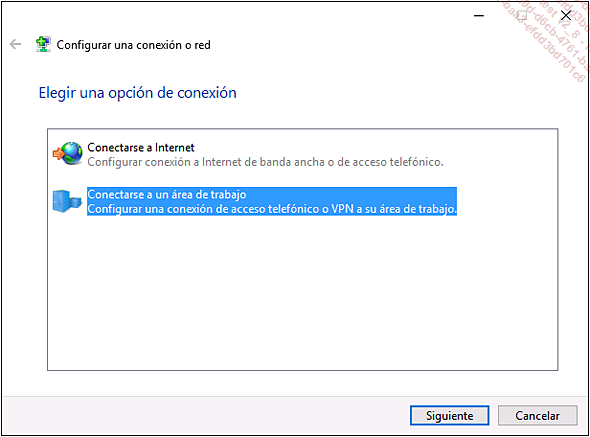

El enlace Configurar una nueva conexión o red permite crear una conexión a Internet o a una red de empresa.

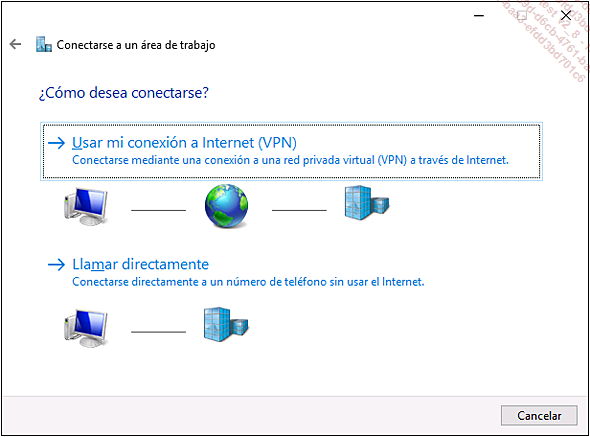

Haga clic en Configurar una nueva conexión o red y luego en Conectarse a un área de trabajo y, finalmente, haga clic en Siguiente.

Haga clic en Usar mi conexión a Internet (VPN).

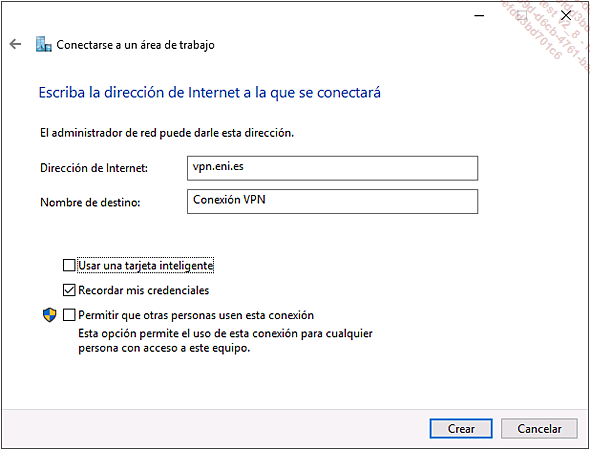

Ahora, es necesario escribir la dirección IP del servidor VPN (por ejemplo: vpn.miempresa.es), así como el nombre para la conexión.

Haga clic en Crear y, a continuación, ejecute la conexión que acaba de crearse.

Es posible utilizar una tarjeta con chip para autenticar o memorizar información de identificación. Otros usuarios pueden, también, utilizar esta conexión, para lo cual hay que marcar la opción...

La norma 802.11

Antes de estudiar la norma 802.11, conviene determinar qué es el Wi-Fi.

Una red inalámbrica es una red en la que la información se intercambia a través de ondas de radio, en la frecuencia de las microondas. Este tipo de redes está compuesto por varios dispositivos vinculados entre sí (puntos de acceso Wi-Fi, tarjetas de red).

Una red Wi-Fi posee un nombre (SSID) que permite identificarla.

Para estandarizarla, se ha establecido una norma, con el código 802.11. Existen varias versiones, aparecidas desde septiembre de 1999.

La norma 802.11a

Se utiliza la banda de frecuencias de los 5 GHz, con una tasa de transferencia teórica de 54 Mbit/s. Se normalizó en 1999.

La norma 802.11b

Normalizada en septiembre de 1999, utiliza la banda de frecuencia de los 2,4 GHz. La tasa de transferencia se ha reducido a un máximo de 11 Mbit/s teórico.

La norma 802.11g

Esta norma apareció en junio de 2003, combina las ventajas de las versiones a y b. Ofrece una tasa de transferencia teórica de 54 Mbit/s y permite alcanzar las distancias y la fiabilidad de la versión b.

La banda de frecuencia utilizada es la de 2,4 GHz.

La norma 802.11n

Normalizada en octubre de 2009, ofrece un mejor ancho de banda teórico e incluye la noción de Multiple-Output Multiple-Input (varias salidas, varias entradas). Permite alcanzar una tasa de transferencia teórica de 450 Mbit/s.

La norma...

Presentación de las características de seguridad

Los últimos sistemas operativos permiten implementar ciertas características de seguridad.

1. Credential Guard

La funcionalidad de Credential Guard utiliza la seguridad basada en la virtualización para aislar los secretos e impedir que el software privilegiado del sistema acceda a ellos. El acceso no autorizado a estos secretos puede dar lugar a ataques de robo de credenciales, como por ejemplo «pass-the-hash» o «pass-the-ticket».

Antes de Windows 10, la autoridad de seguridad local almacenaba los secretos utilizados por el sistema operativo en su memoria de procesos. Con Credential Guard, el proceso de la autoridad local de seguridad del sistema operativo se comunica con un nuevo componente. Este se denomina proceso LSA aislado, y almacena y protege estos secretos. Los datos almacenados por este proceso están protegidos mediante una seguridad basada en la virtualización y no son accesibles para el resto del sistema operativo.

Prerequisitos

Credential Guard está disponible en Windows 10 Enterprise de 64 bits. Esta característica también está también disponible en Windows Server 2019 y Windows 10 IoT Enterprise (64 bits). La estación de trabajo debe tener la versión de firmware UEFI 2.3.1 (o superior). Las siguientes extensiones de virtualización deben estar habilitadas:

-

Intel VT-x o AMD-V...

La característica Equilibrio de carga de red

La característica Equilibrio de carga de red permite asegurar que el conjunto de servidores tiene una carga de trabajo idéntica.

Para ofrecer una tolerancia a fallos a un usuario, el departamento de IT puede implementar varios servidores con el mismo rol (por ejemplo, un servidor web).

Resulta, por tanto, útil implementar la funcionalidad Equilibrio de carga de red. En efecto, su cometido es enviar las tramas a los servidores en función de su ocupación. De este modo, es posible evitar el hecho de tener un servidor muy ocupado mientras que otro no hace nada.

Una vez instalada y configurada la funcionalidad, el usuario accede a una dirección IP virtual (que se configura durante la instalación de la característica) diferente a la dirección IP de los servidores. A continuación, se redirige al usuario a un servidor de entre los que tienen una menor carga de trabajo.

Uso de Azure ARC con Windows Server

Los servidores con Azure ARC pueden gestionar máquinas virtuales y físicas OnPremise u otras; Microsoft y Linux.

1. Presentación de Azure ARC

Azure Arc fue implementado por Microsoft para aportar una gestión coherente entre recursos en la nube y OnPremise. Ahora es posible aplicarles directivas Azure (Azure Policy) o etiquetas.

Para conectarse a Azure ARC, el agente Azure Connected Machine debe instalarse manualmente o a través de un servidor de despliegue de tipo MECM (nuevo nombre de SCCM).

Una vez añadido a Azure ARC, se pueden realizar las siguientes operaciones:

-

Gobernar: consiste en asignar configuraciones de Azure Policy para auditar los parámetros de las máquinas.

-

Proteger: proteger servidores OnPremise o aquellos presentes en otro proveedor de alojamiento a través de Microsoft Defender for Endpoint. La plataforma Defender puede detectar amenazas, gestionar vulnerabilidades, etc.

-

Configurar: Azure Automation permite realizar tareas de gestión. Para ello se utilizan runbooks PowerShell y Python. La función Update Management también puede utilizarse para gestionar las actualizaciones de servidores Windows y Linux.

-

Supervisión: con la ayuda de Azure ARC, es posible monitorizar el rendimiento del sistema operativo. La recopilación de bitácoras (datos de rendimiento y eventos) puede realizarse utilizando el agente Log Analytics.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática