Seguridad y protección

La seguridad y el Firewall de Windows

Microsoft ha integrado un firewall con el Service Pack 2 de Windows XP. Si bien era más que bienvenido, rápidamente resultó poco fiable, pues era poco configurable. Desde Windows Vista, el firewall integrado de manera nativa se ha repensado por completo y ahora es posible definir de una forma mucho más específica los parámetros de protección. Veremos cmdlets que nos permitirán interactuar con el firewall.

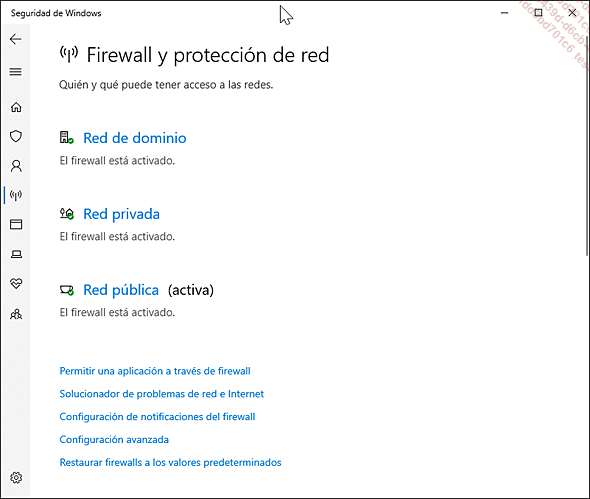

Página de configuración del Firewall de Windows

He aquí la lista de los cmdlets estudiados:

-

Get-NetFirewallProfile: recuperar la configuración del firewall (perfil).

-

Set-NetFirewallProfile: modificar la configuración del firewall (perfil).

-

New-NetFirewallRule: crear una nueva regla.

-

Set-NetFirewallRule: modificar una regla existente.

1. Activar el Firewall de Windows

El Firewall de Windows está, por supuesto, habilitado por defecto tras una instalación no personalizada de Windows. Sin embargo, según la política de seguridad y las soluciones implementadas en la empresa, es posible desactivar el Firewall de Windows. En caso de tener que reactivarlo, he aquí cómo hacerlo mediante cmdlets de PowerShell.

La activación se lleva a cabo en dos etapas: la primera consiste en asegurarse de que el servicio de Firewall de Windows se ejecuta correctamente. Para ello, utilice Get-Service:

PS C:\Windows\system32> If ((Get-Service -Name MpsSvc).Status -eq

"Stopped")

>> {

>> Set-Service -Name MpsSvc -StartupType Automatic

>> Start-Service -Name MpsSvc

>> } La segunda etapa consiste en activar el Firewall para los distintos perfiles deseados. Para ello, utilice Set-NetFirewallProfile. Este cmdlet admite varios parámetros, pero veremos los correspondientes a la activación y desactivación.

|

Parámetro |

Descripción |

|

-AllowInboundRules<GpoBoolean> |

Especifica al firewall que bloquee las conexiones entrantes. |

|

-Enabled<GpoBoolean> |

Activa o desactiva el Firewall de Windows con seguridad avanzada para el perfil especificado. |

|

-LogAllowed |

Indica si los paquetes autorizados deben escribirse en los logs o no. |

|

-LogBlocked |

Indica si los paquetes bloqueados deben escribirse en los logs... |

Protección antivirus y contra amenazas

Windows integra nativamente una protección contra los virus (antivirus), contra el software espía (antispyware) y contra el software malicioso (antimalware). Activo por defecto una vez instalado el sistema operativo, conviene, en ciertas situaciones, administrarlo. En las empresas que poseen generalmente licencias de alguna otra aplicación de protección para los puestos de trabajo o los servidores, conviene desactivar la Protección antivirus y contra amenazas para que no interfiera con una segunda aplicación del mismo tipo.

La administración de la Protección antivirus y contra amenazas se realiza con los siguientes cmdlets, disponibles a partir de Windows 8.1 (para este sistema operativo la aplicación se llama Protección antivirus y contra amenazas):

-

Add-MpPreference: permite agregar exclusiones de archivos y carpeta, de tipos de archivo y de procesos.

-

Get-MpComputerStatus: muestra el conjunto de información (estado, definiciones, análisis, etc.) contenida en la Protección antivirus y contra amenazas.

-

Get-MpPreference: muestra el conjunto de parámetros de la Protección antivirus y contra amenazas.

-

Get-MpThreat: devuelve el histórico de software malintencionado detectado en el puesto de trabajo.

-

Get-MpThreatCatalog: devuelve el catálogo con las definiciones del software malicioso que puede detectarse con la Protección antivirus y contra amenazas.

-

Get-MpThreatDetection: recupera todas las detecciones (en forma de eventos) de software malicioso durante el análisis de la Protección antivirus y contra amenazas.

-

Remove-MpPreference: elimina las exclusiones o reinicia las acciones por defecto.

-

Remove-MpThreat: permite eliminar todas las amenazas activas detectadas con la Protección antivirus y contra amenazas.

-

Set-MpPreference: permite modificar los parámetros de la Protección antivirus y contra amenazas.

-

Start-MpScan: permite ejecutar análisis de tipo rápido, completo o personalizado.

-

Start-MpWDOScan: permite ejecutar Windows Defender sin conexión.

-

Update-MpSignature: actualiza las definiciones del antimalware y del antivirus. Se requiere una conexión a Internet en función del origen de las actualizaciones.

En Windows 10, el acceso a la Protección antivirus y contra amenazas se realiza desde la aplicación...

Administrar usuarios y grupos locales

Para que un usuario pueda iniciar una sesión en Windows o acceder a un recurso (carpeta compartida, archivo, impresora compartida, etc.), es necesario crear previamente una cuenta de usuario. Esta puede ser local, es decir, conocida únicamente en el puesto de trabajo en el que se creará, o bien pertenecer a un directorio Active Directory, donde tendrá la posibilidad de conectarse a cualquier equipo del dominio, siempre y cuando posea los permisos correspondientes.

En esta sección veremos la gestión de las cuentas de usuario y los grupos locales. He aquí un breve resumen de los cmdlets y su rol:

-

Add-LocalGroupMember: agrega un miembro en un grupo local.

-

Disable-LocalUser: permite desactivar una cuenta de usuario.

-

Enable-LocalUser: permite activar una cuenta de usuario.

-

Get-LocalGroup: muestra el conjunto de grupos de locales presentes en el puesto de trabajo.

-

Get-LocalGroupMember: recupera los miembros presentes en un grupo local.

-

Get-LocalUser: muestra el conjunto de cuentas de usuario locales presentes en el puesto de trabajo.

-

New-LocalGroup: crea un nuevo grupo local.

-

New-LocalUser: crea una nueva cuenta de usuario local.

-

Remove-LocalGroup: elimina un grupo local.

-

Remove-LocalGroupMember: elimina un miembro de un grupo local.

-

Remove-LocalUser: elimina una cuenta de usuario local.

-

Rename-LocalGroup: renombra un grupo local.

-

Rename-LocalUser: renombra una cuenta de usuario local (y, por consiguiente, su identificador de login).

-

Set-LocalGroup: permite modificar las propiedades de un grupo local.

-

Set-LocalUser: permite modificar las propiedades de una cuenta de usuario local.

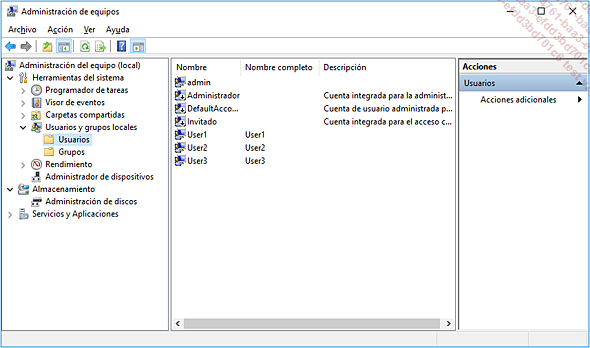

A través de la interfaz gráfica, la gestión de usuarios y grupos locales se realiza desde la consola Administración de equipos. Para acceder a esta, haga clic con el botón derecho en el botón Inicio y seleccione Administración de equipos en la lista de accesos directos. En la ventana que se abre, seleccione Usuarios y grupos locales en el árbol.

Administración de usuarios y grupos locales a través de la interfaz gráfica

1. Usuarios

En esta sección veremos la administración de usuarios locales: cómo crear una nueva cuenta de usuario y también cómo eliminar, desactivar o incluso modificar una cuenta existente.

a. Obtener la lista de cuentas de usuario

Para obtener la lista de cuentas...

Carpetas compartidas

En la actualidad, compartimos cada vez más archivos, y generalmente más voluminosos.Una de las formas de compartir archivos es ubicarlos en un recurso compartido de red. Así, desde otro dispositivo (ordenador, tableta…), tendrá acceso a este recurso compartido para consultar o recuperar los archivos.

Este recurso compartido se realiza mediante el protocolo SMB (Server Message Block) y los puestos cliente acceden desde una dirección utilizando la nomenclatura UNC (Uniform Naming Convention), de tipo: \\servidor\recurso_ compartido\carpeta\archivo.

He aquí el conjunto de cmdlets que permiten administrar los recursos compartidos de carpetas:

-

New-SmbShare: permite crear el recurso compartido de red a nivel de una carpeta.

-

Get-SmbShare: recupera información relativa al conjunto de carpetas compartidas.

-

Set-SmbShare: permite aplicar nuevas configuraciones en un recurso compartido de red.

-

Remove-SmbShare: permite eliminar un recurso compartido de red.

-

Block-SmbShareAccess: agrega permisos de tipo «Denegar».

-

Unblock-SmbShareAccess: elimina permisos de tipo «Denegar».

-

Grant-SmbShareAccess: agrega permisos de tipo «Autorizar».

-

Revoke-SmbShareAccess: elimina permisos de tipo «Autorizar».

-

Get-SmbShareAccess: muestra el detalle de las autorizaciones actuales sobre un recurso compartido de red.

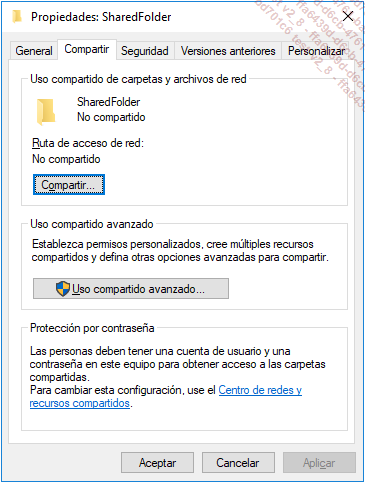

La activación de un recurso compartido se realiza desde las propiedades de una carpeta. Haga clic con el botón derecho en una carpeta y seleccione Propiedades. En la ventana emergente, haga clic en la pestaña Compartir. El botón Uso compartido avanzado permitirá definir con más detalle las opciones de compartición.

Ventana de propiedades de una carpeta abierta por la pestaña Compartir

1. Crear un recurso compartido de red

El cmdlet New-SmbShare permite habilitar un recurso compartido de red sobre una carpeta y definir un cierto número de parámetros durante su implementación. He aquí un resumen de los parámetros disponibles:

|

Parámetro |

Descripción |

|

-ChangeAccess<String[]> |

Designa las cuentas de usuario o los grupos a los que se concederán permisos de modificación. |

|

-ConcurrentUserLimit<UInt32> |

Especifica el número máximo de usuarios que pueden conectarse al recurso compartido simultáneamente. El valor... |

Gestión de los permisos NTFS

La gestión de los permisos es primordial en la informática en general. Ello nos permite autorizar o denegar el derecho de acceso a recursos, y de esta manera asegurarnos de que ciertos usuarios tengan acceso a datos sensibles y/o no autorizados.

Los permisos NTFS (permisos básicos) se componen de cinco niveles de autorización:

-

Control total: un usuario que tenga este nivel de permisos puede modificar, añadir, desplazar o suprimir carpetas y archivos. También puede cambiar el permiso de acceso.

-

Modificación: el usuario puede visualizar y modificar los archivos, así como sus propiedades. También puede añadir y suprimir archivos.

-

Lectura y ejecución: el usuario puede visualizar el contenido de los archivos y lanzar archivos ejecutables y scripts.

-

Lectura: el usuario puede visualizar el contenido de los archivos.

-

Escritura: el usuario puede escribir en un archivo y añadir nuevos archivos en la carpeta.

El sistema de archivos NTFS permite la gestión de permisos de manera avanzada, esto ofrece la posibilidad de tener un nivel de permisos muy preciso. En nuestro caso, y en los ejemplos que se les mostrarán, solamente veremos los niveles de permisos básicos.

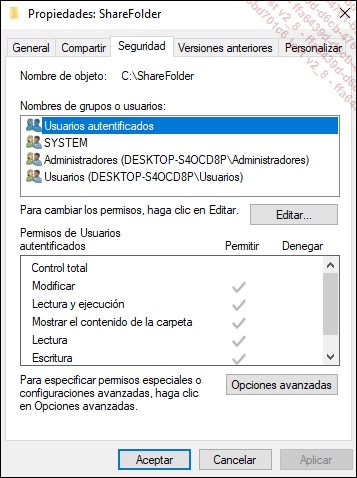

Los permisos NTFS se pueden heredar (provienen de la carpeta padre) o pueden ser explícitos (configurados individualmente). De esta manera en cada ACE (Access Control Entry) configurada en el ACL (Access Control List) se puede definir si el permiso debe ser de tipo "Permitir" o "Denegar".

La gestión de los permisos NTFS con PowerShell puede hacerse con dos cmdlets:

-

Get-Acl: permite recuperar los permisos configurados en un recurso (carpetas y archivos).

-

Set-Acl: permite modificar los permisos de un recurso.

Desde la interfaz gráfica de Windows, la gestión de los permisos NTFS se realiza en las propiedades de una carpeta o archivo. Para ello, haga clic con el botón derecho del ratón en un recurso y seleccione Propiedades. En la ventana que se abrirá, haga clic en la pestaña Seguridad. El botón Editar le permitirá modificar el ACL de este recurso.

Ventana de las propiedades de una carpeta abierta en la pestaña Seguridad

1. Obtener los permisos NTFS de un recurso

El cmdlet Get-Acl permite obtener los permisos declarados...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática