Solución 5

Requisitos

|

1. |

a., e., d. Solo POP (Post Office Protocol); IMAP (Internet Message Access Protocol) y SMTP (Simple Mail Transfer Protocol) son protocolos relacionados con el correo electrónico. NTP (Network Time Protocol) permite sincronizar los relojes a partir de una fuente fiable. NNTP (Network News Transfer Protocol) corresponde al protocolo utilizado para gestionar los intercambios con foros de discusión. |

|

|

2. |

El modo conectado, en una red local en un entorno TCP/IP, lo realiza TCP (Transmission Control Protocol); el modo no conectado lo realiza UDP (User Datagram Protocol). |

|

|

3. |

Cualquier ordenador que ejecute TCP/IP tiene el archivo services. Este archivo está en %SystemRoot%\System32\Drivers\etc en los sistemas operativos NT, 2000, 2003, 2008 y 2012. En los sistemas Unix y Linux, el archivo está en /etc. |

|

|

4. |

La máscara permite a un host IP, por una parte, indicar cómo se descompone su propia dirección IP en la parte red y en la parte host y, por otra parte, saber si el resto de las direcciones IP están en la misma red lógica o no. |

|

|

5. |

La puerta de enlace predeterminada es la dirección IP de un rúter de la red lógica que permite indicar cómo salir de la red actual. Sin esta información, un host no se puede comunicar con otros hosts situados en otras redes lógicas diferentes a la suya. |

|

|

6. |

a. |

224 |

|

|

b. |

192 |

|

|

c. |

0111 1111 |

|

|

d. |

1111 1000 |

|

7. |

a. |

0.0.0.0 / 0.0.0.0... |

Solución 5.1 Protocolos relacionados con TCP/IP

|

1. |

NTP |

|

Network Time Protocol |

|

|

NNTP |

Network News Transfer Protocol |

|

|

|

SMTP |

Simple Mail Transfer Protocol |

|

|

|

HTTP |

HyperText Transfer Protocol |

|

|

|

DHCP |

Dynamic Host Configuration Protocol |

|

|

|

POP |

Post Office Protocol |

|

|

|

HTTPS |

HyperText Transfer Protocol Secured |

|

|

|

IMAP |

Internet Message Access Protocol |

|

|

|

RDS |

Remote Desktop Services |

|

2. |

NNTP |

|

Foro de discusión |

|

|

POP |

Recepción de correo |

|

|

|

IMAP |

Descarga de encabezados de correo electrónico |

|

|

|

NTP |

Sincronización de la hora |

|

|

|

DNS |

Resolución de nombres de Internet |

|

|

|

HTTPS |

Conexión web segura |

|

|

|

SMTP |

Envío de correo saliente |

|

|

|

RDS |

Conexión remota en modo gráfico |

|

|

|

HTTP |

Conexión web |

|

|

|

DHCP |

Obtención de la configuración TCP/IP automática |

|

3. |

Modo conectado |

Modo no conectado |

|

|

NNTP |

NTP |

|

SMTP |

DHCP |

|

|

HTTP |

|

|

|

POP |

|

|

|

HTTPS |

|

|

|

IMAP |

|

|

|

RDS |

|

Solución 5.2 Identificación de los servicios iniciados

|

1. |

A continuación puede ver los puertos que hemos identificado como los servicios más comúnmente utilizados. Esta información se ha obtenido descargándola de la siguiente URL de Internet: http://www.iana.org/assignments/port-numbers |

tcpmux 1/tcp TCP Port Service Multiplexer

tcpmux 1/udp TCP Port Service Multiplexer

ftp 21/tcp File Transfer [Control]

ftp 21/udp File Transfer [Control]

ssh 22/tcp Secure Shell (SSH) Protocol

ssh 22/udp Secure Shell (SSH) Protocol

telnet 23/tcp Telnet

telnet 23/udp Telnet

time 37/tcp Time

time 37/udp Time

gopher 70/tcp Gopher

gopher 70/udp Gopher

finger 79/tcp Finger

finger 79/udp Finger

pop2 109/tcp Post Office Protocol - Version 2

pop2 109/udp Post Office Protocol - Version 2

pop3 110/tcp Post Office Protocol - Version 3

pop3 110/udp Post Office Protocol - Version 3

sunrpc 111/tcp SUN Remote Procedure Call

sunrpc 111/udp SUN Remote Procedure Call

auth 113/tcp Authentication Service

auth 113/udp Authentication Service

netbios-ns 137/tcp NETBIOS Name Service

netbios-ns 137/udp NETBIOS...Solución 5.3 Protocolos IP utilizados

|

1. |

Para responder a esta pregunta, puede buscar el fichero protocol en su ordenador. Contiene las asociaciones entre los protocolos IP y su número. |

|

Protocolo IP |

Número |

|

ICMP |

1 |

|

UDP |

17 |

|

TCP |

6 |

|

AH |

51 |

|

ESP |

50 |

|

GRE |

47 |

|

2. |

AH |

|

Firma de tramas con IPsec |

|

ICMP |

Test de conectividad (comando ping) |

||

|

GRE |

Cifrado de datos en PPTP |

||

|

UDP |

Asegura un intercambio rápido entre datagramas |

||

|

ESP |

Cifrado de los datos en L2TP |

||

|

TCP |

Ofrece un modo conectado asegurando la fiabilidad de los intercambios |

||

|

ICMP |

Informa al emisor cuando un datagrama no puede llegar a su destino |

Solución 5.4 Clases de direcciones IPv4

|

1. |

Una dirección IP versión 4.0 (IPv4) se descompone en 4 bytes, o sea, 4 x 8 bits. Cada byte comienza por 0 y termina por 255; en binario, de 0000 0000 a 1111 1111. Para definir la clase de una dirección, hay que fijarse en el primer byte. |

|

Binario |

Decimal |

Límites |

Clase |

|||

|

Mínimo> |

Máximo |

Mínimo |

Máximo |

|

|

|

|

0000 0000 |

0111 1111 |

0 |

127 |

1 |

126 |

A |

|

1000 0000 |

1011 1111 |

128 |

191 |

128 |

191 |

B |

|

1100 0000 |

1101 1111 |

192 |

223 |

192 |

223 |

C |

|

1110 0000 |

1110 1111 |

224 |

239 |

224 |

139 |

D |

|

1111 0000 |

1111 1111 |

240 |

255 |

240 |

255 |

E |

|

|

Las direcciones de clase A empiezan por 0 y acaban por 127 para el primer byte. Para asignar una dirección a un ordenador, no hay que utilizar las direcciones que comienzan por 0, ya que no existe la red 0, ni las que comienzan por 127 (127.0.0.1 a 127.255.255.254), ya que identifican el host local (localhost). |

|

2. |

La dirección IP se descompone del siguiente modo, según la clase: |

|

Escritura en binario del primer byte |

Clase |

Descripción |

Red |

Parte host |

|

0xxx xxxx |

A |

Unicast |

1 byte |

3 bytes |

|

10xx xxxx |

B |

Unicast |

2 bytes |

2 bytes |

|

110x xxxx |

C |

Unicast |

3 bytes |

1 byte |

|

1110 xxxx |

D |

Multicast |

4 bytes |

0 bytes |

|

1111 xxxx |

E |

Experimental |

X |

X |

|

3. |

Para encontrar las máscaras de cada clase, en binario, basta con poner 1 en el byte o los bytes de la parte de red; se forma una dirección de 32 bits dividida en 4 bytes (4 x 8 bits): |

|

|

|

Byte 1 |

Byte 2 |

Byte 3 |

Byte 4 |

|

Clase A |

Binario |

1111 1111 |

0000 0000 |

0000 0000 |

0000 0000 |

|

Decimal |

255 |

0 |

0 |

0 |

|

|

Clase B |

Binario |

1111 1111 |

1111 1111 |

0000 0000 |

0000 0000 |

|

Decimal |

255 |

255 |

0 |

0 |

|

|

Clase C |

Binario |

1111 1111 |

1111 1111 |

1111 1111 |

0000 0000 |

|

Decimal |

255 |

255 |

255 |

0 |

|

|

El resultado obtenido es el siguiente: Para la clase A, una máscara 255.0.0.0, Para la clase B, una máscara 255.255.0.0, Para la clase C, una máscara 255.255.255.0. |

|

4. |

La clase le permite definir la parte de red, la parte host y la máscara de cada dirección. Puede consultar las soluciones de los puntos 1, 2 y 3 de este enunciado. |

|

Dirección IP |

Clase |

Parte red |

Parte host |

Máscara |

|

172.15.200.1 |

B |

172.15 |

200.1 |

255.255.0.0 |

|

192.20.4.1 |

C |

192.20.4 |

1 |

255.255.255.0 |

|

8.7.5.18 |

A |

8 |

7.5.18 |

255.0.0.0 |

|

191.10.8.3 |

B |

191.10 |

8.3 |

255.255.0.0 |

|

126.200.1.4 |

A |

126 |

200.1.4 |

255.0.0.0 |

|

223.1.2.3 |

C |

223.1.2 |

3 |

255.255.255.0 |

Para definir la primera y la última dirección utilizables, primero hay que calcular...

Solución 5.5 Direcciones particulares IPv4

|

Dirección IP |

Válida (S o N) |

Explicación |

|

192.118.275.3 |

N |

Es inválida, ya que el tercer byte es mayor que 255. |

|

192.168.0.1 |

S |

Esta dirección se utiliza como dirección IP intranet para el ordenador que comparte la conexión de Internet. Forma parte de las direcciones no utilizadas en Internet (RFC 1918). |

|

172.17.255.0 |

S |

Es una dirección de clase B. El identificador host (255.0) no tiene todos los bits a 0 ni todos a 1. |

|

191.100.2.255 |

S |

También es una dirección de clase B. |

|

127.0.0.1 |

N |

Es el bucle local. Esta dirección se utiliza para acceder a un servicio de red en el ordenador local sin pasar por la tarjeta de red. |

|

169.254.100.9 |

S |

En los ordenadores Windows, que son clientes DHCP, una dirección de tipo 169.254.*.* se asigna cuando no hay ningún servidor DHCP disponible. |

|

0.0.0.7 |

N |

En algunas tramas, cuando se sobreentiende el número de red y no es ambiguo, se puede sustituir el número de red por ceros. En este caso se trata de una red normal de clase C en que la parte host es 7. |

|

0.0.0.0 |

N |

Es la dirección IP que se asigna momentáneamente a un host cliente DHCP antes de que haya encontrado el servidor. Esta dirección se conserva durante 45 segundos como máximo. |

|

10.255.255.255 |

N |

Se trata de una difusión de una dirección IP privada de clase A. |

|

190.100.0.0 |

N |

Se trata de identificar... |

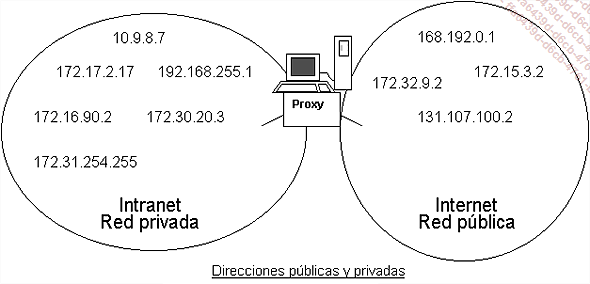

Solución 5.6 Direcciones privadas y públicas

|

1. |

La RFC 1918 define las direcciones IP privadas, es decir, aquellas que no se utilizan en Internet y que, por lo tanto, se pueden asignar a los host de una intranet situada detrás de un proxy. |

|

|

Las direcciones privadas son: Clase A: 10.0.0.0 a 10.255.255.255 con una máscara 255.0.0.0. Clase B: 172.16.0.0 a 172.31.255.255 con una máscara 255.240.0.0. Clase C: 192.168.0.0 a 192.168.255.255 con una máscara 255.255.0.0. |

|

|

Obtenemos el siguiente esquema completo: |

Solución 5.7 Notación CIDR

|

1. |

Con la notación CIDR, es preciso indicar el número de bits que hay en la parte de red. Debe empezarse siempre por el bit más significativo (por la izquierda del byte). Observemos a continuación los valores remarcables que vamos a encontrar sistemáticamente. |

|

Número de bits a 1 en el byte |

Escritura binaria del byte |

Byte decimal |

|

1 |

1000 0000 |

128 |

|

2 |

1100 0000 |

192 |

|

3 |

1110 0000 |

224 |

|

4 |

1111 0000 |

240 |

|

5 |

1111 1000 |

248 |

|

6 |

1111 1100 |

252 |

|

7 |

1111 1110 |

254 |

|

8 |

1111 1111 |

255 |

Se obtiene la siguiente tabla (calculando el número de bits a 1):

|

Máscara decimal |

Byte 1 |

Byte 2 |

Byte 3 |

Byte 4 |

Notación CIDR |

|

255.0.0.0 |

1111 1111 |

0000 0000 |

0000 0000 |

0000 0000 |

/8 |

|

255.255.255.0 |

1111 1111 |

1111 1111 |

1111 1111 |

0000 0000 |

/24 |

|

255.255.0.0 |

1111 1111 |

1111 1111 |

0000 0000 |

0000 0000 |

/16 |

|

255.240.0.0 |

1111 1111 |

1111 0000 |

0000 0000 |

0000 0000 |

/12 |

|

255.255.224.0 |

1111 1111 |

1111 1111 |

1110 0000 |

0000 0000 |

/19 |

|

255.255.255.248 |

1111 1111 |

1111 1111 |

1111 1111 |

1111 1000 |

/29 |

|

255.252.0.0 |

1111 1111 |

1111 1100 |

0000 0000 |

0000 0000 |

/14 |

2.

|

CIDR |

Byte 1 |

Byte 2 |

||||||||||||||

|

|

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

|

/9 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/13 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

|

/30 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

/17 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

/21 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

/23 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

/10 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

|

CIDR |

Byte 3 |

Byte 4 |

||||||||||||||

|

|

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

|

/9 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/13 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/30 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

|

/17 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/21 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/23 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

/10 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

CIDR |

Byte 1 |

Byte 2 |

Byte 3 |

Byte 4 |

Máscara |

|

/9 |

255 |

128 |

0 |

0 |

255.128.0.0 |

|

/13 |

255 |

248 |

0 |

0 |

255.248.0.0 |

|

/30 |

255 |

255 |

255 |

252 |

255.255.255.252 |

|

/17 |

255 |

255 |

128 |

0 |

255.255.255.128 |

|

/21 |

255 |

255 |

248 |

0 |

255.255.248.0 |

|

/23 |

255 |

255 |

254 |

0 |

255.255.254.0 |

|

/10 |

255 |

192 |

0 |

0 |

255.192.0.0 |

|

3. |

Máscara decimal |

|

|

Al inicio, puede descomponer la máscara CIDR por bytes; así, para la primera notación obtenemos: |

|

|

Byte 1 |

Byte 2 |

Byte 3 |

Byte 4 |

|

|

/21 |

Bits |

8 |

8 |

5 |

0 |

|

Binario |

1111 1111 |

1111 1111 |

1111 1000 |

0000 0000 |

|

|

Decimal |

255 |

255 |

248 |

0 |

|

El límite entre la parte de red y la parte de host se sitúa entre el 5.º y el 6.º bit del 3.er byte. Para la notación /21, obtenemos una máscara: 255.255.248.0.

A continuación, para obtener...

Solución 5.8 Identificación de problemas de máscara

|

1. |

Examinemos, para cada una de las situaciones, la incidencia del problema de máscara en la comunicación entre los hosts de las dos subredes. |

Coloque X pea X en la tabla para X= {A, B, C, D, E}.

A pea B

A quiere saber si B está en su red lógica. A aplicará su máscara para calcular su dirección de red y aplicará su máscara a B para encontrar su dirección de red:

|

Para A |

10.11.2.1 And 255.0.0.0 10.0.0.0 |

Para B |

192.168.1.35 And 255.0.0.0 192.0.0.0 |

10.0.0.0 = 192.0.0.0, que es falso. A solo puede enviar un datagrama a B utilizando la puerta de enlace predeterminada si está definida, lo que ocurre en este caso.

Así pues:

A envía el datagrama al rúter. El rúter busca el equipo B en la red 2 y no obtiene respuesta alguna. Anote F de Falso.

A pea C

A calcula la dirección de red de los dos hosts. IPA And mA = IPC And mA, o sea, 10.0.0.0 = 10.0.0.0, que es cierto. A hace una difusión en la red 1 y obtiene respuesta. Anote V de Verdadero.

A pea D

10.0.0.0 = 192.0.0.0, que es falso. A hace una petición ARP a la puerta de enlace (IPX).

A envía el datagrama al rúter. Se calcula IPY And mY = IPD And mY, o sea, 192.168.1.0 = 192.168.1.0, que es cierto. El rúter realiza una difusión, ARP (IPD), en la red 2, encuentra el host y le envía el datagrama. Anote P, ya que la comunicación se realiza mediante la puerta de enlace.

A pea E

IPA And mA = IPE And mA, o sea, 10.0.0.0 = 192.0.0.0, que es falso. A hace una petición ARP (IPX) a la puerta de enlace.

A envía el datagrama al rúter. IPY And mY = IPE And mY, 192.168.1.0 = 192.168.2.0, lo que es falso. El rúter no puede conectar con el host. Anote F.

B pea A

IPB And mB = IPA And mB, o sea, 192.0.0.0 = 10.0.0.0, que es falso. B hace una petición ARP (IPX) a la puerta...

Solución 5.9 Identificación de múltiples problemas

A pea B

192.167.5.0 = 192.168.5.0 es falso. A pregunta a la puerta de enlace. La puerta de enlace tiene tres interfaces X, Y, Z. Estas interfaces se definen respectivamente en las siguientes subredes: 192.168.5.0/24, 172.20.0.0/16 y 172.19.0.0/16.

La puerta de enlace identifica a B, si existe, como parte de la red 1. Se realiza una difusión ARP para encontrar a B. Anote como respuesta P, ya que, en este caso, es la puerta de enlace la que corrige el problema.

A pea C

IPA And mA = IPC And mA da 192.167.5.0 = 172.20.1.0, que es falso.

Se utiliza la puerta de enlace. Esta identifica la red 3 como destino de C. Pero C no está en esta red (problema de direccionamiento). Se envía una consulta ARP a la red 3 para encontrar a C. Desafortunadamente, nunca recibirá la trama. En este caso, anote F de Falso.

A pea D

IPA And mA = IPD And mA, o sea, 192.167.5.0 = 172.20.1.0; es falso.

En este caso, se utiliza la puerta de enlace. Esta identifica la Red 3 como destino de la trama. D está en la red y recibe la trama. Anote V de Verdadero.

A pea E

Mismo resultado que para D.

A pea F

IPA And mA = IPF And mA, o sea, 192.167.5.0 = 172.19.2.0; es falso. Se hace una petición a la puerta de enlace. Se identifica la red 2. F responde a la petición ARP y puede recibir la trama enviada por A. Aunque el enrutamiento de la trama parece que funciona, nos encontramos en una configuración muy particular: de hecho, a menudo es difícil configurar una puerta...

Solución 5.10 Notación CIDR y rangos de direcciones

|

1. |

Ponga todos los bits a 0 del host, salvo uno para obtener el valor mínimo. Ponga todos los bits a 1 del host, salvo uno para obtener el valor máximo. A continuación puede ver las diferentes escrituras binarias que sirven para rellenar la tabla final. |

|

|

|

Byte 1 |

Byte 2 |

Byte 3 |

Byte 4 |

|

170.100/16 |

Mínimo |

170 |

100 |

0000 0000 |

0000 0001 |

|

|

Máximo |

170 |

100 |

1111 1111 |

1111 1110 |

|

10/9 |

Mínimo |

10 |

0000 0000 |

0000 0000 |

0000 0001 |

|

|

Máximo |

10 |

0111 1111 |

1111 1111 |

1111 1110 |

|

192.168.1.196/30 |

Mínimo |

192 |

168 |

1 |

1100 0101 |

|

|

Máximo |

192 |

168 |

1 |

1100 0110 |

|

195.102.20.184/29 |

Mínimo |

195 |

102 |

20 |

1011 1001 |

|

|

Máximo |

195 |

102 |

20 |

1011 1110 |

|

131.107.200/21 |

Mínimo |

131 |

107 |

1100 1000 |

0000 0001 |

|

|

Máximo |

131 |

107 |

1100 1000 |

1111 1110 |

|

10.2/18 |

Mínimo |

10 |

2 |

0000 0000 |

0000 0001 |

|

|

Máximo |

10 |

2 |

0011 1111 |

1111 1110 |

|

191.25.3.96/27 |

Mínimo |

191 |

25 |

3 |

0110 0001 |

|

|

Máximo |

191 |

25 |

3 |

0111 1110 |

|

8.20.18/23 |

Mínimo |

8 |

20 |

0001 0010 |

0000 0001 |

|

|

Máximo |

8 |

20 |

0001 0011 |

1111 1110 |

La tabla resultante:

|

Rango CIDR |

Rango válido |

Difusión |

|

170.100/16 |

170.100.0.1 a 170.100.255.254 |

170.100.255.255 |

|

10/9 |

10.0.0.1 a 10.127.255.254 |

10.127.255.255 |

|

192.168.1.196/30 |

192.168.1.197 a 192.168.1.198 |

192.168.1.199 |

|

195.102.20.184/29 |

195.102.20.185 a 195.102.20.190 |

195.102.20.191 |

|

131.107.200/21 |

131.107.200.1 a 131.107.207.254 |

131.107.207.255 |

|

10.2/18 |

10.2.0.1 a 10.2.63.254 |

10.2.63.255 |

|

191.25.3.96/27 |

191.25.3.97 a 191.25.3.126 |

191.25.3.127 |

|

8.20.18/23 |

8.20.18.1 a 8.20.19.254 |

8.20.19.255 |

|

2. |

La tabla resultante es: |

|

Rango CIDR |

Rango completo |

Comentario |

|

0/1 |

0.0.0.0 a 127.255.255.255 |

Clase A |

|

128/2 |

128.0.0.0 a 191.255.255.255 |

Clase B |

|

192/3 |

192.0.0.0 a 223.255.255.255 |

Clase C |

|

224/4 |

224.0.0.0 a 239.255.255.255 |

Clase D |

|

240/4 |

240.0.0.0 a 255.255.255.255 |

Clase E |

|

172.16/12 |

172.16.0.0 a 172.31.255.255 |

Rangos disponibles (parte de la RFC 1918). |

|

192.168/16 |

192.168.0.0 a 192.168.255.255 |

Rangos disponibles (parte de la RFC 1918). |

|

3. |

Para completar correctamente la tabla, en primer lugar determine el byte en el que se hace la separación entre la parte de red y la parte de host. Para el primer rango de dirección IP, la separación se hace en el byte 3, es el primer byte que difiere entre la primera y la última dirección del rango. Transforme el byte 3 de las dos direcciones en binario:... |

Solución 5.11 Descomposición en subredes

|

1. |

220.100.80/24 con 4 redes lógicas y 10 host por subred. Para codificar cuatro redes lógicas, hay que utilizar 2 bits, es decir, 2 elevado a 2 = 4 subredes posibles. Partimos de una máscara /24; la nueva notación CIDR es /24+2=/26. La máscara decimal correspondiente es 255.255.255.192 (192 se escribe 1100 0000 en binario). El incremento es 0100 0000, o sea, 64 en decimal. |

|

|

Las subredes son: |

|

Número de subred |

Prefijo binario |

Mínimo (byte 4) |

Máximo (byte 4) |

Rango de subred |

Dirección de red |

Dirección de difusión |

|

0 |

00 |

0000 0000 |

0011 1111 |

220.100.80.1 a 220.100.80.62 |

220.100.80.0 |

220.100.80.63 |

|

1 |

01 |

0100 0000 |

0111 1111 |

220.100.80.65 a 220.100.80.126 |

220.100.80.64 |

220.100.80.126 |

|

2 |

10 |

1000 0000 |

1011 1111 |

220.100.80.129 a 220.100.80.190 |

220.100.80.128 |

220.100.80.191 |

|

3 |

11 |

1100 0000 |

1111 1111 |

220.100.80.193 a 220.100.80.254 |

220.100.80.192 |

220.100.80.255 |

|

2. |

172.18/16 con 10 redes lógicas y 500 host por subred. Para codificar 10 redes lógicas, hay que utilizar 4 bits, es decir, 2 elevado a 4 = 16 subredes posibles. Partimos de una máscara /16; la nueva notación CIDR es /16+4=/20. La máscara decimal correspondiente es 255.255.240.0 (240 se escribe 1111 0000 en binario). El incremento es 0001 0000, o sea, 16 en decimal. |

|

Las subredes son: |

|

Número de subred |

Prefijo binario |

Mínimo (byte 3) |

Máximo (byte 3) |

Rango de subred |

Dirección de red |

Dirección de difusión |

|

0 |

0000 |

0000 0000 |

0000 1111 |

172.18.0.1 a 172.18.15.254 |

172.18.0.0 |

172.18.15.255 |

|

1 |

0001 |

0001 0000 |

0001 1111 |

172.18.16.1 a 172.18.31.254 |

172.18.16.0 |

172.18.31.255 |

|

2 |

0010 |

0010 0000 |

0010 1111 |

172.18.32.1 a 172.18.47.254 |

172.18.32.0 |

172.18.47.255 |

|

3 |

0011 |

0011 0000 |

0011 1111 |

172.18.48.1 a 172.18.63.254 |

172.18.48.0 |

172.18.63.255 |

|

4 |

0100 |

0100 0000 |

0100 1111 |

172.18.64.1 a 172.18.79.254 |

172.18.64.0 |

172.18.79.255 |

|

5 |

0101 |

0101 0000 |

0101 1111 |

172.18.80.1 a 172.18.95.254 |

172.18.80.0 |

172.18.95.255 |

|

6 |

0110 |

0110 0000 |

0110 1111 |

172.18.96.1 a 172.18.111.254 |

172.18.96.0 |

172.18.111.255 |

|

7 |

0111 |

0111 0000 |

0111 1111 |

172.18.112.1 a 172.18.127.254 |

172.18.112.0 |

172.18.127.255 |

|

8 |

1000 |

1000 0000 |

1000 1111 |

172.18.128.1 a 172.18.143.254 |

172.18.128.0 |

172.18.143.255 |

|

9 |

1001 |

1001 0000 |

1001 1111 |

172.18.144.1 a 172.18.159.254 |

172.18.144.0 |

172.18.159.255 |

|

10 |

1010 |

1010 0000 |

1010 1111 |

172.18.160.1 a 72.18.175.254 |

172.18.160.0 |

172.18.175.255... |

Solución 5.12 Identificación de la pertenencia a una subred

|

1. |

En primer lugar, vamos a realizar una conversión del tercer byte, que se prepara para separarse en dos. De hecho, la solución evidente, que consistiría en coger una máscara de clase C (255.255.255.0), no es posible, ya que la dirección IPE se convierte en una dirección de difusión, que no es válida (IPE=130.120.204.255). |

|

Dirección |

Byte 3 decimal |

Byte 3 binario |

|

IPA |

82 |

0101 0010 |

|

IPB |

78 |

0100 1100 |

|

IPC |

65 |

0100 0001 |

|

IPD |

127 |

0111 1111 |

|

IPE |

204 |

1100 1100 |

|

IPF |

195 |

1100 0011 |

|

|

Aparecen las diferencias entre los tres bits más significativos del tercer byte. La máscara que queremos encontrar es 255.255.224.0, o /19 en notación CIDR. Esta descomposición en tres bits permite crear 8 subredes (2 elevado a 3). |

|

Esto es lo que observamos basándonos en las máscaras: Red A: 130.120.64 /19. Realmente se trata de la subred 3 (prefijo binario 010). Red B: 130.120.96 /19. Se trata de la subred 4 (prefijo binario 011). Red C: 130.120.192 /19. Se trata de la subred 7 (prefijo binario 110). |

|

2. |

El objetivo es identificar la pertenencia a cada subred. Escribimos el tercer byte en binario para visualizar mejor el prefijo de red asociado. |

|

Referencia |

Dirección IP |

Byte 3 en binario |

Red |

|

IPG |

130.120.94.31 |

0101 1110 |

Subred 3 / Red A |

|

IPH |

130.120.138.7 |

1000 1010 |

Subred 5 |

|

IPI |

130.120.203.9 |

11010001 |

Subred 7 / Red C |

|

IPJ |

130.120.175.91 |

1010 1111 |

Subred 6 |

|

IPK |

130.120.103.47 |

0110 0111 |

Subred 4 / Red B |

|

IPL |

130.120.28.8 |

0001 1100 |

Subred 1 |

|

IPM |

130.120.95.114 |

0101 1111 |

Subred 3 / Red A |

|

IPN |

130.120.62.12 |

0011 1110 |

Subred 2 |

|

IPQ |

130.120.112.3 |

0111 0000 |

Subred 4 / Red B |

|

IPR |

130.120.56.57 |

0011 1000 |

Subred 2 |

|

IPS |

130.120.136.61 |

1000 1000 |

Subred 5 |

|

IPT |

130.120.248.6 |

1111 1000 |

Subred 8 |

|

3. |

Hay que expresar todas las combinaciones posibles para facilitar la escritura de rangos de subred. |

|

Número de subred |

Prefijo binario |

Rango de direcciones |

Comentario |

|

0 |

000 |

130.120.0.0 a 130.120.31.255 |

Subred 1 |

|

1 |

001 |

130.120.32.0 a 130.100.63.255 |

Subred 2 |

|

2 |

010 |

130.120.64.0 a 130.120.95.255 |

Subred 3 |

|

3 |

011 |

130.120.96.0 a 130.120.127.255 |

Subred 4 |

|

4 |

100 |

130.120.128.0 a 130.120.159.255 |

Subred 5 |

|

5 |

101 |

130.120.160.0 a 130.120.191.255 |

Subred 6 |

|

6 |

110 |

130.120.192.0 a 130.120.223.255 |

Subred 7 |

|

7 |

111 |

130.120.244.0 a 130.120.255.255 |

Subred 8 |

|

4. |

Para definir dos subredes suplementarias, debemos coger un bit más para las subredes... |

Solución 5.13 Búsqueda de máscara

|

1. |

En primer lugar, vamos a realizar una conversión del segundo byte, que se prepara para dividirlo en dos. De hecho, en este caso buscamos la solución para minimizar el número de redes lógicas posibles (o maximizar el número de host por red lógica). |

|

Dirección |

Byte 2 decimal |

Byte 2 binario |

|

IPA |

163 |

1010 0011 |

|

IPB |

174 |

1010 1110 |

|

IPC |

200 |

1100 1000 |

|

IPD |

193 |

1100 0001 |

|

IPE |

144 |

1001 0000 |

|

IPF |

159 |

1001 1111 |

|

IPG |

109 |

0110 1101 |

|

|

Está claro que aparecen diferencias entre los cuatro bits más significativos del segundo byte. La máscara que queremos encontrar es 255.240.0.0 o /12 en notación CIDR. Esta descomposición en cuatro bits permite crear 2 elevado a 4 = 16 subredes. |

|

Número de subred |

Prefijo binario |

Byte decimal |

Notación CIDR |

Red |

|

0 |

0000 0000 |

0 |

10.0 /12 |

Red 1 |

|

1 |

0001 0000 |

16 |

10.16 /12 |

Red 2 |

|

2 |

0010 0000 |

32 |

10.32 /12 |

Red 3 |

|

3 |

0011 0000 |

48 |

10.48 /12 |

Red 4 |

|

4 |

0100 0000 |

64 |

10.64 /12 |

Red 5 |

|

5 |

0101 0000 |

80 |

10.80 /12 |

Red 6 |

|

6 |

0110 0000 |

96 |

10.96 /12 |

Red 7 / Red D |

|

7 |

0111 0000 |

112 |

10.112 /12 |

Red 8 |

|

8 |

1000 0000 |

128 |

10.128 /12 |

Red 9 |

|

9 |

1001 0000 |

144 |

10.144 /12 |

Red 10 / Red C |

|

10 |

1010 0000 |

160 |

10.160 /12 |

Red 11 / Red A |

|

11 |

1011 0000 |

176 |

10.176 /12 |

Red 12 |

|

12 |

1100 0000 |

192 |

10.192 /12 |

Red 13 / Red B |

|

13 |

1101 0000 |

208 |

10.208 /12 |

Red 14 |

|

14 |

1110 0000 |

224 |

10.224 /12 |

Red 15 |

|

15 |

1111 0000 |

240 |

10.240 /12 |

Red 16 |

|

|

Basándonos en esta máscara, vemos que se observa: Red A: 10.160 /12. Es la subred 10 (prefijo binario 1010). Red B: 10.192 /12. Es la subred 12 (prefijo binario 1100). Red C: 10.144 /12. Es la subred 9 (prefijo binario 1001). Red D: 10.96 /12. Es la subred 6 (prefijo binario 0110). |

|

2. |

El objetivo es identificar la pertenencia a cada subred. Escribamos el segundo byte en binario para visualizar mejor el prefijo de subred asociado. |

|

Referencia |

Dirección IP |

Prefijo de subred binario (byte 2) |

Red |

|

IPG |

10.150.39.2 |

1001 0110 |

Red 10 / Red C |

|

IPH |

10.190.9.1 |

1011 1110 |

Red 12 |

|

IPI |

10.220.4.2 |

1101 1100 |

Red 14 |

|

IPJ |

10.200.6.23 |

1100 1000 |

Red 13 / Red B |

|

IPK |

10.20.30.40 |

0001 0100 |

Red 2 |

|

IPL |

10.161.99.4 |

1010 0001 |

Red 11 / Red A |

|

IPM |

10.98.70.200 |

0110 0010 |

Red 7 / Red D |

|

IPN |

10.170.5.12 |

1010 1010 |

Red 11 / Red A |

|

IPQ |

10.180.29.30 |

1011 0100 |

Red 12 |

|

IPR |

10.110.42.1 |

0110 1110 |

Red 7 / Red D |

|

IPS |

10.145.50.21 |

1001 0001 |

Red 10 / Red C |

|

IPT |

10.194.50.1 |

1100 0010 |

Red 13 / Red B |

|

3. |

Hay que expresar todas las combinaciones posibles para facilitar el rango... |

Solución 5.14 Pertenencia a una misma subred

En este caso, defina el número de red y el rango de direcciones válidas. A partir de aquí, y en función de las direcciones propuestas, solo queda identificar las direcciones válidas.

Para realizar este ejercicio, tiene dos posibilidades:

-

Calcular la primera y la última dirección del rango.

-

Transformar en binario el byte en el que se hace la separación entre la parte de red y la parte host de todas las direcciones.

Primer método:

Ejemplo para la primera dirección: 130.95.101.23/19

La separación se hace en el byte 3.

|

|

Dirección |

Byte 3 en binario |

|

Dirección de inicio |

130.95.101.23 |

0110 0101 |

|

Dirección de red (todos los bits de host = 0) |

130.95.96.0 |

0110 0000 |

|

Dirección de difusión (todos los bits de host = 1) |

130.95.127.255 |

0111 1111 |

Rango de dirección: 130.95.96.0 a 130.95.127.255.

A continuación mire cada dirección y podrá determinar que las que forman parte del rango son las direcciones 1, 3, 4, 5 y 7.

Segundo método:

Para cada dirección, transforme el tercer byte en binario y compare los tres bits más significativos. Si son idénticos, las direcciones forman parte de la misma subred que la dirección de inicio.

|

N |

Dirección |

Byte 3 en binario |

Forman parte de la red |

|

|

130.95.101.23 |

0110 0101 |

Sí |

|

1 |

130.95.100.210 |

0110 0100 |

Sí |

|

2 |

130.95.95.15... |

Solución 5.15 Definición de tablas de enrutamiento

|

1. |

Definición de los rangos de direcciones de red Definamos los diferentes rangos de direcciones. 10 /8: El rango de direcciones válidas es 10.0.0.1 a 10.255.255.254. La máscara decimal es 255.0.0.0. IPA=10.255.255.254 172.16 /16: El rango de direcciones válidas es 172.16.0.1 a 172.16.255.254. La máscara decimal es 255.255.0.0. IPB=172.16.255.254 e IPD=172.16.255.253. 192.168.2 /24: El rango de direcciones válidas es 192.168.2.1 a 192.168.2.254. La máscara decimal es 255.255.255.0. IPC=192.168.2.254, IPE=192.168.2.253 e IPG=192.168.2.252. 172.20 /16: El rango de direcciones válidas es 172.20.0.1 a 172.20.255.254. La máscara decimal es 255.255.0.0. IPH=172.20.255.254. 192.168.1 /24: El rango de direcciones válidas es 192.168.1.1 a 192.168.1.254. La máscara decimal es 255.255.255.0. IPF=192.168.1.254 e IPI=192.168.1.253. 192.168.3 /24: El rango de direcciones válidas es 192.168.3.1 a 192.168.1.254. La máscara decimal es 255.255.255.0. IPJ=192.168.3.254. |

|

2. |

Definición de las tablas de enrutamiento completas Vamos a examinar cada rúter para definir su tabla de enrutamiento completa. Rúter ABC El rúter conoce las redes lógicas 10/8, 172.16/16 y 192.168.2/24 porque dispone de interfaces en estas redes. En primer lugar vamos a colocar las direcciones IP de las interfaces (líneas 1 a 3) y las difusiones de las redes lógicas (líneas 4 a 6). Utilizaremos la notación Windows para indicar en la tabla de enrutamiento que la interfaz local conoce la red. A continuación indicaremos los números de red de las interfaces del rúter (líneas 7 a 10). Finalmente, podemos añadir el resto de las redes lógicas (líneas 11 a 13), aquí en negrita. |

|

N.° |

Dirección de red |

Máscara |

Puerta de enlace |

Interfaz |

Métrica |

|

1 |

10.255.255.254 |

255.255.255.255 |

127.0.0.1 |

127.0.0.1 |

1 |

|

2 |

172.16.255.254 |

255.255.255.255 |

127.0.0.1 |

127.0.0.1 |

1 |

|

3 |

192.168.2.254 |

255.255.255.255 |

127.0.0.1 |

127.0.0.1 |

1 |

|

4 |

10.255.255.255 |

255.255.255.255 |

10.255.255.254 |

10.255.255.254 |

1 |

|

5 |

172.16.255.255 |

255.255.255.255 |

172.16.255.254 |

172.16.255.254 |

1 |

|

6 |

192.168.2.255 |

255.255.255.255 |

192.168.2.254 |

192.168.2.254 |

1 |

|

7 |

127.0.0.0 |

255.0.0.0 |

127.0.0.1 |

127.0.0.1 |

1 |

|

8 |

10.0.0.0 |

255.0.0.0 |

10.255.255.254 |

10.255.255.254 |

1 |

|

9 |

172.16.0.0 |

255.255.0.0 |

172.16.255.254... |

Solución 5.16 Factorización de una tabla de enrutamiento

Escriba en binario el último byte no nulo del número de red para identificar la parte que se puede factorizar:

|

a. |

Valor decimal del segundo byte |

Notación binaria |

|

Valor decimal del segundo byte |

Notación binaria |

|

|

112 |

0111 0000 |

|

120 |

0111 1000 |

|

113 |

0111 0001 |

121 |

0111 1001 |

||

|

114 |

0111 0010 |

122 |

0111 1010 |

||

|

115 |

0111 0011 |

123 |

0111 1011 |

||

|

116 |

0111 0100 |

124 |

0111 1100 |

||

|

117 |

0111 0101 |

125 |

0111 1101 |

||

|

118 |

0111 0110 |

126 |

0111 1110 |

||

|

119 |

0111 0111 |

127 |

0111 1111 |

|

Red |

Máscara |

Puerta de enlace |

Interfaz |

|

136.112.0.0 |

255.240.0.0 |

172.100.1.253 |

172.100.1.254 |

|

b. |

Valor decimal del tercer byte |

Notación binaria |

|

|

180 |

1011 0100 |

|

181 |

1011 0101 |

|

|

182 |

1011 0110 |

|

|

183 |

1011 0111 |

|

Red |

Máscara |

Puerta de enlace |

Interfaz |

|

196.202.180.0 |

255.255.252.0 |

193.102.36.193 |

193.102.36.195 |

|

c. |

Valor decimal del tercer byte |

Notación binaria |

|

Valor decimal del tercer byte |

Notación binaria |

|

|

96 |

0110 0000 |

|

100 |

0110 1100 |

|

97 |

0110 0001 |

101 |

0110 1101 |

||

|

98 |

0110 0010 |

102 |

0110 1110 |

||

|

99 |

0110 0011 |

103 |

0110 1111 |

|

Red |

Máscara |

Puerta de enlace |

Interfaz |

|

192.101.96.0 |

255.255.248.0 |

201.3.216.250 |

201.3.216.253 |

|

d. |

Valor decimal del tercer byte |

Notación binaria |

|

Valor decimal del tercer byte |

Notación binaria |

|

|

40 |

0010 1000 |

|

44 |

0010 1100 |

|

41 |

0010 1001 |

45 |

0010 1101 |

||

|

42 |

0010 1010 |

46 |

0010 1110 |

||

|

43 |

0010 1011 |

47 |

0010 1111 |

|

Red |

Máscara |

Puerta de enlace |

Interfaz |

|

40.0.0.0 |

248.0.0.0 |

160.132.51.254 |

160.132.50.252 |

Solución 5.17 Características de una dirección IPv6

Identifique a cada pregunta la respuesta correcta:

|

1. |

c. |

Una dirección IPv6 está formada por 16 bytes. |

|

2. |

d. |

Una dirección IPv6 generalmente se escribe en hexadecimal utilizando los ‘:’ como separador. |

|

3. |

a. |

Una dirección unicast hace referencia a un solo destinatario en un ámbito concreto. |

|

4. |

b. |

Una dirección multicast hace referencia a un conjunto de destinatarios. |

|

5. |

c. |

Una dirección anycast indica un destinatario entre varios. |

|

6. |

c. |

El ámbito de una dirección se identifica mediante el prefijo de esta dirección, para las direcciones unicast y anycast, o por el campo Ámbito presente en el prefijo para una dirección multicast. Solo es correcta la respuesta «c». |

|

7. |

|

Entre dos separadores ‘:’ hay dos bytes llamados palabra. Una dirección IPv6 tiene 16 bytes (8 palabras separadas por ‘:’). Basta con contabilizar el número de bytes representados y restarlos a 16 para identificar el número de bytes factorizados. |

|

|

a. |

«2080», «8», «800», «200C», «417A» representan cada uno una palabra (dos bytes). Así pues, se utilizan 5 palabras (10 bytes). Los «::» representan 6 bytes factorizados (3 palabras). |

|

|

b. |

Igualmente, se utilizan 5 palabras. Quedan 3 (6 bytes). |

|

|

c. |

Solamente... |

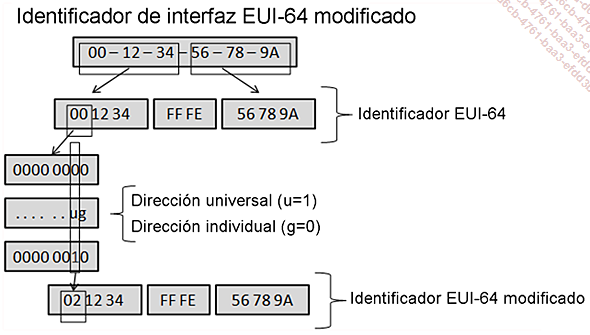

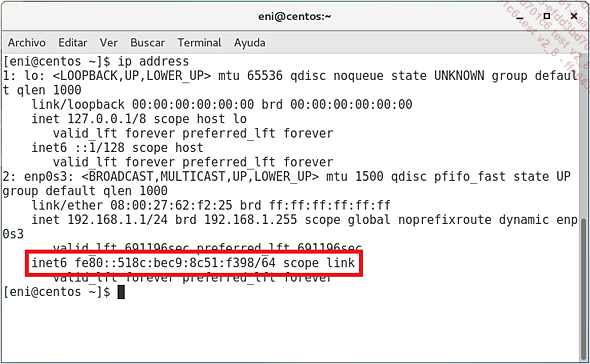

Solución 5.18 Identificador EUI-64 modificado

|

1. |

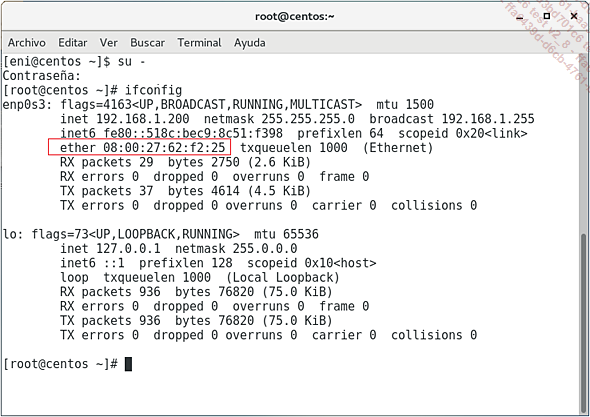

El identificador EUI-64 modificado se obtiene colocando a «1» el bit 1 del byte más significativo de OUI e insertando FFFE entre los tres bytes más significativos y los tres bytes menos significativos de la dirección MAC:  Se obtiene el siguiente identificador EUI-64: 02 12 34 FF FE 56 78 9A |

|

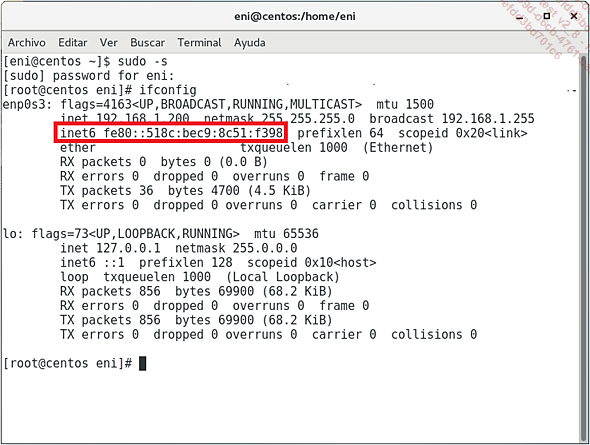

2. |

La dirección IPv6 de vínculo local (Scope:Link) es: fe80::518c:bec9:8c51:f398/64 |

|

|

|

|

3. |

El identificador EUI-64 modificado corresponde a la parte que sigue al prefijo «fe80». Se trata de 518c:bec9:8c51:f398. |

|

4. |

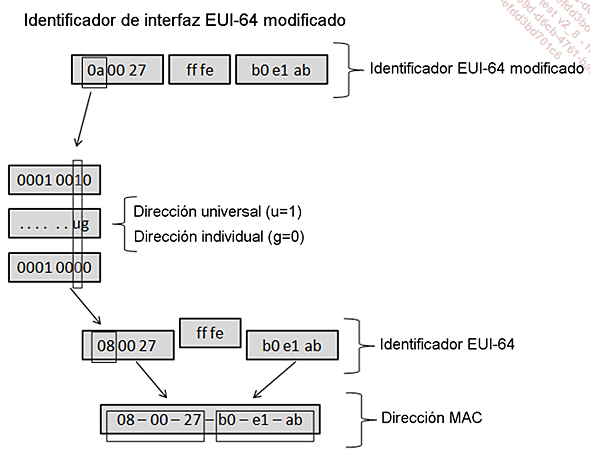

La dirección MAC correspondiente se puede obtener a partir de la dirección EUI-64 modificada:  La dirección MAC Linux es: 08:00:27:62:f2:25  |

Solución 5.19 Rangos de direcciones IPv6

|

1. |

Calcule los rangos válidos en función de los prefijos de los rangos: |

|

|

|

a. |

Unicast globales El prefijo IPV6 se debe interpretar de la siguiente manera: «2000 ::/3» significa que los «3» bits más significativos presentes en los 16 bits «2000» se van a fijar. «2» está codificado en 4 bits en binario como «0010». Cada «0» se codifica «0000» en binario. El byte que se escribe «20» en hexadecimal tiene el valor «0010 0000» en binario, y «00» en hexadecimal se escribe «0000 0000» en binario. Cuando el prefijo hexadecimal está escrito en binario, se van a identificar los n bits más significativos (los que están más a la izquierda) indicados después de la «/». Estos bits no se deben transformar y deben quedar fijos cuando se enumeran las posibles combinaciones. 2000::/3 001x xxxx. xxxx xxxx Así pues, 2000 ::/3 indica que los bits más significativos se pueden escribir con un valor «mínimo»: 0010 0000. 0000 0000, y «máximo»: 0011 1111.1111 1111 Finalmente, 2000 ::/3 expresa todas las direcciones cuyos prefijos están entre 2000 y 3FFF. De hecho, 1111 en binario corresponde a F en hexadecimal y 15 en decimal. |

|

|

b. |

Unicast locales El prefijo IPv6 «FC00 ::/7» significa que los «7» bits más significativos presentes en los 16 bits « FC00 » se van a fijar.

Así pues, el byte «FC» en hexadecimal tiene el valor «1111 1100» en binario y «00» en hexadecimal se escribe «0000 0000» en binario. Una vez se ha transcrito el prefijo hexadecimal en binario, se identifican los n bits más significativos (los que están más a la izquierda) indicados después de la «/». Estos bits no se deben transformar y deben... |

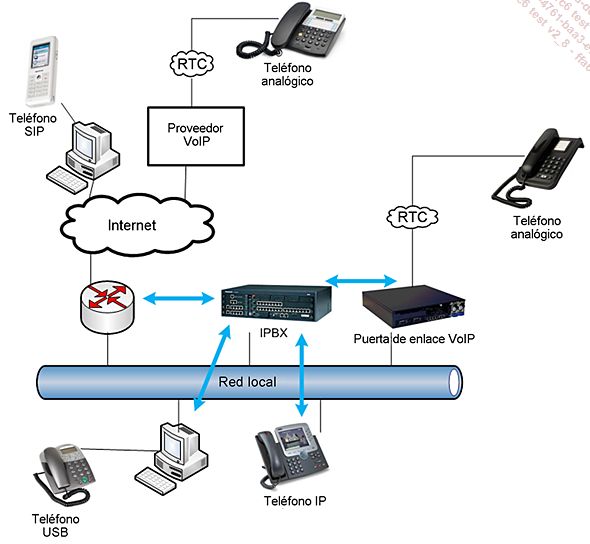

Solución 5.20 Telefonía IP

|

A |

Teléfono SIP |

|

B |

Teléfono analógico |

|

C |

Teléfono analógico |

|

D |

Teléfono USB |

|

E |

Teléfono IP |

Solución 5.21 Identificación de las fases DHCP

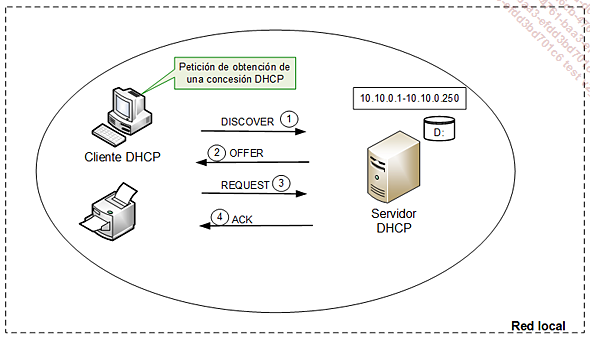

Las fases DHCP son las siguientes:

Solución 5.22 Análisis de una trama DHCP - ejercicio 1

Identificadores del ordenador de origen:

Dirección MAC: 00:25:15:21:f1:20

Dirección IP: 192.168.1.1

Puerto UDP: 67

Los identificadores del ordenador de destino:

Dirección MAC: a0:88:b4:d9:4c:7c

Dirección IP: 192.168.1.92

Puerto UDP: 68

Hay que mirar el puerto utilizado para determinar si el ordenador de origen es cliente o servidor. De hecho, el puerto UDP 67 hace referencia al servicio DHCP/BOOTP, mientras que UDP 68 corresponde al cliente.

Respuestas a las preguntas:

|

1. |

b. |

Se trata de la respuesta de un servidor. |

|

2. |

c. |

La dirección IP actual del cliente es 192.168.1.92 (dirección de destino de la trama). |

|

3. |

b. |

La dirección IP actual del servidor es 192.168.1.1. |

|

4. |

a. |

La fase correspondiente es DHCP OFFER. De hecho, de todas las fases, es la única que se emite como iniciativa del servidor. |

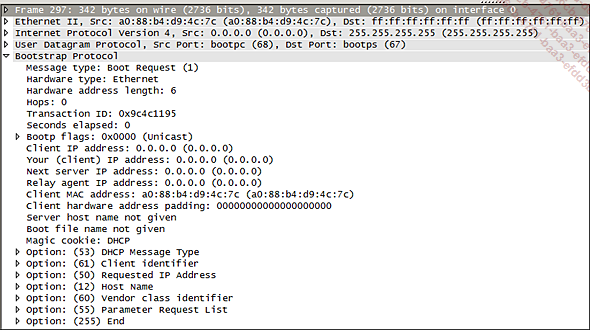

Solución 5.23 Análisis de una trama DHCP - ejercicio 2

Los identificadores del ordenador de origen:

Dirección MAC: a0:88:b4:d9:4c:7c

Dirección IP: 0.0.0.0

Puerto UDP: 68

Los identificadores del ordenador de destino:

Dirección MAC: ff:ff:ff:ff:ff:ff

Dirección IP: 255.255.255.255

Puerto UDP: 67

El ordenador de origen emite desde el puerto UDP 68. Se trata del puerto cliente DHCP.

No tiene dirección IP (dirección actual 0.0.0.0).

Respuestas a las preguntas:

|

1. |

a. |

Se trata de la petición de un cliente DHCP. |

|

2. |

a. |

La dirección IP actual del cliente es 0.0.0.0 (dirección origen IP de la trama). |

|

3. |

a. |

La dirección IP actual del servidor no se conoce. A nivel IP, el destinatario es «Todo el mundo», o sea, 255.255.255.255. |

|

4. |

b. |

La fase correspondiente es DHCP DISCOVER. De hecho, en esta fase, el cliente no conoce el servidor y no tiene todavía dirección IP. |

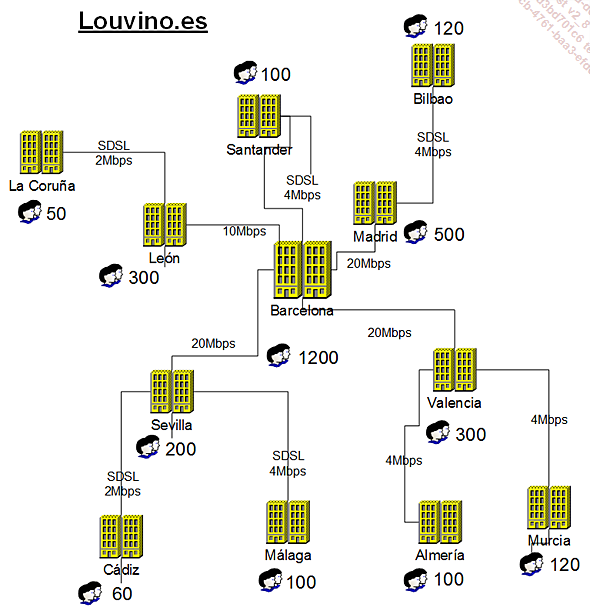

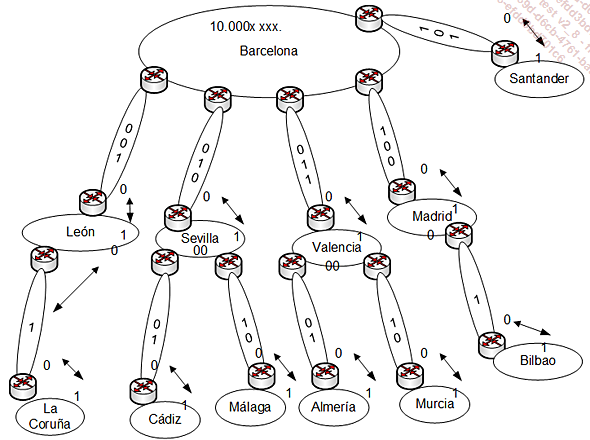

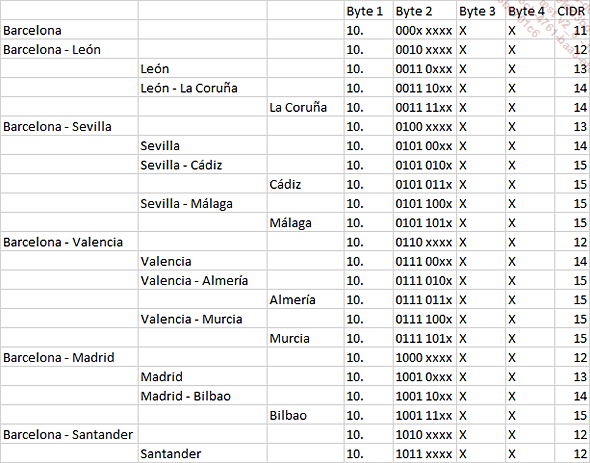

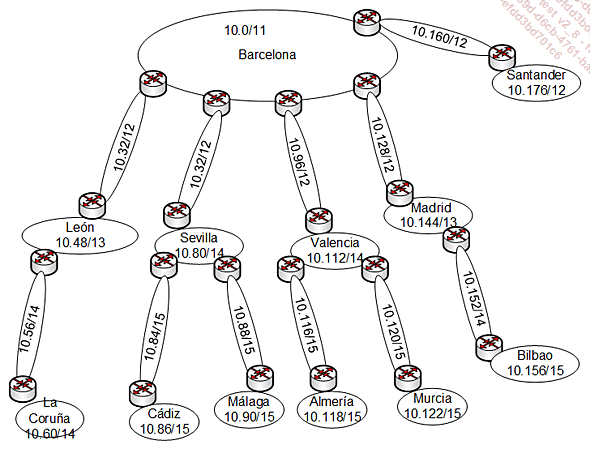

Solución 5.24 Diseño de un plan de direccionamiento IP

Partiendo de la sede central, hay que crear una arborescencia numerando todas las subredes.

Para el primer nivel, hay cinco ramificaciones a los niveles inferiores, con una subred suplementaria para la red de Barcelona.

Por lo tanto, se utilizan 3 bits para codificar un primer nivel jerárquico.

A continuación, para el nivel inferior, se añade un bit suplementario para tener en cuenta la jerarquía entre niveles.

Hay que actuar de la misma manera para los niveles inferiores.

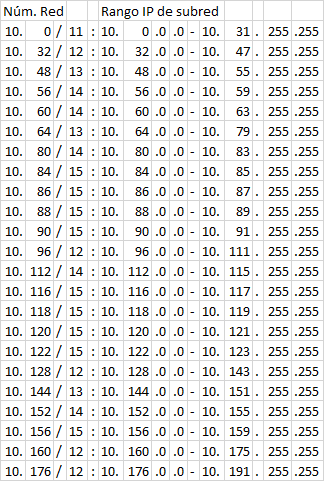

Se define un plan de direccionamiento jerárquico y se obtiene la siguiente tabla:

’x’ corresponde a un valor binario 0 o 1.

’X’ identifica un valor decimal de 0 a 255.

Nota

Podemos optar por numerosas combinaciones diferentes y obtener así valores distintos.

Una vez convertido el binario en decimal, se obtienen los siguientes valores:

A continuación puede ver los rangos de direcciones que corresponden a cada una de las subredes:

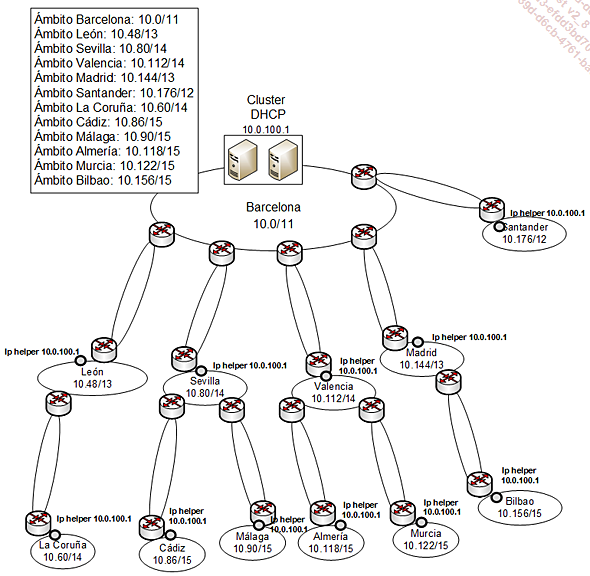

Solución 5.25 Diseño de una arquitectura DHCP

|

1. |

Puede confiar en una infraestructura DHCP centralizada, con un solo servidor en modo Cluster para toda la red, mientras las conexiones con los sitios remotos sean suficientemente fiables. Las tramas DHCP no son muy voluminosas y representan un tráfico insignificante. Lo más importante es que, cuando arranquen los equipos, puedan conectar con su servidor DHCP para recuperar una concesión correcta. Para permitir a los clientes obtener su concesión desde el sitio remoto, hay que indicar en los rúteres locales la existencia de un servidor DHCP central. Generalmente, esto se define en la interfaz del rúter como parámetro IP-Helper, seguido de una o varias direcciones IP de servidores DHCP. |

|

2. |

En el servidor DHCP, hay que crear un ámbito por subred que incluya los clientes DHCP. |

|

|

Hay que crear, por tanto, 12 ámbitos. |

|

|

Las redes de interconexión se definen por medio de direcciones IP fijas. No se tienen en cuenta en los ámbitos. |

Solución 5.26 Diseño de un espacio de nombres DNS

|

1. |

Espacios de nombres idénticos Cuando los espacios de nombres interno y externo son idénticos, las zonas DNS correspondientes suelen ser distintas. Es necesario mantener una zona interna que disponga de muchos registros y una zona externa que tenga los nombres mínimos necesarios para el acceso a los servidores desde Internet. A menudo es necesario mantener actualizados los registros en las dos zonas, la interna y la externa. |

|

|

2. |

Subdominio La utilización de un subdominio permite separar los dos espacios interno y externo. Además, si el nombre se elige cuidadosamente, esto permite aumentar la legibilidad. Cada zona DNS se puede administrar de manera completamente independiente. Es fácil definir un sufijo distinto para llegar a la red interna si es necesario (p. ej., zona intranet en el navegador de Internet). |

|

|

3. |

Espacios de nombres distintos Cada zona DNS se puede administrar de manera completamente independiente. La legibilidad entre los recursos internos y externos es explícita. |

|

|

4. |

Estudio de escenarios |

|

|

|

a. |

Acceso a los servidores públicos de la empresa desde Internet No hay nada de particular sobre este punto. El espacio de nombres DNS público está completamente disociado del espacio interno, que es invisible para Internet. |

|

|

b. |

Acceso a los servidores públicos de la empresa desde la red interna Por el contrario, desde la intranet... |

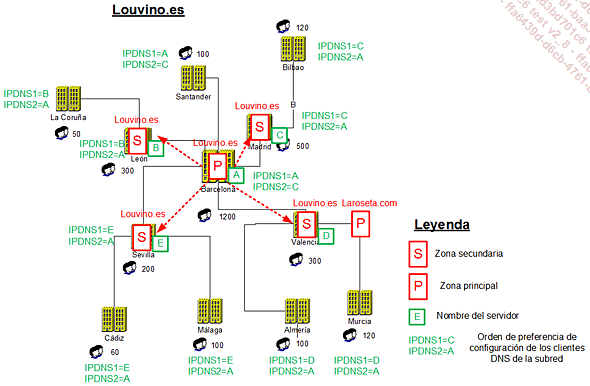

Solución 5.27 Diseño de la implementación DNS

|

1. |

Realice un esquema en el que aparezcan las zonas DNS tal y como se gestionan en la infraestructura actual (antes de la optimización). Indique las zonas que gestiona cada servidor. Indique cómo se reparten los clientes DNS en estos servidores. Inicialmente, el sitio principal gestiona la zona principal louvino.es. El sitio de Valencia gestiona la zona principal laroseta.com. Esta zona se replica en los sitios que tienen al menos 200 usuarios: León, Sevilla, Valencia y Madrid. Estos sitios tienen que albergar zonas DNS secundarias (copia de solo lectura). En cada uno de los sitios, los ordenadores clientes se configuran utilizando como mínimo dos servidores DNS. |

|

2. |

¿Qué recomendaciones hay que hacer a Louvino para la elección de su espacio de nombres interno? Es posible utilizar un espacio de nombres diferente del espacio de nombres externo: por ejemplo, louvino.priv para la resolución de nombres interna y conservar louvino.es para la resolución en Internet. |

|

3. |

¿Qué elementos se deben tener en cuenta en el diseño del destino DNS? Respecto al diseño del objetivo, hay que definir:

|

Solución 5.28 Configuración DHCPv4

Vamos a proceder a la instalación y a la configuración del servicio DHCPv4 en Windows Server 2016.

A continuación configuraremos Linux para recuperar sus parámetros TCP/IP.

Instalación del servicio DHCPv4

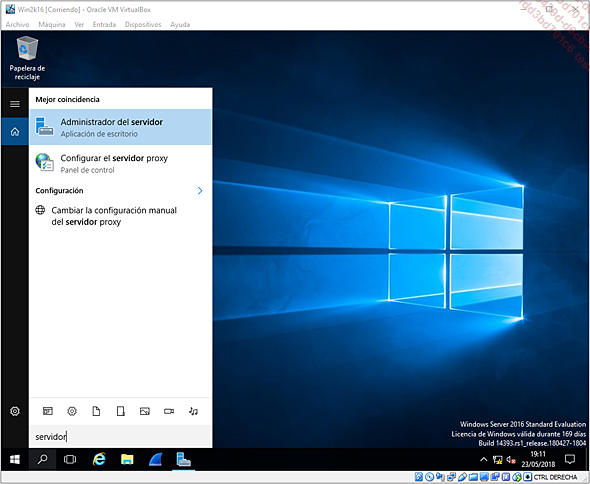

El primer paso consiste en la instalación de los ejecutables para lanzar el servicio DHCP en Windows Server.

|

1. |

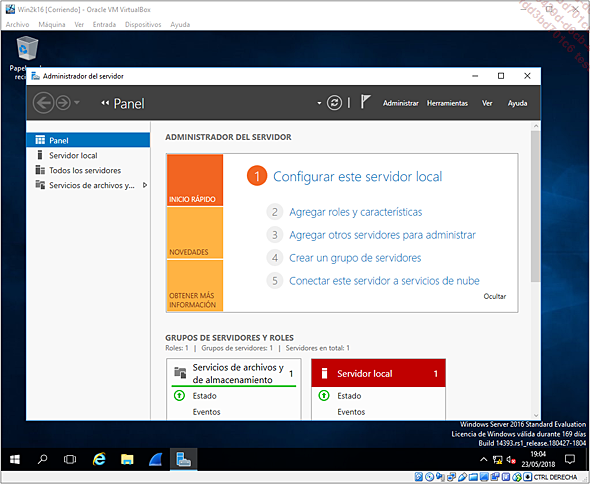

Como Administrador, conéctese a Windows Server. Teclee Servidor en el recuadro de búsqueda para encontrar el Administrador del servidor y haga clic en él. |

|

2. |

Desde el Panel, elija Agregar roles y características. |

|

3. |

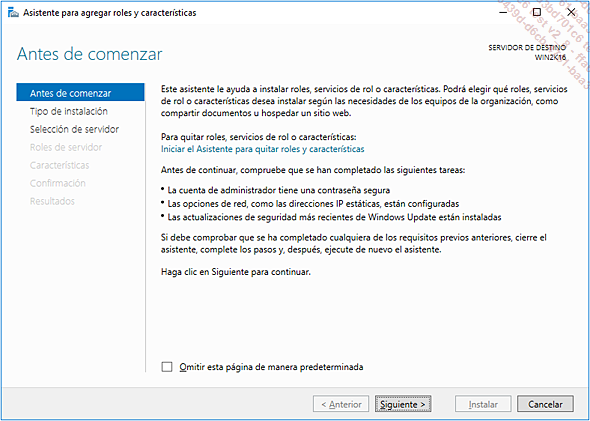

Se inicia un asistente. Lea atentamente la información y haga clic en Siguiente. |

|

4. |

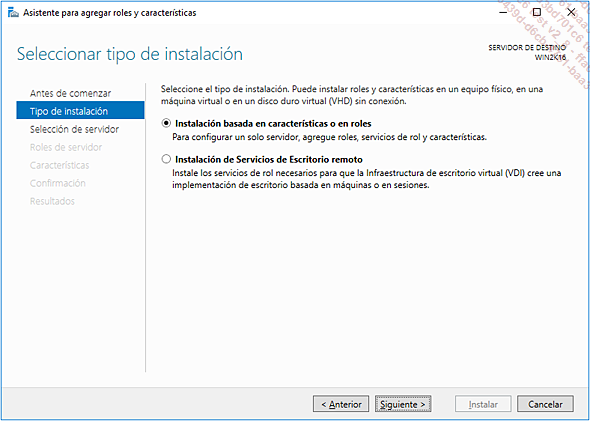

Elija la primera opción relativa a la instalación de un rol, es decir, Instalación basada en características o en roles. Haga clic en Siguiente. |

|

5. |

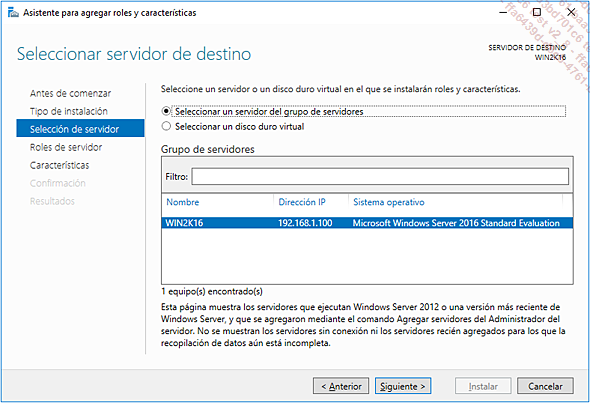

La siguiente etapa propone definir el servidor en el que realizamos la instalación. Seleccione su servidor y haga clic en Siguiente. |

|

6. |

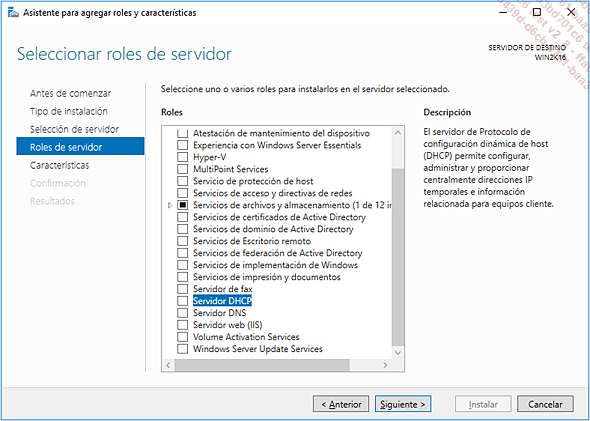

Haga clic en el rol Servidor DHCP y haga clic en Siguiente. |

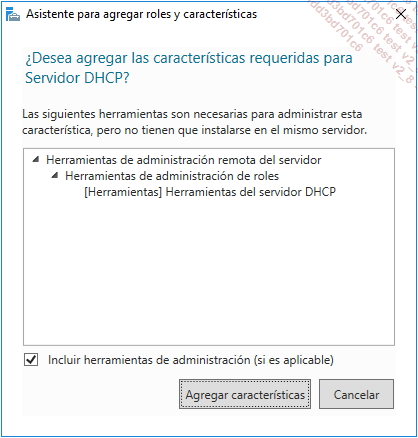

|

7. |

Se abre una nueva ventana. Deje las opciones por defecto y haga clic en Agregar características. |

|

8. |

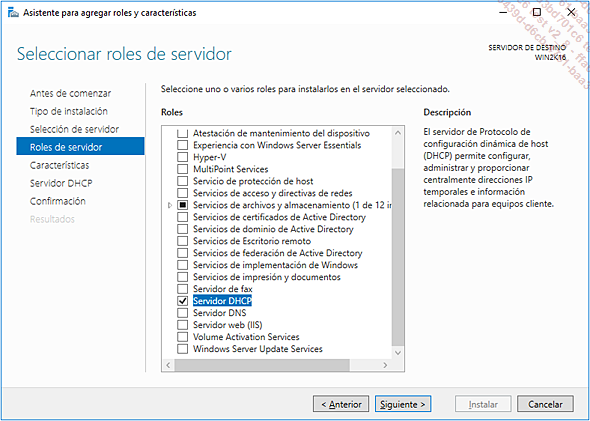

De vuelta a la ventana anterior, seleccione la casilla Servidor DHCP y haga clic en Siguiente. |

|

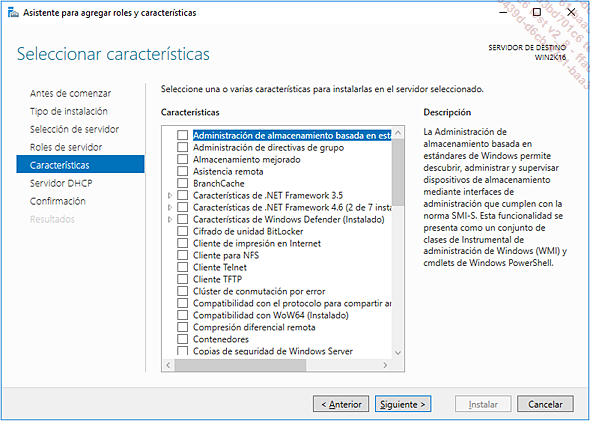

9. |

La siguiente pantalla propone elegir características adicionales. Ninguna es necesaria para DHCP. Haga clic en Siguiente. |

|

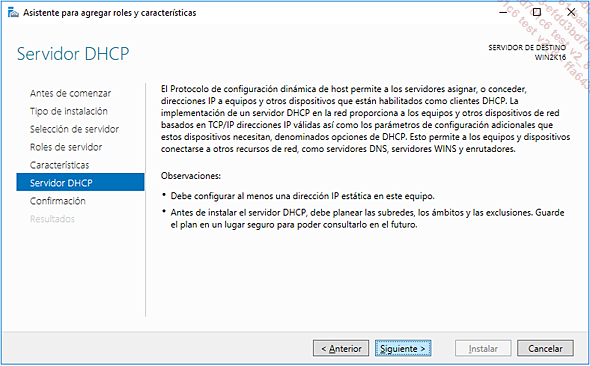

10. |

De nuevo aparece un recapitulativo que le recuerda el funcionamiento y las tareas que podrá efectuar después. Haga clic en Siguiente. |

|

11. |

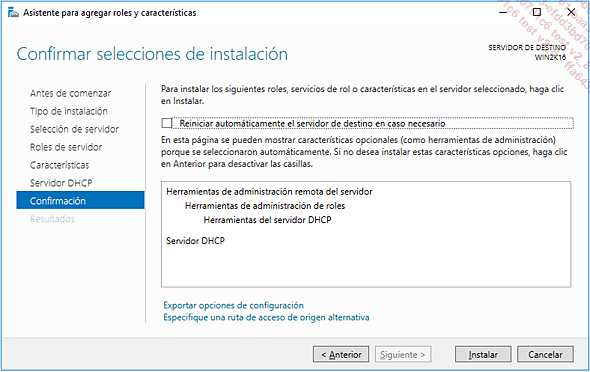

Dispone de la posibilidad de reiniciar automáticamente el servidor al finalizar la instalación si fuese necesario. Haga clic en Instalar para arrancar el proceso. |

|

12. |

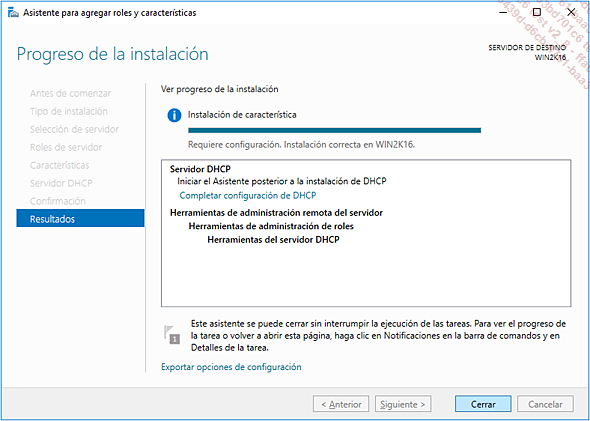

Arranca la instalación. Un mensaje indica que se puede cerrar la ventana durante dicha instalación. Al cabo de unos instantes, la siguiente pantalla aparece: |

|

13. |

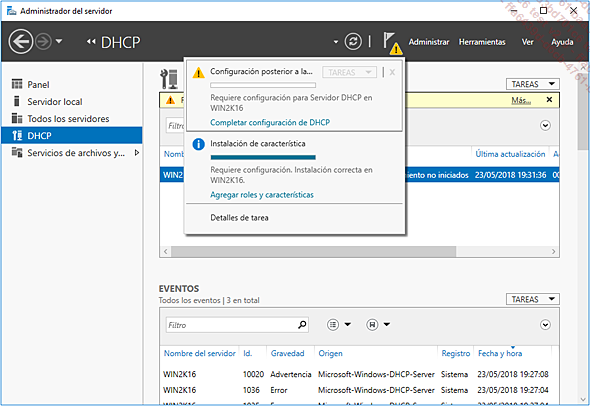

Haga clic en Cerrar. Una vez finalizada la instalación, se muestra la siguiente ventana. Observe el mensaje que dice Requiere configuración para Servidor DHCP en WIN2K16. Haga clic en el enlace Completar configuración de DHCP que aparece debajo. |

|

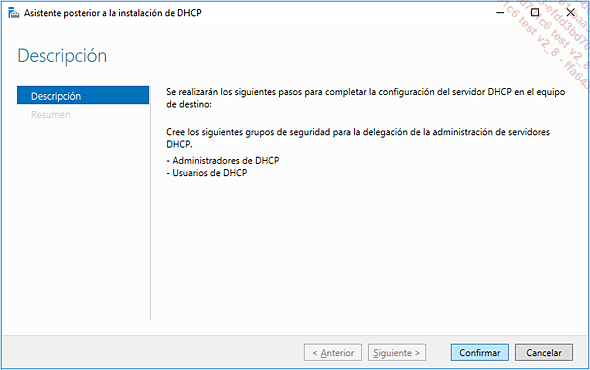

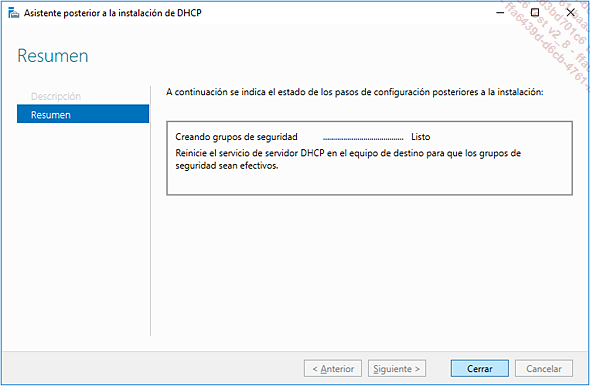

14. |

El asistente posinstalación le indica el último paso para finalizarla: la creación de grupos asociados a roles DHCP. Haga clic en Confirmar. |

|

15. |

Haga clic en Cerrar. |

|

16. |

La bandera señala los últimos eventos... |

Solución 5.29 Configuración de un prefijo de direcciones únicas locales

|

1. |

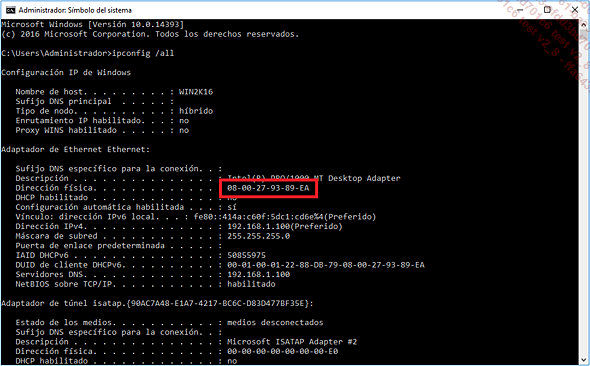

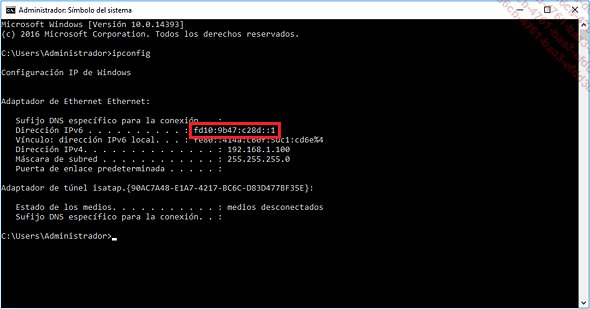

En el servidor Windows, abra una línea de comandos Admin y obtenga la configuración TCP/IP completa para obtener la dirección MAC (física) de la tarjeta de red (virtual) utilizada. |

|

|

La dirección MAC correspondiente es 08-00-27-93-89-EA (este valor varía en función del ordenador). |

|

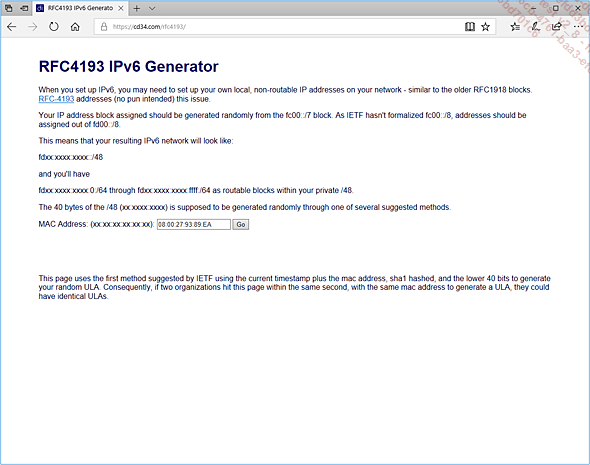

2. |

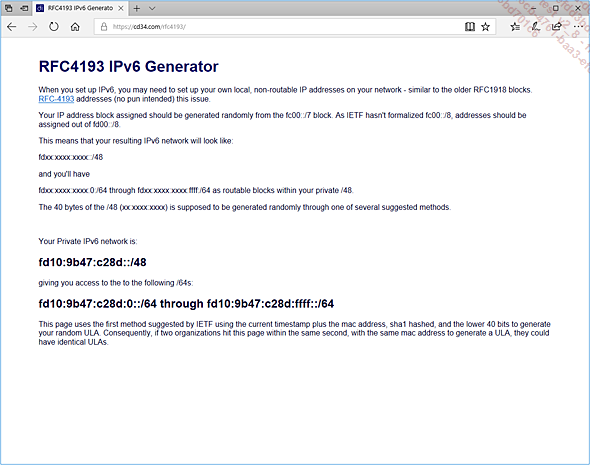

A partir de un motor de búsqueda como Google, indique las siguientes palabras clave: rfc4193 ipv6 ula generator. Debería encontrar un sitio que permita generar automáticamente un prefijo IPv6 en función de la dirección MAC especificada y de la hora en que se hace la petición. El sitio https://cd34.com/rfc4193/ le ofrece esta herramienta. |

|

|

Introduzca la dirección MAC obtenida anteriormente usando como separador ’:’ y haga clic en Go: |

|

3. |

Se muestra la siguiente pantalla, donde se le ofrece un prefijo: |

|

4. |

Por ejemplo, en este caso obtenemos el prefijo: fd10:9b47:c28d::/48. Este prefijo nos servirá para definir rangos de direcciones IPv6 para los siguientes ejercicios. Observe que puede utilizar cualquier otro prefijo. No hay implicaciones en los ejercicios que siguen. |

Solución 5.30 Configuración IPv6 estática

Asignación de una dirección IPv6 al servidor Windows

|

1. |

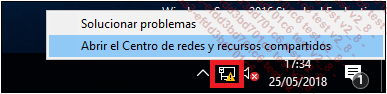

Vaya a la zona de notificación y haga clic en el icono que representa la red para localizar el acceso directo Abrir el Centro de redes y recursos compartidos. |

|

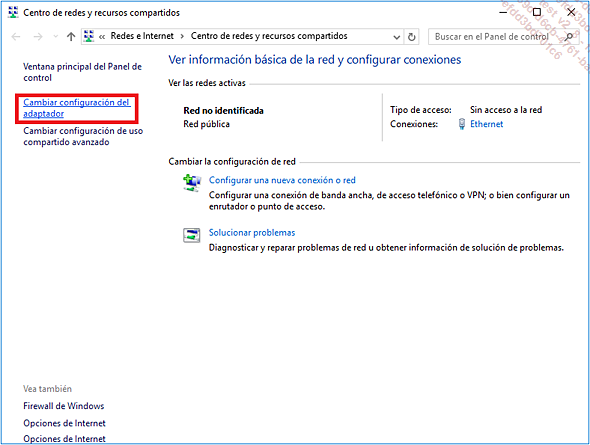

2. |

Haga clic en Cambiar configuración del adaptador. |

|

3. |

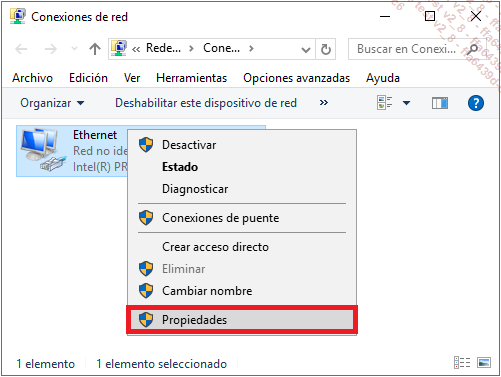

Acceda a las Propiedades de la tarjeta. |

|

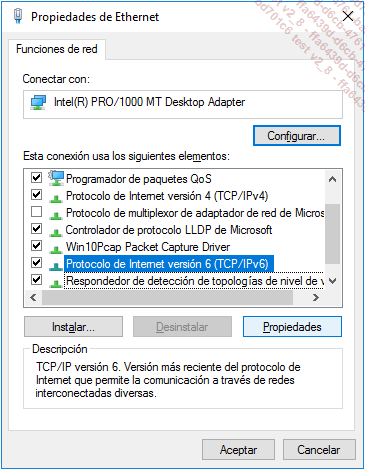

4. |

Seleccione Protocolo de Internet versión 6 (TCP/IPv6) y a continuación, Propiedades. |

|

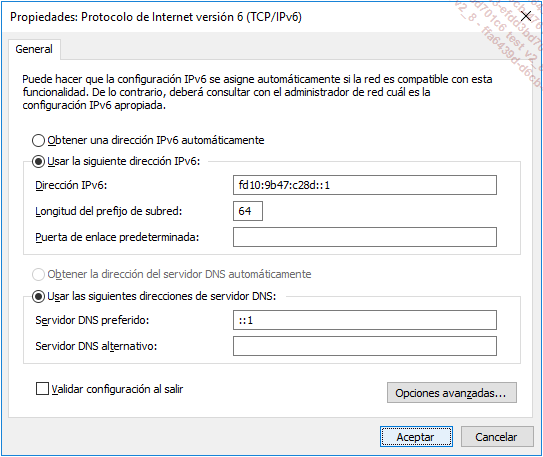

5. |

Teclee el prefijo de la dirección IPv6 completado con un identificador de equipo (p. ej., 1). Escriba 64 como longitud de prefijo de subred. |

|

6. |

Acepte y cierre las diferentes ventanas abiertas. Desde una línea de comandos, compruebe la dirección asignada. |

Asignación de una dirección IPv6 en Linux CentOS

|

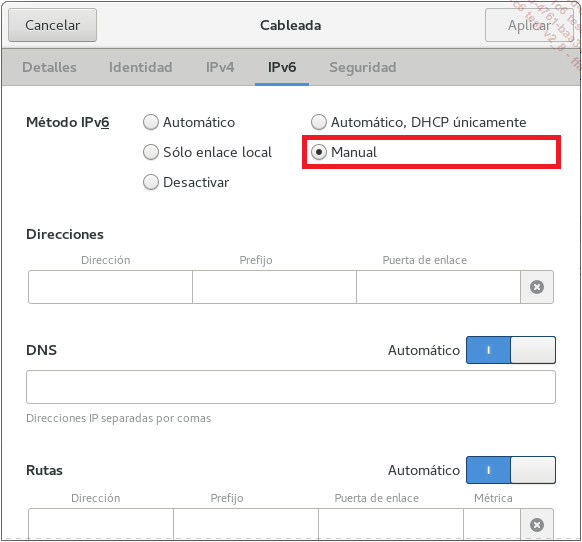

1. |

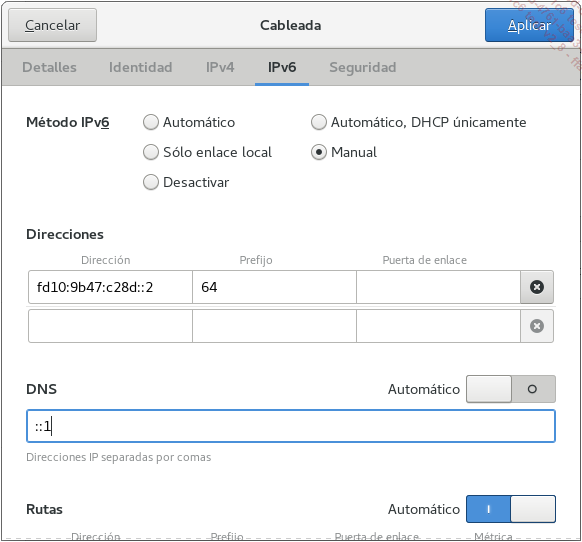

Acceda al menú Aplicaciones - Herramientas del sistema. Después, a Configuración y Red. Haga clic en IPv6 y elija la opción Manual. |

|

2. |

En el campo Dirección indique la dirección compuesta por el prefijo obtenido anteriormente seguido de ::2. En el campo Prefijo indique 64. Haga clic en Aplicar. |

|

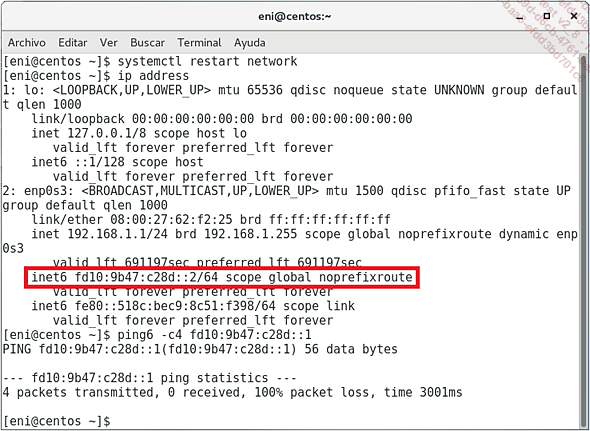

3. |

Reinicie el servicio de red con el comando systemctl restart network. Compruebe entonces que se ha añadido la dirección IPv6 adicional como ámbito global utilizando el comando ip address. |

|

4. |

Realice una prueba de conectividad en la máquina Windows Server con el comando ping6... |

Solución 5.31 Configuración DHCPv6

Configuración DHCPv6 en Windows Server 2016

|

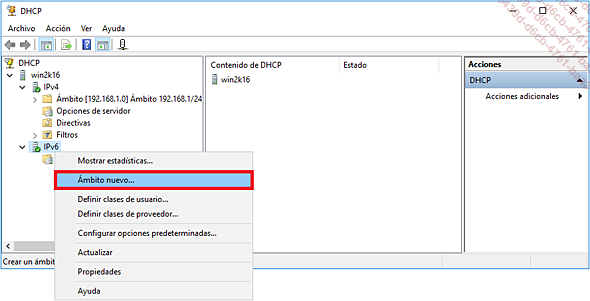

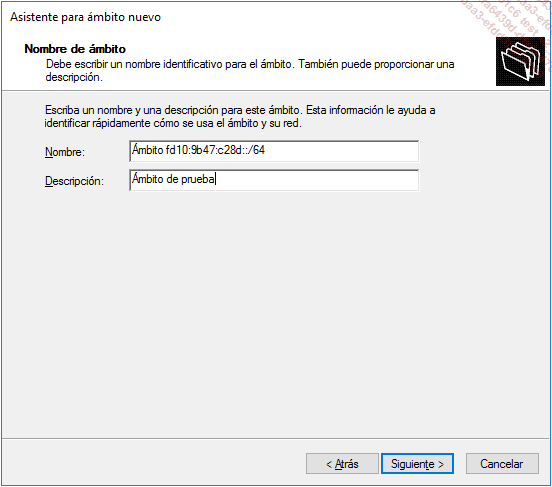

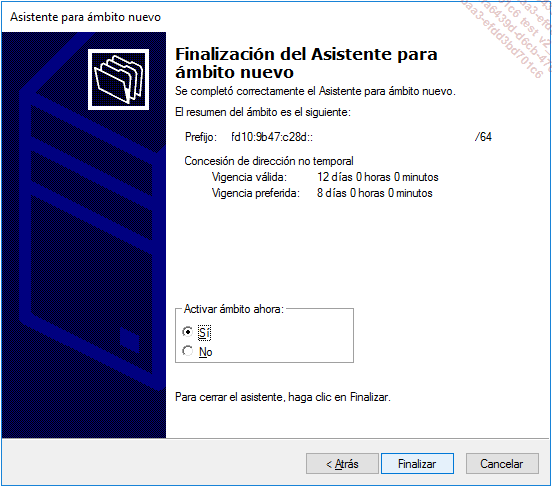

1. |

Acceda a la consola DHCP. Despliegue la zona IPv6. |

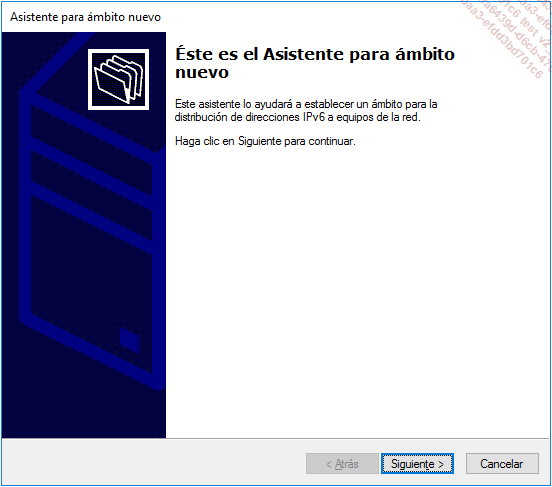

|

2. |

En el árbol IPv6, haga clic con el botón derecho para que aparezca el menú contextual y seleccione Ámbito nuevo. Se inicia el asistente. Haga clic en Siguiente. |

|

3. |

Elija un nombre para el ámbito y haga clic en Siguiente. |

|

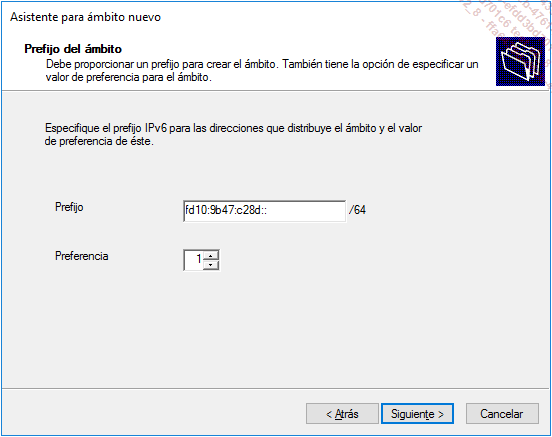

4. |

Indique el prefijo (sin olvidar completar con ’::’) y defina la preferencia a 1; a continuación haga clic en Siguiente. |

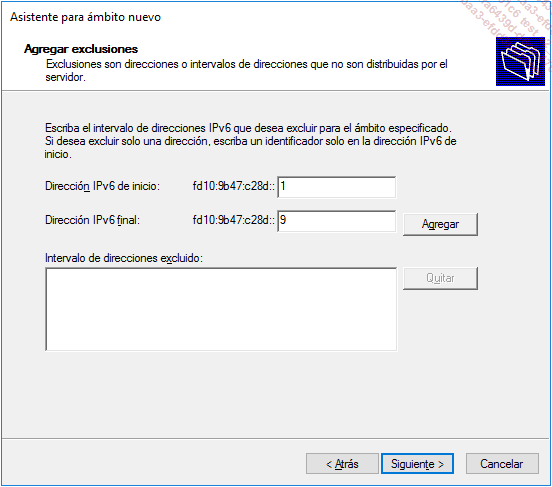

|

5. |

Introduzca los valores que se excluirán del ámbito: de 1 a 9. Haga clic en Siguiente. |

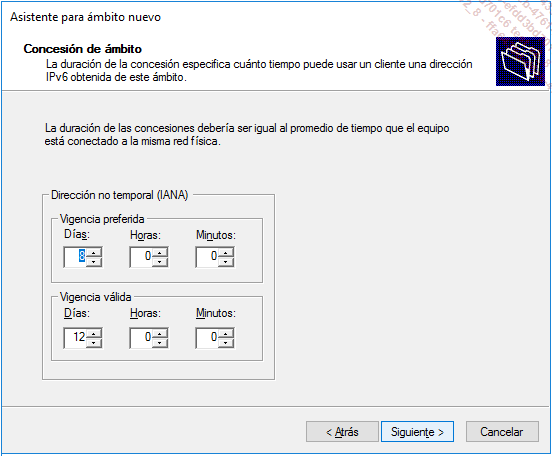

|

6. |

Deje las opciones por defecto y haga clic en Siguiente. |

|

7. |

Lea atentamente el resumen de la información y haga clic en Finalizar para activar el ámbito. |

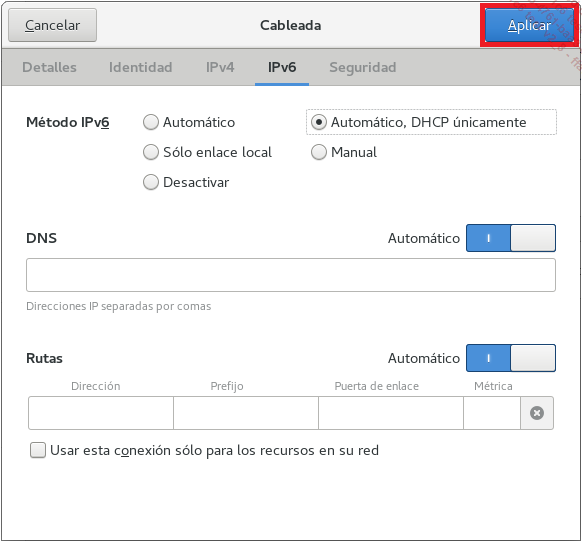

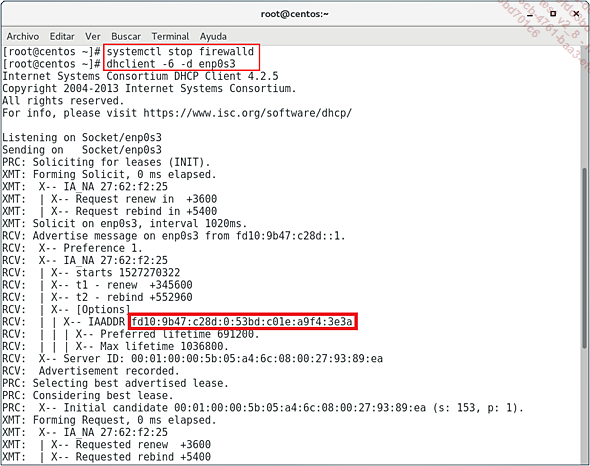

Configuración DHCPv6 en Linux CentOS

|

1. |

Abra las propiedades de la tarjeta de red IPv6 y cambie el método a Automático, DHCP únicamente. |

|

2. |

Observe que, en el momento en que hace clic en esta opción, desaparece la información previamente configurada. |

|

3. |

Diríjase al Terminal. Observe las direcciones IPv6. Puede que no haya obtenido la dirección esperada y solo disponga de la dirección IP del enlace local (que empieza por fe80). Compruébelo con el comando ip address. |

|

4. |

Para facilitar la obtención de la dirección IPv6 configurada, vamos a:

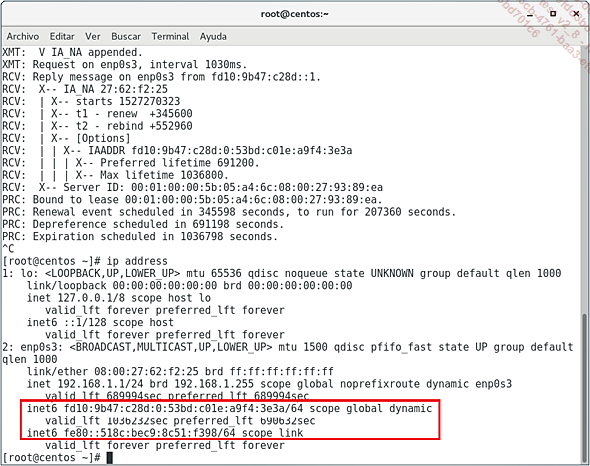

|

|

5. |

Compruebe la dirección IPv6 negociada. Interrumpa el comando con [Ctrl] C. De nuevo, utilice el comando ip address. |

|

6. |

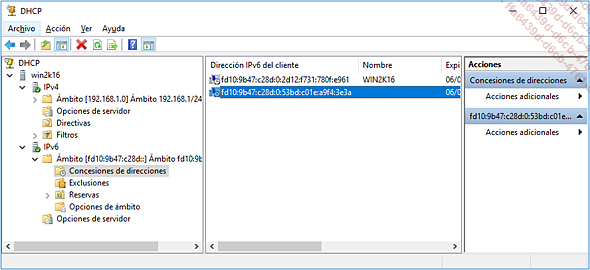

Observe ahora en el servidor DHCP Windows la concesión atribuida: |

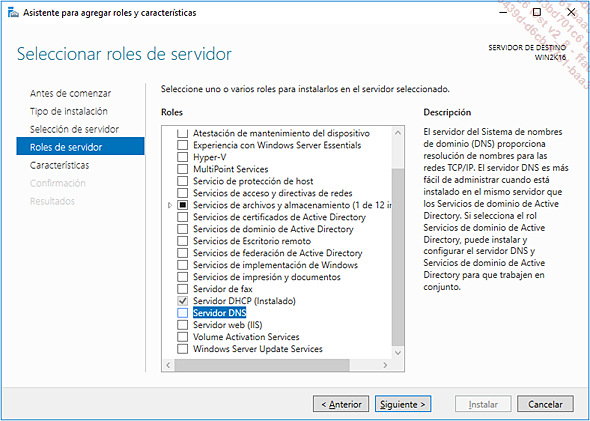

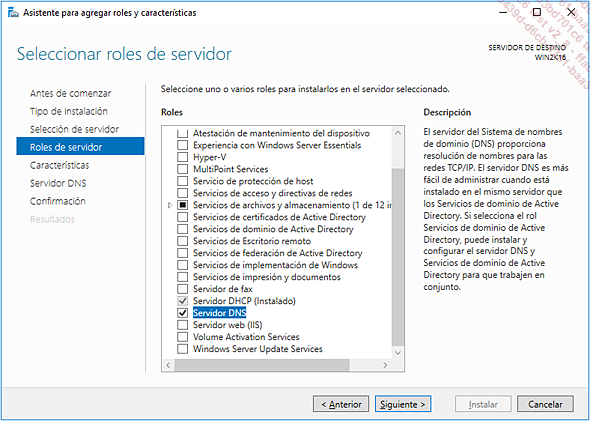

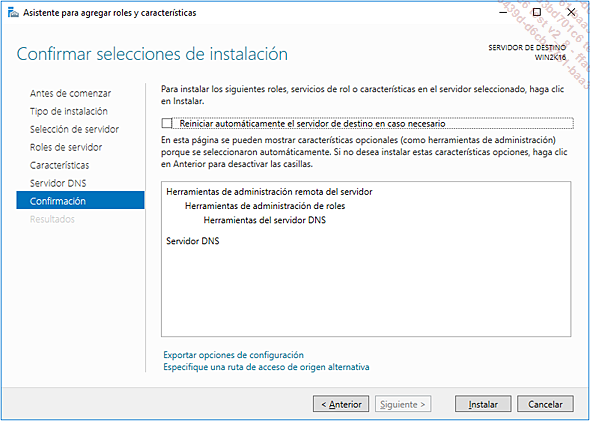

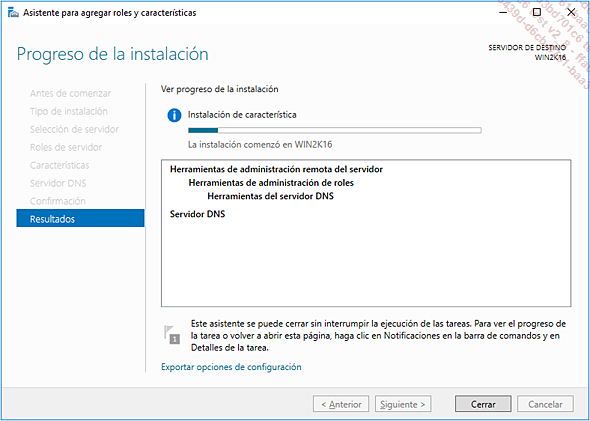

Agregar el rol Servidor DNS en Windows Server 2016

|

1. |

Desde el Administrador del servidor, seleccione el rol Servidor DNS y haga clic en Instalar. |

|

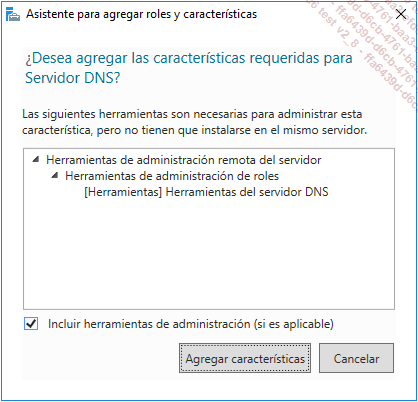

2. |

Confirme las funcionalidades que se le ofrecen haciendo clic en Agregar características. |

|

3. |

La pantalla anterior vuelve a aparecer con el rol seleccionado. Haga clic en Siguiente. |

|

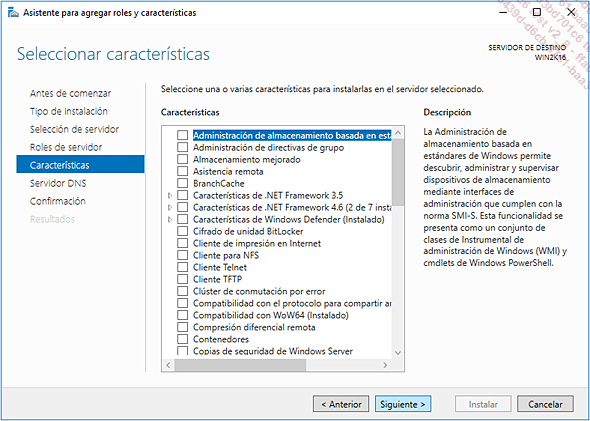

4. |

La siguiente pantalla permite seleccionar otras funcionalidades complementarias (en este caso, ninguna). Haga clic en Siguiente. |

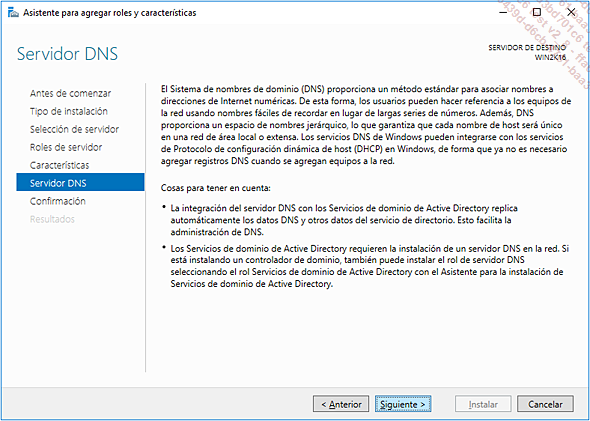

|

5. |

A continuación, se le recuerda lo que se va a realizar. Puede hacer clic en Siguiente: |

|

6. |

Haga clic en Instalar para proceder a la instalación. |

|

7. |

Se muestra la progresión en el asistente. |

|

8. |

Al cabo de un rato... |

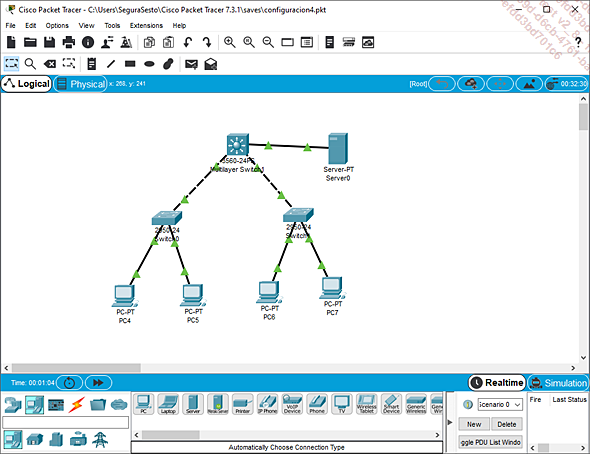

Solución 5.32 Configuración 5 - Agregar un servidor DHCP para los equipos

Vamos a completar la configuración 4 (vista en el ejercicio 4.16 - Configuración 4 del capítulo «Arquitectura de red e interconexión») agregando un servidor DHCP que distribuirá las direcciones IP para las VLAN 101 y 102. Para ello vamos a conectar un servidor en el núcleo de red en una nueva VLAN 103 (10.3/16) dedicada para los servidores. Este servidor se conectará directamente sobre un puerto del núcleo de red que asignaremos a la VLAN 103.

|

|

Agregar un servidor DHCP |

|

1. |

Desde [End devices] seleccione un servidor Server. |

|

2. |

Conéctelo al núcleo de la red. |

|

|

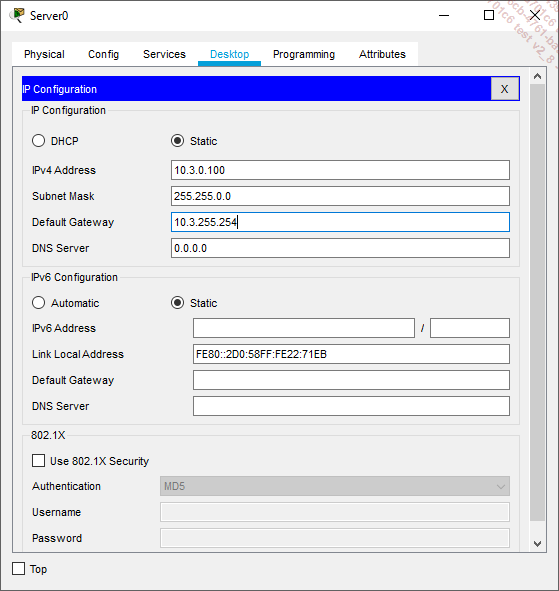

Configuración IP estática del servidor DHCP |

|

1. |

Acceda a la configuración IP del servidor DHCP e indique la siguiente configuración IP: IP Address: 10.3.0.100 Subnet Mask: 255.255.0.0 Default Gateway: 10.3.255.254 |

|

|

Configuración de los pools DHCP para las VLAN 101 y 102 |

|

1. |

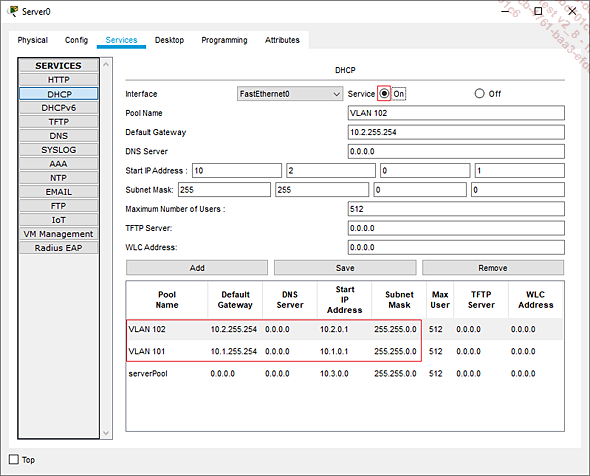

Acceda a la configuración DHCP, pestaña Services. |

|

2. |

Introduzca la siguiente información: Pool Name: VLAN 101 Default Gateway: 10.1.255.254 Start IP Address: 10.1.0.1 Subnet Mask: 255.255.0.0 |

|

2. |

Haga clic en Add. |

|

3. |

Introduzca la VLAN siguiente: Pool Name: VLAN 102 Default Gateway: 10.2.255.254 Start IP Address: 10.2.0.1 Subnet Mask: 255.255.0.0 |

|

4. |

Haga clic en Add. |

|

|

Activación del servicio DHCP |

|

1. |

Active el servicio poniéndolo en On. |

|

|

Debería obtener la siguiente pantalla: |

|

|

Definición de una nueva VLAN 103 |

|

1. |

En el núcleo de red, cree la VLAN 103: enable conf t int vlan 103 ip address 10.3.255.254 255.255.0.0 exit vlan 103 exit |

|

|

Asignación... |

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática