Enunciado 1: Presentación de conceptos de red

Introducción

Duración

5 horas 10 minutos

Palabras clave

configuración IP, acceso a Internet, historia, ISO, Usenet, foro, servicios de red, conceptos de redes, RAID 5, equilibrio de carga, Windows Server 2016, servicios web, test de conectividad.

Objetivo

Se trata de proporcionarle las nociones relacionadas con la red: historia de la red, protocolos y aplicaciones en los entornos cliente/servidor, conceptos relacionados con la seguridad, la protección y la virtualización.

Implementará un entorno virtual completo, con un servidor Windows 2016 de 64 bits y un ordenador Linux CentOS 7. Este entorno se utilizará en los siguientes capítulos para realizar diversas operaciones.

Estos ejercicios corresponden al capítulo Presentación de los conceptos de red del libro: Redes informáticas: Nociones fundamentales de la colección Recursos Informáticos, de Ediciones ENI.

Material necesario

Debe disponer de un ordenador con al menos 6 GB de memoria RAM y con un sistema operativo Windows (a ser posible Windows 10) que disponga de al menos 32 GB de espacio libre en disco. También requerirá acceso a Internet para poder descargar todos los componentes necesarios en las diferentes prácticas propuestas.

Requisitos

Para validar los requisitos necesarios, antes de abordar los ejercicios, responda a las siguientes preguntas:

|

1. |

Indique en la siguiente lista lo que no sea un sistema operativo: |

|

|

|

a. |

Windows |

|

|

b. |

Unix |

|

|

c. |

SMTP |

|

|

d. |

Linux |

|

|

e. |

Novell |

|

|

f. |

DOS |

|

2. |

Cite tres ejemplos de sistemas de archivos: |

|

|

|

…..................................................................................................................... |

|

|

|

…..................................................................................................................... |

|

|

3. |

Indique, en la siguiente lista, los elementos asociados a un entorno de impresión: |

|

|

|

a. |

Cola de impresión |

|

|

b. |

Dispositivo de impresión |

|

|

c. |

Tarjeta SCSI |

|

|

d. |

Controlador |

|

|

e. |

Cable de red |

|

4. |

¿Qué afirmaciones de las siguientes son ciertas? |

|

|

|

a. |

Un archivo se puede asociar a un documento de trabajo de un usuario. |

|

|

b. |

Un directorio o carpeta permite organizar la información de manera estructurada y jerárquica en un disco duro. |

|

|

c. |

La letra asociada a un disco duro en un PC es generalmente X: o Y:. |

|

|

d. |

Un sistema de archivos permite definir una clasificación sistemática de los documentos en un directorio. |

|

5. |

Indique qué afirmaciones de las siguientes sobre los conectores utilizados en un ordenador personal son ciertas: |

|

|

|

a. |

Un puerto serie permite, generalmente, conectarse a una tarjeta de red. |

|

|

b. |

Un puerto paralelo permite la conexión de un ratón. |

|

|

c. |

Un puerto USB permite conectar numerosos dispositivos, como... |

Enunciado 1.1 Historia

Duración estimada: 10 minutos

|

1. |

Complete las siguientes frases con las palabras que faltan: |

|

|

|

a. |

ARPANET es la primera red de …................... |

|

|

b. |

El origen del nombre Internet proviene del protocolo …........................ |

|

|

c. |

…............ permitió en los orígenes de TCP/IP que se difundiera en todo el mundo. |

|

|

d. |

El concepto de............... apareció sobre todo con el PC XT de IBM. |

|

2. |

Indique a continuación el significado de las siguientes siglas: |

|

|

|

a. |

ARPANET: …............... |

|

|

b. |

PC: …......................... |

|

|

c. |

BSD: …....................... |

|

|

d. |

TCP: …....................... |

|

|

e. |

IP: ….......................... |

|

|

f. |

ISO: …........................ |

|

3. |

Utilice su acceso a Internet para responder a las siguientes cuestiones sobre la ISO: |

|

|

|

a. |

¿Qué es un comité miembro de la ISO? |

|

|

b. |

¿Cuántos organismos por país se pueden admitir? |

|

|

c. |

¿Cuáles son las tres categorías de miembros? |

|

|

|

…............................................................................................................... |

|

|

|

…............................................................................................................... |

|

|

d. |

¿Cuántos países miembros tiene la ISO a día... |

Enunciado 1.2 Introducción a las redes informáticas

Duración estimada: 30 minutos

Indique en cada una de las situaciones los componentes que entran en juego en la conectividad de redes encontrando las etiquetas correctas entre las propuestas:

|

1. |

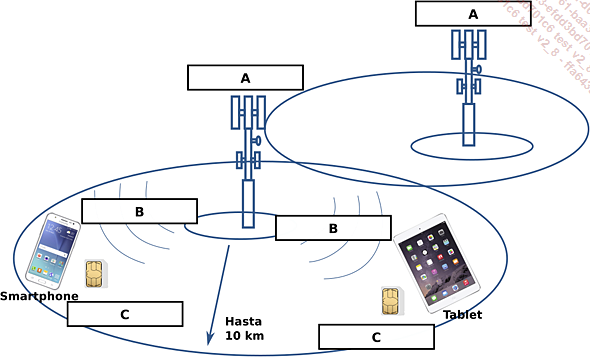

Conexión telefónica móvil  |

|

|

|

Elija las etiquetas entre las siguientes: [1] Tarjeta SIM [2] Tarjeta Bluetooth [3] Conexión Bluetooth [4] Conexión wifi [5] Conexión 3G/4G [6] Antena 3G/4G [7] Antena wifi [8] Antena Bluetooth |

|

|

|

Etiquetas propuestas : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

2. |

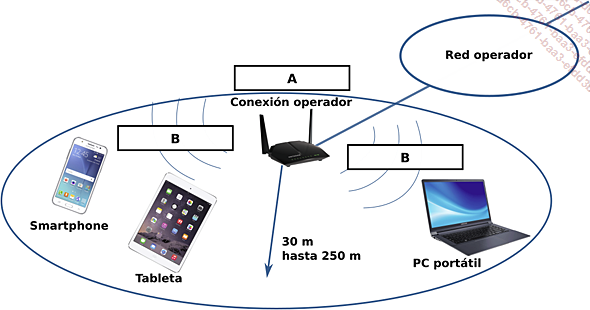

Conexión wifi doméstica  Elija las etiquetas entre las siguientes: [1] Conexión Bluetooth [2] Conexión wifi [3] Conexión 3G/4G [4] Antena Bluetooth [5] Punto de acceso wifi [6] Antena 3G/4G |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

3. |

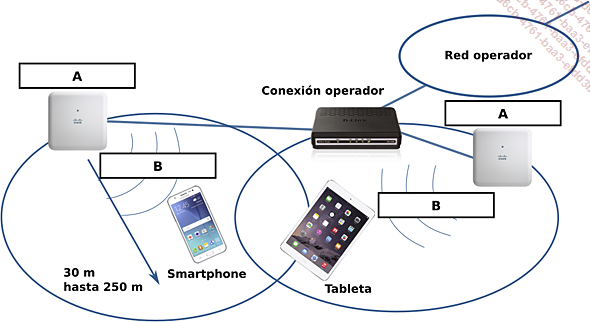

Conexión wifi pública  Elija las etiquetas entre las siguientes: [1] Conexión Bluetooth [2] Conexión wifi [3] Conexión 3G/4G [4] Antena Bluetooth [5] Punto de acceso wifi [6] Antena 3G/4G |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

4. |

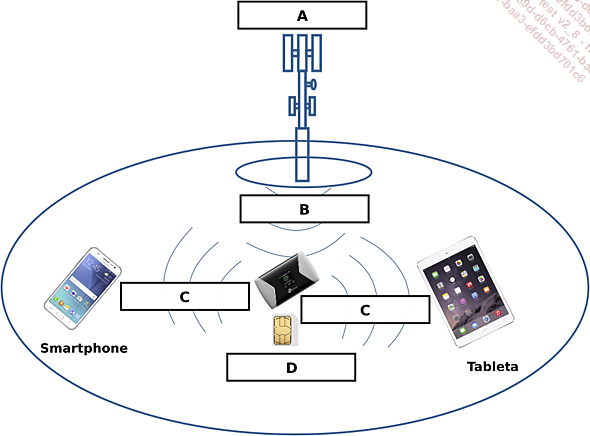

Conexión wifi mediante conexión 3G/4G compartida  Elija las etiquetas entre las siguientes: [1] Conexión wifi [2] Conexión 3G/4G [3] Punto de acceso wifi [4] Antena 3G/4G [5] Tarjeta SIM [6] Tarjeta wifi |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

5. |

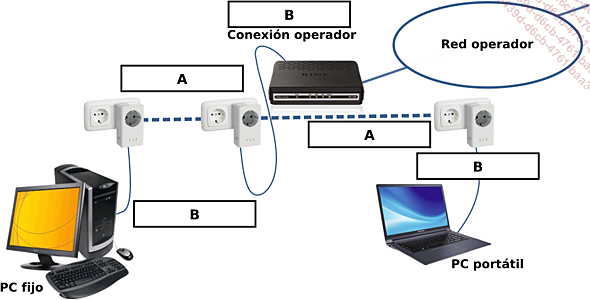

Conexión cableada por corriente portadora (CPL)  Elija las etiquetas entre las siguientes: [1] Conexión wifi [2] Conexión 3G/4G [3] Conexión Ethernet [4] Conexión CPL [5] Punto de acceso wifi [6] Antena 3G/4G |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

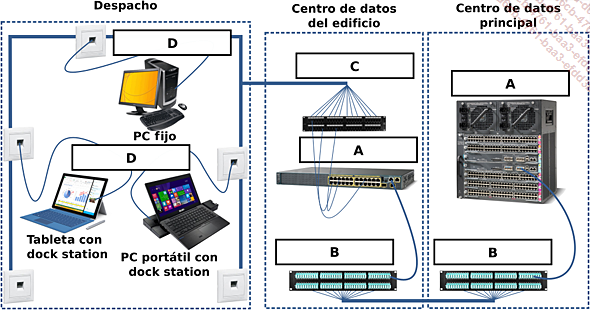

6. |

Conexión cableada en un entorno empresarial  Elija las etiquetas entre las siguientes: [1] Conexión Ethernet [2] Conexión CPL [3] Patch panel de cobre [4] Patch panel de fibra óptica [5] Conmutador Ethernet |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

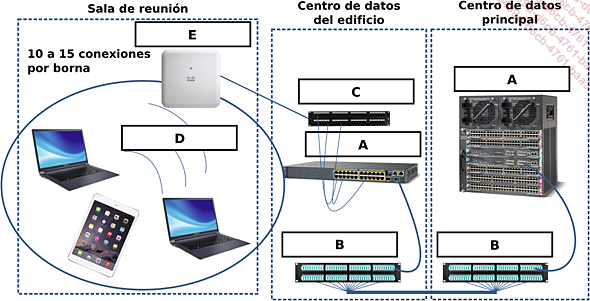

7. |

Conexión inalámbrica en un entorno empresarial  Elija las etiquetas entre las siguientes: [1] Conexión Ethernet [2] Conexión CPL [3] Conexión wifi [4] Punto de acceso wifi [5] Patch panel de cobre [6] Patch panel de fibra óptica [7] Conmutador Ethernet |

|

|

|

Etiquetas propuestas: |

|

|

... | ||

Enunciado 1.3 Tipología de periféricos

Duración estimada: 5 minutos

Identifique los periféricos siguientes.

Precise para cada uno de ellos su tipo, así como los sistemas operativos usados:

|

1. |

Tipología de periféricos  |

|

|

|

Indique las tipologías de periféricos usadas para cada uno de los periféricos presentados entre las siguientes opciones: [1] Smartphone [2] Tableta [3] PC portátil [4] PC fijo |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

|

E. |

|

|

|

F. |

|

|

|

G. |

|

|

|

H. |

|

|

|

I. |

|

|

2. |

Indique los sistemas operativos asociados a estos periféricos (puede haber más de una opción): [1] Apple (iOS, Mac OS) [2] Android [3] Linux [4] Microsoft (Windows, Windows Phone) |

|

|

|

Etiquetas propuestas: |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

|

E. |

|

|

|

F. |

|

|

|

G. |

|

|

|

H. |

|

|

|

I. |

|

Enunciado 1.4 Definiciones relacionadas con la tecnología de redes

Duración estimada: 15 minutos

Explique el papel de cada uno de los siguientes protocolos o sistemas:

-

File Transfer Protocol

…................................................................................................................................

…................................................................................................................................

-

Server Message Block

…................................................................................................................................

…................................................................................................................................

-

Network File System

…................................................................................................................................

…................................................................................................................................

-

Distributed File System

…................................................................................................................................

…................................................................................................................................

-

HyperText Transfer Protocol

…...................................................................................................................................

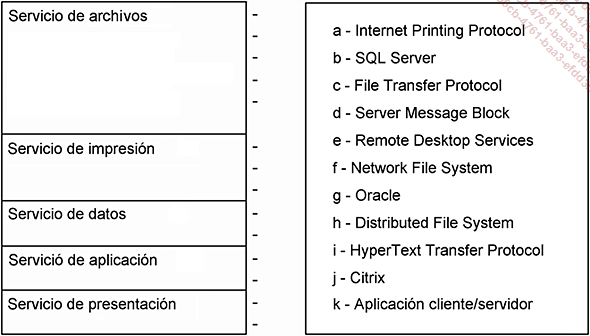

Enunciado 1.5 Asociación de tecnologías a los servicios de red

Duración estimada: 5 minutos

Una los siguientes elementos (un elemento de la tabla de la derecha puede corresponder a varios servicios):

Enunciado 1.6 Definiciones de términos relacionados con la protección de sistemas y redes

Duración estimada: 10 minutos

Defina los siguientes términos:

-

Autenticidad

…................................................................................................................................

…................................................................................................................................

-

Tarjeta inteligente

…................................................................................................................................

…................................................................................................................................

-

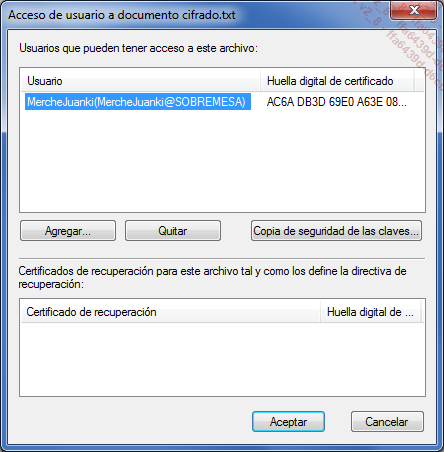

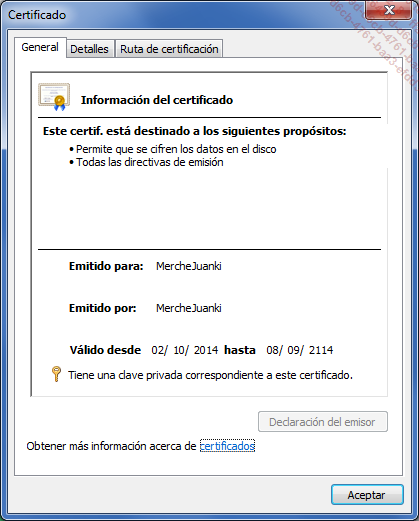

Cifrado de datos locales

…................................................................................................................................

…................................................................................................................................

-

Privacidad de los intercambios

…................................................................................................................................

…................................................................................................................................

-

Privacidad local

…...................................................................................................................................

Enunciado 1.7 Asociación de términos relacionados con la protección de sistemas y redes

Duración estimada: 10 minutos

Asocie a cada uno de los conceptos de la primera tabla el término correspondiente de la segunda tabla.

Conceptos

|

Autenticidad |

Seguridad a nivel de usuario |

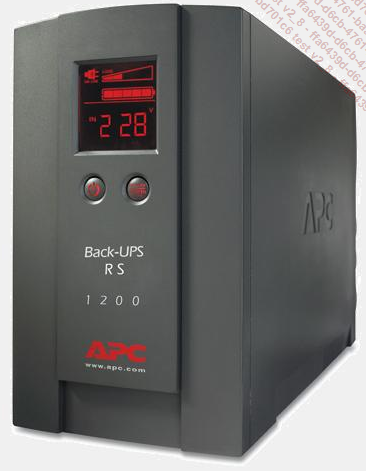

Sistema de alimentación ininterrumpida |

|

IPsec |

Privacidad local |

Privacidad de los intercambios |

|

Concepto de cortafuegos |

Seguridad a nivel de recursos |

|

|

Tarjeta inteligente |

Copia de seguridad de los datos |

|

Términos

|

AH y ESP |

Certificado |

Clave privada |

|

EFS |

Lista de control de acceso |

Contraseña por recurso |

|

Dispositivo de cinta |

Puertos conocidos |

Túnel |

|

UPS |

|

|

Rellene la siguiente tabla:

|

Concepto |

Término |

|

|

Seguridad a nivel de usuario |

|

|

|

Sistema de alimentación ininterrumpida |

|

|

|

IPsec |

|

|

|

Privacidad de los intercambios |

|

|

|

Privacidad local |

|

|

|

Autenticidad |

|

|

|

Copia de seguridad de los datos |

|

|

|

Concepto de cortafuegos |

|

|

|

Seguridad a nivel de recursos |

|

|

|

Tarjeta inteligente |

|

|

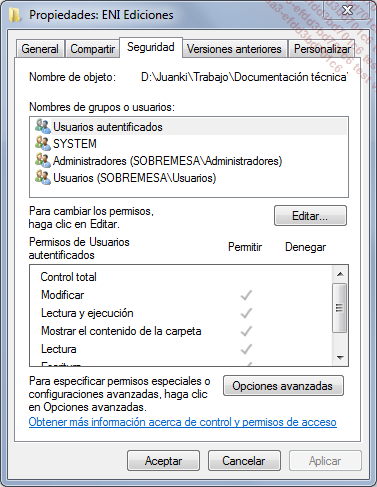

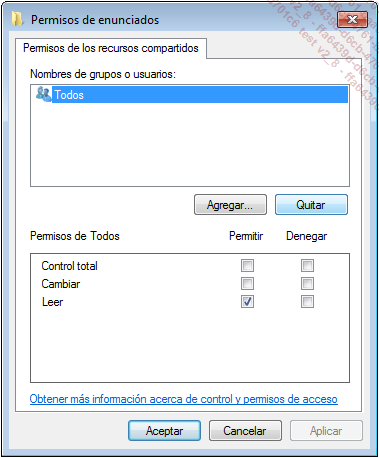

Enunciado 1.8 Asociación de imágenes relacionadas con la protección de sistemas y redes

Duración estimada: 10 minutos

Asocie cada uno de los siguientes términos a la imagen correspondiente:

|

|

|

|

|

|

|

|

|

|

|

a. |

|

|

b. |

|

|

c. |

|

|

d. |

|

|

e. |

|

|

f. |

|

|

g. |

|

|

h. |

|

|

i. |

|

|

j. |

|

Enunciado 1.9 Tolerancia a errores y niveles RAID

Duración estimada: 15 minutos

El siguiente ejercicio consiste en realizar los cálculos tal y como los haría un sistema RAID 5. El objetivo es comprender mejor cómo funciona.

Dados los siguientes datos, que se escriben por bandas en un conjunto de 6 discos con paridad: FF 16 27 39 A2 - 17 47 12 BD E3 - 89 C4 38 62 8C.

Consideramos que las bandas están formadas por un solo byte por disco y que la primera banda utiliza el sexto disco (disco 5) para almacenar la paridad. La segunda banda tiene su paridad almacenada en el primero, la tercera banda en el segundo, etc.

|

1. |

Sabiendo que cada disco tiene 500 GB de espacio disponible, ¿cuál es la capacidad total de este sistema RAID 5? |

|

|

…...................................................................................................................... |

|

2. |

Determine las tres bandas que se escribirán en los 6 discos: |

|

Disco 0 |

Disco 1 |

Disco 2 |

Disco 3 |

Disco 4 |

Disco 5 |

|

|

Banda 0 |

|

|

|

|

|

|

|

Banda 1 |

|

|

|

|

|

|

|

Banda 2 |

|

|

|

|

|

|

|

3. |

Calcule la paridad asociada a cada banda. |

|

|

…...................................................................................................................... |

|

4. |

Se produce un error en el disco 1. ¿Cómo volverá a calcular las tres partes de las bandas borradas de este disco?... |

Enunciado 1.10 Conceptos sobre la virtualización

Duración estimada: 15 minutos

|

1. |

Respecto a la virtualización de sesión, identifique cuáles de las siguientes afirmaciones son ciertas: |

|

|

|

a. |

La aplicación se muestra en el puesto de trabajo. |

|

|

b. |

La aplicación se muestra en el servidor. |

|

|

c. |

La aplicación se ejecuta en el puesto de trabajo. |

|

|

d. |

La aplicación se ejecuta en el servidor. |

|

|

e. |

Cada usuario dispone de un contexto de ejecución compartido con otros usuarios en un mismo sistema operativo en el puesto de trabajo. |

|

|

f. |

Cada usuario dispone de un contexto de ejecución compartido con otros usuarios en un mismo sistema operativo en el servidor. |

|

|

g. |

Cada usuario dispone de su propio sistema operativo en un contexto de ejecución no compartido con otros usuarios. |

|

|

h. |

Un corte en la red afecta necesariamente al buen funcionamiento de la sesión. |

|

2. |

Respecto a la virtualización de sistemas operativos, identifique cuáles de las siguientes afirmaciones son ciertas: |

|

|

|

a. |

Varios usuarios pueden ejecutar simultáneamente aplicaciones en el mismo sistema operativo. |

|

|

b. |

En realidad, es como si un usuario tuviera un puesto físico dedicado. |

|

|

c. |

La máquina virtual puede estar disponible en la red. |

|

|

d. |

La máquina virtual tiene que estar obligatoriamente en el puesto de trabajo (almacenada físicamente) en el que el usuario está conectado. |

|

3. |

Respecto a la virtualización de aplicaciones, identifique cuáles de las siguientes afirmaciones son ciertas: |

|

|

|

a. |

La aplicación se ejecuta en el servidor. |

|

|

b. |

La aplicación se ejecuta en el puesto de trabajo. |

|

|

c. |

La aplicación se puede difundir utilizando protocolos de streaming. |

|

|

d. |

La aplicación se puede poner en caché localmente. |

|

|

e. |

Un corte en la red afecta necesariamente al buen funcionamiento de la aplicación. |

|

4. |

El término VDI hace referencia a: |

|

|

|

a. |

La virtualización de un servidor. |

|

|

b. |

La virtualización de un puesto de trabajo. |

|

|

c. |

La virtualización del sistema operativo. |

|

|

d. |

La virtualización de aplicaciones. |

|

|

e. |

La virtualización de sesión. |

|

5. |

Respecto a la publicación de sesión, una aplicación creada para Windows 7 en el puesto de trabajo... | |

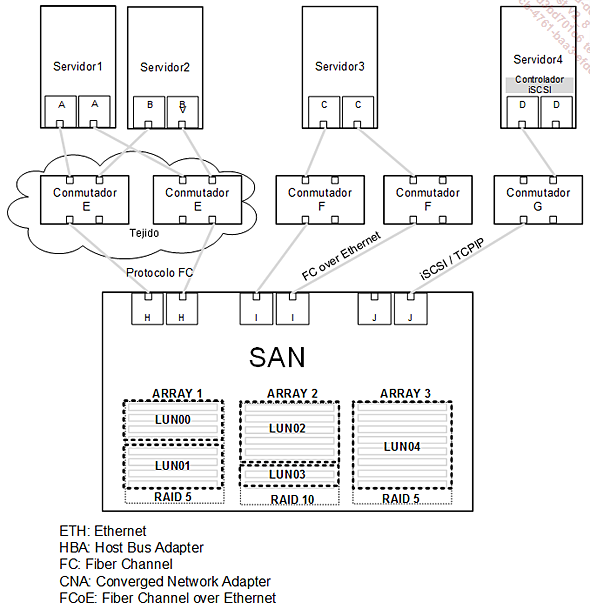

Enunciado 1.11 Tipos de acceso a un SAN

Duración estimada: 5 minutos

El objetivo de este ejercicio es identificar los componentes de los diferentes tipos de acceso a un SAN.

Debe encontrar qué componentes corresponden a las siguientes etiquetas:

Debe sustituir A, B, C, D por una de las siguientes palabras clave: ETH, CNA, HBA

Debe sustituir E, F, G por una de las siguientes palabras clave: FCoE, Ethernet, FC

Debe sustituir H, I, J por una de las siguientes palabras clave: ETH, FC, CNA

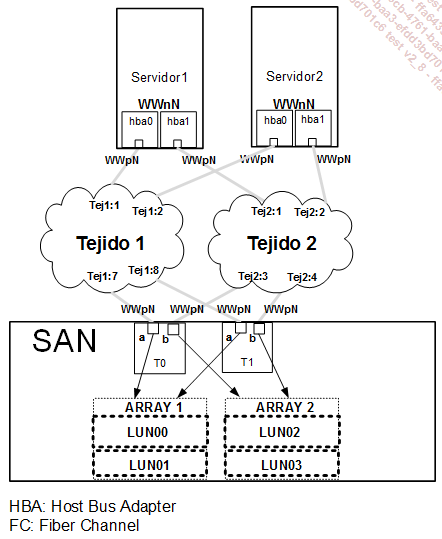

Enunciado 1.12 Rutas de acceso FC

Duración estimada: 15 minutos

El objetivo de este ejercicio es definir las rutas de acceso a un SAN.

Enumerar las rutas existentes.

Instalación de sistemas operativos virtualizados

Para poder realizar las prácticas de este libro, debe disponer de unos recursos mínimos. Para la realización de estas acciones, hemos partido de los siguientes supuestos:

Dispone de un ordenador con Windows 7 (mínimo) de 64 bits con al menos 6 GB de memoria RAM y 40 GB de espacio en disco.

En primer lugar instalaremos la herramienta de virtualización Oracle VirtualBox.

Crearemos dos máquinas virtuales:

-

Una que ejecute el sistema operativo Windows Server 2016 que necesita 2 GB de RAM (se puede disminuir hasta 1750 MB en caso de que el ordenador host tenga problemas en el tiempo de respuesta).

-

La otra ejecutará un sistema operativo Linux CentOS (con 1 GB de RAM que se puede disminuir hasta 750 MB en caso de tiempo de respuesta insuficiente).

A continuación procederemos a realizar ejercicios para configurar y permitir que los dos ordenadores virtuales se comuniquen el uno con el otro.

Enunciado 1.13 Descarga de VirtualBox

Duración estimada: 20 minutos

Descargue la última versión de VirtualBox.

Pista

Utilice las siguientes palabras clave para encontrar fácilmente el enlace correspondiente en Internet: Oracle VirtualBox descargar.

Enunciado 1.14 Instalación de VirtualBox

Duración estimada: 5 minutos

Realice la instalación por defecto de VirtualBox.

Enunciado 1.15 Descarga de una versión de evaluación de Windows Server 2016

Duración estimada: 40 minutos

Descargue una versión de evaluación de Windows Server 2016.

Pistas

Utilice las siguientes palabras clave para encontrar más fácilmente el enlace en Internet: Windows Server 2016 descarga evaluación.

Cree una cuenta Microsoft, si todavía no dispone de ninguna, para descargar la imagen ISO.

Enunciado 1.16 Descarga de una versión de Linux CentOS

Duración estimada: 10 minutos

Descargue la última versión CentOS disponible.

Pistas

Utilice las siguientes palabras claves para encontrar más fácilmente el enlace en Internet: Linux CentOS descarga.

Enunciado 1.17 Creación de una máquina virtual Linux

Duración estimada: 5 minutos

Cree una máquina virtual con las siguientes características:

-

Nombre: CentOS

-

Tipo: Linux

-

Versión: Red Hat (64 bits)

-

RAM: 1024 MB

-

Disco duro nuevo de 16 GB en formato VDI con almacenamiento dinámico.

Enunciado 1.18 Instalación de Linux

Duración estimada: 20 minutos

Realice la instalación de Linux a partir de la máquina virtual que acaba de crear con las siguientes características:

-

Disco de arranque: ISO de la CentOS

-

Ignorar la comprobación de los medios

-

Elegir el disco con las opciones por defecto

-

Tipo de instalación: Reemplazar el sistema existente

-

Instalar una interfaz gráfica: Escritorio Gnome

-

Elegir los componentes siguientes: Aplicaciones de Gnome, Aplicaciones de Internet, Office Suite y Productividad

-

Elegir una contraseña para root

-

Crear un usuario estándar

-

Activar la red

-

Definir el nombre de host: centos.casa.com

-

Activar la licencia

Enunciado 1.19 Creación de una máquina virtual Windows Server 2016

Duración estimada: 5 minutos

Cree una máquina virtual con las siguientes características:

-

Nombre: Win2k16

-

Tipo: Microsoft Windows

-

Versión: Windows Server 2016 (64 bits)

-

RAM: 2048 MB

-

Disco duro de 64 GB en formato VDI con almacenamiento dinámico

Enunciado 1.20 Instalación de Windows Server 2016

Duración estimada: 60 minutos

Realice una instalación de Windows en la máquina virtual que acaba de crear, con las siguientes características:

-

Disco de arranque: ISO de Windows Server 2016

-

Versión: Estándar con interfaz gráfica (Experiencia de escritorio)

-

Elija el tipo de instalación personalizada

-

Defina una contraseña para la cuenta Administrador

-

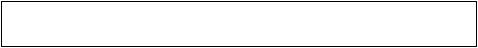

Desde el Administrador del servidor, anote los parámetros definidos:

-

Nombre de equipo ______________

-

Grupo de trabajo ________________

-

Firewall de Windows _______________

-

Administración remota _______________

-

Escritorio remoto _______________

-

Agrupamiento de tarjetas de red ________________

-

Ethernet ________________

Desde la línea de comandos, mire la configuración IP y el nombre de host del ordenador.

-

Dirección IPv4 ________________

-

Dirección IPv6 fe80::__ __:__ __:__ __:__ __

-

Nombre host ________________

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática