Principios de protección de una red

Comprensión de la necesidad de la seguridad

Conocer los fallos potenciales y las necesidades de protección de su red es un tema importante. Esta toma de conciencia es relativamente reciente. Por ejemplo, muchos de los protocolos que se utilizan no se diseñaron originalmente para ser protocolos seguros. Entre ellos, la mayoría de los relacionados con TCP/IP.

Las interconexiones entre los sistemas se multiplicaron, especialmente a través de la red pública internet, donde aparecieron numerosos fallos. No se puede pensar en eliminar absolutamente todos los riesgos, pero se pueden reducir conociéndolos y adoptando las medidas adecuadas.

1. Garantías exigidas

La seguridad en red se basa en cuatro puntos clave:

-

La autentificación, que permite asegurar la identidad para conocer el origen de las comunicaciones.

-

La confidencialidad, que tiene por objetivo evitar cualquier fuga de información.

-

La integridad, para prohibir o conocer las modificaciones y evitar pérdidas de información.

-

La disponibilidad, que permite asegurar un servicio en todo momento.

Como complemento a estos cuatros temas, se puede mencionar el concepto de la no-denegación, cuyo objetivo es garantizar, en cualquier circunstancia, el origen de una comunicación o de una transferencia de datos. Para ello, recupera un concepto familiar de nuestra vida cotidiana, como es la firma, pero en formato electrónico.

2. Peligros latentes

a. La circulación de los datos

En muchas redes...

Herramientas y tipos de ataques

Además de la penetración en un sistema, los ataques por denegación del servicio (DoS - Denial of Service) son muy frecuentes. Tienen como objetivo solicitar un servicio de red repetidamente hasta que este no puede responder a las solicitudes legítimas, e incluso se para. Para conseguir una mayor eficacia, puede ser que miles de máquinas ataquen simultáneamente. Se habla de denegación de servicio distribuida (DDoS - Distributed Denial of Service).

1. Ingeniería social

Esta técnica, llamada en inglés social engineering, consiste en manipular a las personas para eludir los dispositivos de seguridad. Se parte de la idea de que el ser humano es el eslabón débil en el sistema de información y se aprovecha su ignorancia o credulidad.

La estafa mediante el phishing, compuesta por las palabras inglesas phreaking (piratería de líneas telefónicas) y fishing (pesca), es una variante muy eficaz. Este timo consiste en un envío por correo electrónico para incitar al usuario a divulgar sus datos confidenciales, como por ejemplo los bancarios. Primero se envía un correo electrónico que contiene un enlace a un sitio web falso que imita a uno real. A menudo, el objetivo es obtener el número de la tarjeta de crédito.

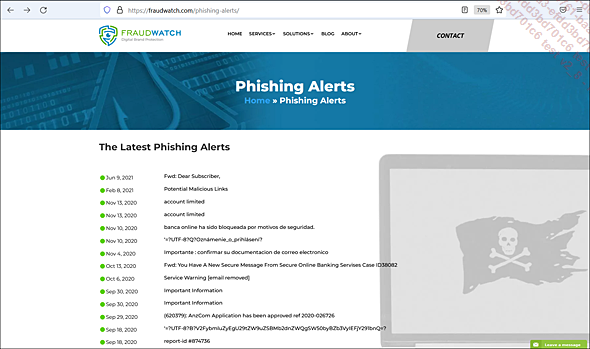

El sitio fraudwatchinternational.com resume las principales alertas de phishing existentes:

Alertas phishing en fraudwatchinternational.com

A continuación, vamos a dar una serie de consejos simples para frustrar los ataques por correo electrónico.

Comprobación del nombre del remitente

Si el nombre del remitente es desconocido y tiene un archivo adjunto, rechace directamente el mail.

Si conoce el remitente, pero no es habitual que el mail venga con un archivo adjunto, rechace el mail. Piense que a sus amigos les han podido robar su libreta de direcciones y entonces usted puede ser el objetivo de un ataque.

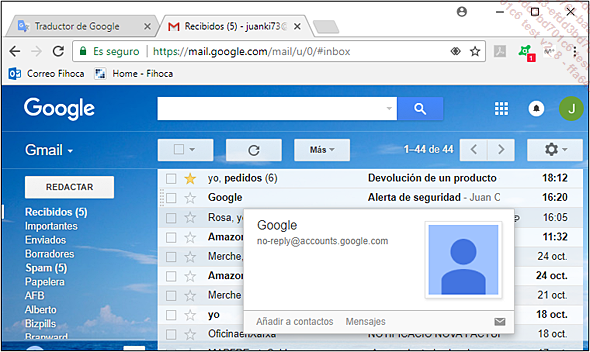

Generalmente, puede ver la dirección completa del remitente dejando el ratón algunos segundos sobre el nombre visualizado para evitar abrir directamente el mail y arriesgarse a una infección de su PC.

Aparición del nombre del remitente pasando el ratón

También puede ocurrir que el verdadero nombre del remitente esté oculto en un correo electrónico o que le ofrezcan una recompensa:

Ejemplo de una elaborada...

Conceptos de protección en la red local

1. Servicios de seguridad

Para responder a la solicitud de garantías necesarias en términos de Seguridad en Sistemas Informáticos (SSI), estos servicios deben tener en cuenta los conocimientos y análisis efectuados.

Los distintos servicios de seguridad que se deben mantener son los siguientes:

-

Control de acceso al sistema.

-

Gestión de permisos.

-

Integridad.

-

No denegación.

-

Autentificación.

-

Confidencialidad.

Esta protección se aplica tanto a la información como a los sistemas de soporte. Es muy importante que ninguno sea forzado ni olvidado. Aquí trataremos específicamente los dos principales que debe tener una red, la autentificación y la confidencialidad.

a. El control de acceso al sistema

Se trata, sobre todo, de proteger físicamente los dispositivos. Es necesario cerrar las salas de servidores, pero también las oficinas. De hecho, se puede robar dispositivos móviles que contienen información importante.

Los sistemas operativos y otras aplicaciones deben estar protegidos mediante la configuración e instalaciones regulares de parches que corrijan los posibles errores.

Las redes se pueden aislar de otras y se deben filtrar las comunicaciones.

Se debe instalar y mantener software antivirus en todos los equipos. Se puede completar con la instalación de herramientas de detección de intrusión (IDS - Intrusion Detection System).

b. La gestión de permisos

El software, especialmente los sistemas operativos, utilizan su propio sistema de habilitación de accesos a los archivos o a los datos. Por ejemplo, Microsoft Windows utiliza los permisos NTFS, nombre tomado del sistema de archivos. Los sistemas Unix/Linux tienen una gestión basada en los accesos de lectura (read), de escritura (write) y de ejecución (execute). Los fallos en las distribuciones de estos permisos pueden aparecer rápidamente si no se utiliza una política conveniente.

Además, hay permisos no vinculados a los propios datos, pero sí a posibles acciones sobre aplicaciones, que deben administrarse complementariamente.

Para facilitar la gestión de los permisos, los usuarios se registran en bases de cuentas o directorios centralizados. Los derechos y permisos se asocian así a una cuenta o a un grupo al cual pertenece esta. A continuación...

Protección de la interconexión de redes

Es muy raro que la red local de una empresa esté aislada. Su interconexión con Internet o cualquier otra red es algo normal. Por ello es necesario proteger las entradas y salidas de la red interna privada. Se pueden instalar diferentes equipos que se ocupen de esta protección.

1. Router de filtrado

Los mecanismos de filtrado que se pueden asociar a un router permiten el análisis de la capa 3 (de red) del modelo OSI.

El análisis de los paquetes entrantes y salientes se realiza, por ejemplo, en la cabecera IP, lo que permite acciones como:

-

Bloqueo de direcciones IP (origen y destino).

-

Prohibición de transmisión de protocolos de capa de Red o de Transporte utilizados (UDP, TCP o ICMP).

Algunos equipos incluyen las cabeceras de capa 4 (Transporte). Así pueden, entre otras cosas, realizar un filtrado en los puertos TCP o UDP e incluso realizar el análisis de datos de aplicación (capa 7).

2. Traductor de direcciones

En empresas grandes, distintas redes interconectadas pueden utilizar las mismas direcciones IP. Para que sea posible la comunicación entre nodos de los dos lados, hay que modificar las referencias del emisor del paquete, para que no haya conflicto y la transmisión sea fiable.

Los equipos de traducción de direcciones (NAT - Network Address Translation) se encargan de aportar esta funcionalidad. Permiten el cambio de una dirección IP por otra.

Hay tres tipos de traducción de dirección posibles:

-

La traducción de puerto (PAT - Port Address Translation) funciona en una asignación dinámica de los puertos TCP o UDP, conservando la dirección IP original.

-

La conversión dinámica de direcciones cambia la dirección IP instantáneamente, con relación a una externa disponible en una lista.

-

La conversión estática de dirección, que también realiza un cambio de dirección IP, pero se mantiene una tabla que permite...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática