Protocolos de capas medias y altas

Principales familias de protocolos

Con la aparición de las redes locales, se utilizaron distintos protocolos de capas medias y altas, a menudo vinculados a un editor de programas. Con el tiempo se han ido sustituyendo por el estándar de hecho TCP/IP.

1. IPX/SPX

a. Antecedentes

Históricamente, se ha utilizado esta familia de protocolos con las redes Novell NetWare hasta la versión 3.12. TCP/IP ya estaba disponible en esta versión, pero IPX/SPX era absolutamente necesario para asegurar el buen funcionamiento del sistema operativo, además de, en algunas ocasiones, el TCP/IP. Hoy en día casi nadie lo utiliza, incluso aunque lleve mucho tiempo configurado en las impresoras de red.

b. Protocolos

Internetwork Packet eXchange (IPX) actúa en las capas de red y transporte. Provee, como IP, un servicio sin conexión ni seguridad.

IPX es enrutable e identifica un equipo a través de una dirección lógica que no requiere, como IP, un plan de direccionamiento estático. Una dirección IPX es la concatenación de un número de red externo, en 4 bytes, y de la dirección MAC del dispositivo, en 6 bytes. La asignación de direcciones IPX es automática y, por añadidura, la resolución de direcciones lógicas en direcciones físicas es instantánea, ya que la dirección física forma parte de la dirección IPX.

Las direcciones IPX se presentan, por ejemplo, de la siguiente manera: 0000CAFE: 00-A0-00-26-37-10, donde 0000CAFE es el número de red lógica en hexadecimal en 4 bytes y 00-A0-00-26-37-10 es la dirección MAC de la tarjeta de red.

En NetWare, no se debe confundir el número de red externo (vinculado a los dispositivos) con el número de red interno (vinculado a las aplicaciones). Este último está vinculado a la estructura interna de Novell que asocia las aplicaciones de un servidor a un número de nodo y un número de red. El servidor funciona entonces como un router interno que conmuta la red física (número de red externo) con la red lógica (las aplicaciones del servidor). Así pues, un servidor Novell posee dos direcciones de red, una dirección interna y otra externa.

Como para IP, todos los nodos conectados a la misma red física deben tener el mismo número de red (externo) y cada dirección...

Protocolo IP versión 4

1. Principios

IP genera una entrega de paquetes sin conexión y sin garantía. Uno de sus principales inconvenientes es que necesita la implementación de un plan de direccionamiento explícito. Cada nodo de red se tiene que identificar con una dirección IP. Esta se divide en dos partes: un número de red lógico y una dirección de equipo en la red lógica.

Se podría representar el número de red IP como el nombre de una calle y el número de servidor como una dirección de esa calle.

Uno de los aspectos interesantes de IP es que se puede configurar para que se garantice un tipo de servicio específico. Entre estos, se puede citar la implementación de un envío urgente de un paquete que se debe transmitir rápidamente, o de políticas para incrementar la velocidad cuando se debe transferir una gran cantidad de información, o bien optimizar la fiabilidad en la transmisión para un flujo en el que no se puede permitir que haya ningún error.

2. Direccionamiento

a. La dirección IPv4

La utilización de TCP/IP requiere que el administrador defina un plan de direccionamiento, asignando una dirección IP para cada nodo activo de red.

Una dirección IP versión 4 se representa con 4 bytes. Se utiliza la notación decimal punteada, es decir, cada byte se separa con un punto: 132.148.67.2

Según el valor del primer byte, es posible conocer la clase de dirección IP, es decir, el número de bytes utilizados para el número de red y los que quedan para el equipo.

Esto no siempre es cierto. De hecho, es posible, en algunos casos, recurrir al subnetting, es decir, se utiliza una parte de los bits del servidor pertenecientes a cierta clase para cifrar un número de subred. Se habla de supernetting cuando es una parte del número de red de la clase predeterminada la que se utiliza para cifrar equipos suplementarios.

b. La máscara

Enfoque directo

Se utiliza una máscara de red secundaria para identificar la parte de la dirección IP que corresponde a la red, de la parte que identifica al nodo. Si se escribe la dirección IP en forma binaria, cualquier bit asociado al número de red se representará como ’1’ en la máscara y como ’0’ si no está asociado.

Un byte...

Protocolo IP versión 6

1. Introducción

En 1992, el hecho de constatar la escasez de direcciones y el aumento de las tablas de enrutamiento dio lugar al inicio del proyecto IP Siguiente Generación (IP NG).

Se trataba igualmente de implementar de manera nativa las numerosas opciones disponibles con IPv4, trabajando en cuatro temas principales: la autoconfiguración, la movilidad, la implementación de multicast y sobre todo la seguridad (autentificación y confidencialidad).

En diciembre de 1995, se publicó la RFC 1883 «Internet Protocol Version 6».

Esta RFC tardó poco en considerarse obsoleta y se reemplazó por la RFC 2460 en diciembre de 1998 (https://datatracker.ietf.org/doc/rfc2460).

En junio de 1998, nació una red experimental: la 6Bone (troncal IPv6), para permitir probar IPv6 en condiciones reales. Esta red utilizaba los prefijos 3FFE::/16 (RFC 2471). Esta red se cerró el 6 de junio de 2006 (¡06/06/06!) una vez concluyó el experimento.

2. Principios

IPv6, o IP Next Generation (NG), es la nueva versión de IP (Internet Protocol), que debe sustituir al protocolo IPv4. Esta migración es progresiva, pero se debe realizar rápidamente.

IPv6 mantiene las principales funcionalidades de su predecesor y además cubre sus carencias con la incorporación de nuevas funciones.

En primer lugar, se ha ampliado el espacio de asignación de direcciones de 4 bytes (32 bits) a 16 bytes (128 bits). Desde el principio, este era uno de los objetivos principales de esta nueva versión. De hecho, no se esperaba que IPv4 tuviera tanto éxito, vinculado al de Internet.

Además, IPv6 simplifica los encabezamientos de los paquetes de datos, con solamente 7 campos en lugar de 14. Así, los tratamientos por parte de los routers pueden ser más rápidos aumentando de este modo la velocidad. Las funcionalidades de traducción de direcciones (NAT - Network Address Translation) ya no son necesarias, lo que simplifica la arquitectura de red.

A nivel de seguridad, IPv6 incluye de forma nativa IPsec (IP Security). Este protocolo de seguridad se explicará más tarde en su totalidad.

Entre las características de esta nueva generación, podemos citar las siguientes:

-

Configuración Plug and Play, gracias a los mecanismos de autoconfiguración de las máquinas.

-

Enrutamiento...

Otros protocolos de la capa Internet

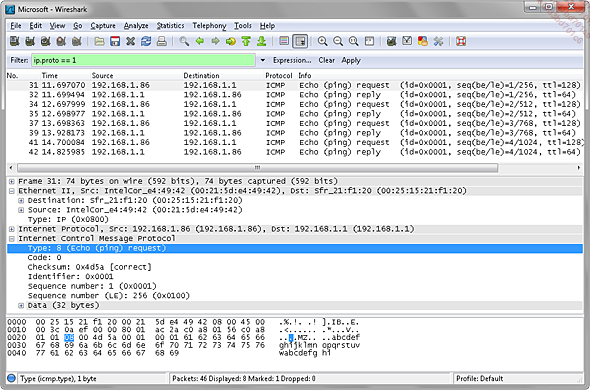

1. Internet Control Message Protocol (ICMP)

ICMP es una especie de subcapa IP, que trabaja en paralelo con este protocolo. Su propósito es proporcionar el control y la interpretación de errores. De hecho, IP está sin conexión y no detecta anomalías en la red.

Los equipos IP utilizan el protocolo ICMP para especificar cierto número de eventos importantes en TCP, como:

-

Descubrimiento de los routers.

-

Medida de los tiempos de tránsito (PING - Packet Internet Groper).

-

Redirección de las tramas...

Los datos del paquete IP son la cabecera y los datos ICMP. En la cabecera IP, el número de servicio es 1.

El mensaje ICMP se identifica por su tipo y su código. Hay diferentes mensajes, entre los que podemos citar:

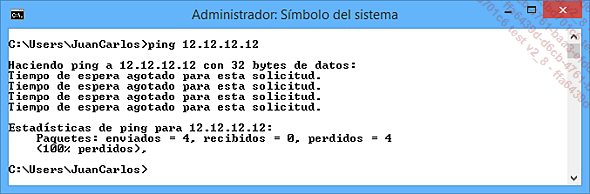

Time Exceeded

Este mensaje indica que se ha sobrepasado el tiempo de espera para el destinatario. Se puede enviar si un paquete se pierde o si su TTL (en IPv4) es 0.

En este caso, el Tipo se informa a 11 y el código a 0 o 1.

Ejemplo de mensaje «Time Exceeded» o «tiempo de espera agotado para esta solicitud»

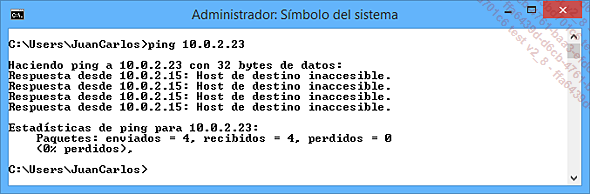

Destination Unreachable

Este mensaje avisa que no se ha podido enrutar el paquete hacia su destino. Indica, por ejemplo, un problema en una ruta para llegar a una subred.

Ejemplo de mensaje «Destination Unreachable» o «Host de destino inaccesible»

Redirect

Este mensaje indica al emisor que existe un camino mejor hacia el destino.

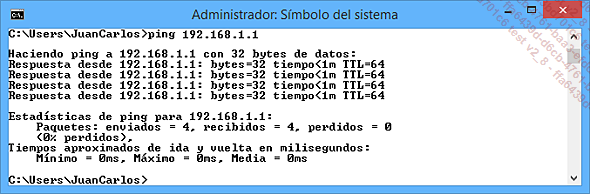

Echo request y Echo Reply

Estos dos mensajes permiten probar si un nodo se puede comunicar con otro (petición de eco y respuesta al eco).

El comando Ping las utiliza.

El tipo y el código de Echo Request se informan a 0. La respuesta positiva se indica con un mensaje de tipo 8 y el código se queda a 0.

Esta trama se ha generado a partir de un comando ping 192.168.1.1 repetido cuatro veces desde un ordenador cuya dirección IP es 192.168.1.86.

2. Internet Group Management Protocol (IGMP)

Este protocolo de la capa de Red permite a un equipo añadirse o salir de un grupo multidifusión (multicast).

La cabecera IGMP se encapsula dentro de un paquete IP y tiene poca información, como, por ejemplo...

Voz sobre IP (VoIP)

1. Principios

Las redes informáticas no solo transportan datos de texto. Hoy en día se digitalizan sonidos, fotos y vídeos y se transmiten como datos informáticos en los paquetes IP.

La aplicación del transporte de las comunicaciones orales digitalizadas, voz sobre IP (VoIP - Voice over IP), va encontrando su lugar tanto en las empresas como en las comunicaciones entre particulares.

En concreto, las aplicaciones de telefonía que utilizan TCP/IP se denominan ToIP (Telephony over IP).

La fusión entre las dos redes, telefónica e informática, revierte en beneficio de esta última si tiene la calidad suficiente. De hecho, la transmisión de una conversación telefónica no sufre ningún corte ni retardo que pueda alterarla. Se debe implementar la calidad del servicio (QoS - Quality of Service) para dar prioridad a estos paquetes y se debe disponer de una velocidad suficiente.

Con la mejora de la calidad de las redes locales y remotas y la adopción de la calidad del servicio, hoy en día son frecuentes estos servicios.

2. Algunas definiciones importantes

Antes de describir más detalladamente la VoIP, recordemos algunos términos de la telefonía analógica.

Centralita telefónica

Este término ambiguo puede designar indiferentemente la operadora que va a descolgar, el aparato multifunción a partir del cual la operadora va a realizar las operaciones, el número principal de la empresa a la que se llama o incluso el desvío de la llamada para el acceso al puesto de la persona con la que se quiere hablar.

Se pueden utilizar diversas funcionalidades por medio de una centralita telefónica. Varían en función del grado de sofisticación del equipo que se emplea.

Centralita telefónica

Entre las principales funcionalidades que ofrece una centralita, encontramos la gestión de un número único, que corresponde a la empresa, y a partir del cual se distribuyen las llamadas a los diferentes puestos de los empleados.

Igualmente encontramos:

-

La gestión de llamadas en espera.

-

La gestión de los mensajes de voz.

-

La identificación de llamada.

-

La gestión de la numeración abreviada.

-

La marcación directa de extensiones.

-

La gestión de estadísticas y de datos...

Protocolos de transporte TCP y UDP

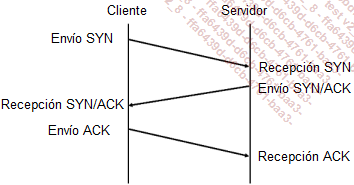

1. Transmission Control Protocol (TCP)

Este protocolo está orientado a la conexión. Inicialmente se abre una sesión entre el cliente y el servidor.

Establecimiento de una sesión TCP

Después de la apertura de sesión, TCP completa las IP que faltan asegurando así la fiabilidad del servicio. Para ello, un acuse de recibo (ACK - Acknowledge) responde sistemáticamente a los paquetes.

TCP asegura la llegada correcta de toda la información. En contrapartida, esta función puede ralentizar la comunicación.

Con objeto de acelerar un poco el sistema y hacer que el emisor no espere recibir el acuse de recibo para seguir enviando información, se utiliza el concepto de ventana corredera. El emisor envía una batería de información y trata los acuses de recibo a medida que le van llegando sin parar de enviar información.

Después de la comunicación, la conexión normalmente termina con un mensaje de fin de envío (END) y el acuse de recibo correspondiente. Se puede avisar de una desconexión repentina por cualquiera de las dos partes con una señal de reinicialización (RST - Reset).

2. User Datagram Protocol (UDP)

Al contrario que TCP, UDP no asegura la conexión y pasa el proceso de comprobación a la capa superior (aplicación). Funciona en modo desconectado, lo que permite ganar velocidad...

Capa de aplicación TCP/IP

1. Servicios de mensajería

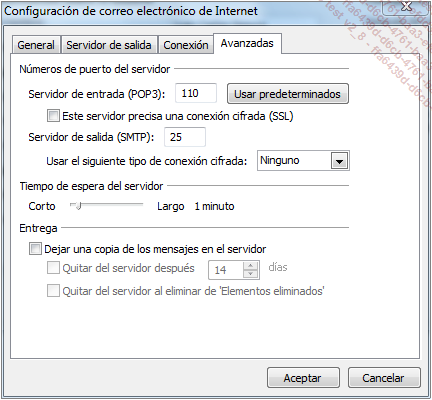

a. Simple Mail Transfer Protocol (SMTP)

SMTP es un protocolo de transferencia simple que se utiliza en mensajería electrónica. Se basa en TCP e IP y no integra ninguna interfaz de usuario.

El objetivo de SMTP es transmitir mensajes (e-mails) hasta el buzón de correo del destinatario.

Este protocolo utiliza equipos distintos y nombrados según su función:

-

MUA (Mail User Agent), cliente de mensajería.

-

MTA (Mail Transfer Agent), transmisor de correo.

-

MDA (Mail Delivery Agent), servicio de entrega de correo en los buzones de los destinatarios.

Este protocolo utiliza el puerto TCP 25 en el lado del servidor. La RFC 5321 describe el funcionamiento de este protocolo.

Configuración avanzada del correo electrónico en el cliente

Para el envío de un mensaje por SMTP, se deben identificar un emisor y un destinatario. Para ello, deben tener una dirección formada por la referencia del buzón, a la izquierda del signo @, y por un nombre de dominio a la derecha.

El mensaje se divide en tres partes:

-

Un sobre, que los agentes utilizan para el enrutamiento.

-

Una cabecera, que incluye las direcciones y el objeto.

-

El cuerpo, que contiene el mensaje.

b. Post Office Protocol 3 (POP3)

Al contrario que SMTP, que tiene el papel de transporte, POP se dedica específicamente a la publicación y al acceso remoto a un servidor de correo.

El servidor POP se comunica con el agente usuario (User Agent), por ejemplo Mozilla Thunderbird, a través de una conexión síncrona. El servidor transfiere al cliente los mensajes, y después los elimina a petición del cliente.

Normalmente, el servidor solo conserva los mensajes que no se han transferido al cliente.

POP3 se define en la RFC 1939 y utiliza el puerto TCP 110 y el 995 en modo seguro.

Con POP, el cliente tiene que establecer una conexión previa con el servidor utilizando un usuario y una contraseña. Por supuesto, es el cliente de correo el que se encarga de ello. La sesión se cerrará con el comando quit. Una vez se ha establecido la conexión, el servidor bloquea el buzón del usuario y entra en fase de transacción.

Por defecto, con POP el nombre y la contraseña se transmiten sin cifrar. Algunos servidores POP implementan el algoritmo MD5 (Message Digest 5, RFC 1321) para proteger la contraseña...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática