Principios de seguridad en una red local

Seguridad a nivel de los switchs

1. Puntos débiles del protocolo ARP

El ARP (Address Resolution Protocol; Protocolo de resolución de direcciones) es esencial para el funcionamiento de una red de Internet IPv4. Asegura la correspondencia entre direcciones IP de las máquinas con sus direcciones MAC. Este protocolo se creó en 1982, en una época en la que la seguridad aun no era una prioridad.

ARP se basa en difusiones (broadcast), en las que una máquina que desea obtener una resolución envía una trama de solicitud ARP (ARP request) a todo el segmento de red. La máquina afectada devuelve una solicitud «ARP Reply» en la que indica su dirección MAC. A partir de ahí, la máquina remitente puede construir su paquete IP y enviar la trama a su destinatario, conociendo ahora su dirección física.

Para anunciarse en la red y detectar también posibles conflictos de direcciones IP, una máquina que se conecta físicamente a la red envía una solicitud ARP denominada «ARP libre» en la que se anuncia a todos los miembros del segmento de red (filtro wireshark: arp.isgratuitous == 1). Estos últimos actualizan entonces su memoria caché ARP en la que almacenarán la dirección IP y la dirección MAC correspondiente, aunque nunca hayan emitido una «solicitud ARP» (ARP request) para conocer la máquina en cuestión. Para futuras comunicaciones, una máquina de la red consulta primero su memoria caché ARP en busca de una coincidencia. Si, y solo si, no hay ninguna coincidencia, la máquina emite una solicitud «ARP request». También es posible colocar estáticamente entradas permanentes en la memoria caché ARP (conocida como tabla ARP) que no pueden ser modificadas por el protocolo.

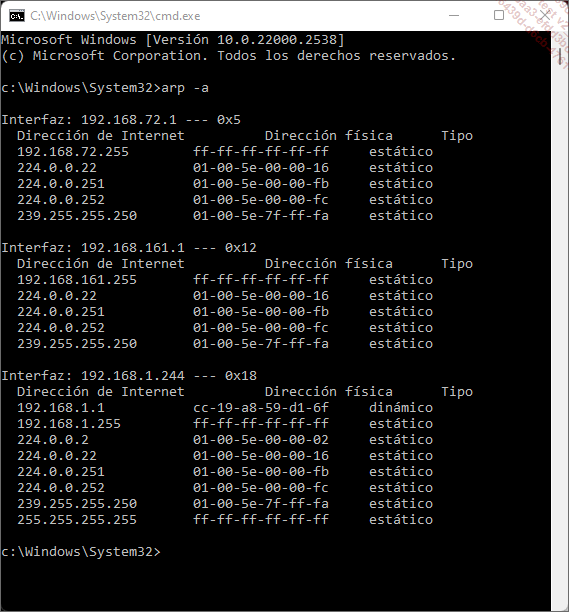

Visualización de la tabla ARP en una máquina Windows 10

Dado que cualquier máquina puede enviar solicitudes ARP sin verificación de identidad, es muy posible que un atacante envíe dichas solicitudes usurpando una dirección IP. Concretamente, nada impide que un atacante anuncie a todo el segmento de la red que la dirección IP de una estación de trabajo, un servidor o una pasarela predefinida, por ejemplo, corresponde a su propia dirección MAC. Esto permite al atacante interceptar el tráfico...

Cortafuegos

1. Características de un cortafuegos

a. Función y posicionamiento en una red

Un cortafuegos puede ser de software o de hardware. Es un activo cuya finalidad es controlar las comunicaciones entre diferentes redes o, en el caso de un cortafuegos de software, controlar las comunicaciones entre el sistema operativo de una máquina y otros equipos de la red.

Un cortafuegos de software es un programa instalado en una estación de trabajo cliente, a veces integrado directamente en el sistema operativo de una máquina determinada. Proporciona un primer nivel de seguridad al gestionar todo el tráfico entrante y saliente en la(s) tarjeta(s) de red de la máquina. Por supuesto, se pueden ajustar los derechos de acceso con precisión para autorizar únicamente determinados protocolos muy específicos. Entre ellos se encuentran la aplicación Netfilter (comandos iptables) en Linux o Windows 10, y el cortafuegos del centro de seguridad: Windows Defender. Existen, por supuesto, otras soluciones comerciales donde la función de cortafuegos está integrada con una solución antivirus.

Sin embargo, cuando utilizamos el término cortafuegos en el ámbito de la administración de redes, nos referimos principalmente a un equipo dedicado a esta función, situado en un punto estratégico de la red, muy a menudo en lugar de la pasarela predeterminada. De hecho, un cortafuegos es ante todo un router, porque para controlar los flujos y las comunicaciones entre todas las redes de la empresa e Internet, estos flujos deben pasar necesariamente por este último. Esta es la razón por la que la función de cortafuegos rara vez se disocia de la función de router.

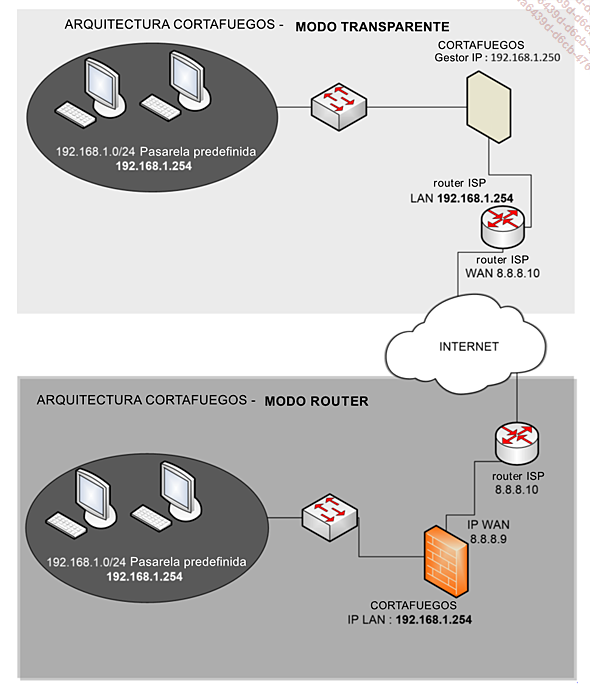

En algunas configuraciones específicas, el cortafuegos se puede colocar «en el hueco» entre el switch y el router predefinido de la red: es lo que se conoce como modo transparente. El cortafuegos se vuelve totalmente pasivo en términos de enrutamiento; solo está ahí para analizar los flujos en circulación, pero esto implica en todos los casos que los flujos que se han de vigilar pasan a través de él.

Dos arquitecturas para la misma red LAN con un cortafuegos en modo transparente y luego en modo router

La gestión de un cortafuegos se basa en la definición de reglas entre redes...

Ataques de denegación de servicio

1. Principio del ataque

Una denegación de servicio se caracteriza por el hecho de llenar un área de almacenamiento o un canal de comunicación hasta el punto de degradar o imposibilitar el uso del servicio. El ataque de denegación de servicio suele ser dirigido y, en la mayoría de los casos, consiste en transmitir solicitudes que el objetivo no puede procesar. En este caso, el objetivo tampoco puede responder a las solicitudes legítimas y el servicio prestado normalmente deja de estar disponible.

El ataque puede diseñarse enviando un número suficiente de peticiones complejas para saturar el procesador de la víctima. También se puede saturar la memoria RAM del objetivo multiplicando el número de peticiones, incluso muy simples, cada una de las cuales utilizará un fragmento reservado de RAM. Por último, el ataque puede dirigirse directamente a saturar el enlace de red que proporciona acceso al objetivo. En este caso, se puede apuntar a toda una red.

En los años 90, era posible saturar un servidor simplemente enviando un número masivo de solicitudes de ping. Hoy en día, el objetivo es un servicio o una aplicación en particular, en lugar del servidor en su conjunto. A nivel de red, un ataque clásico consiste en saturar la pila TCP/IP del sistema operativo de la máquina objetivo mediante el envío de numerosas solicitudes de sincronización TCP-SYN. Al recibir estas peticiones, el objetivo crea un proceso para gestionar la transmisión de datos que debe seguir a nivel de la aplicación o servicio al que va dirigido y abre un socket, es decir, un proceso a la espera de datos en el puerto al que va destinado. Este ataque se conoce como «SYN-Flooding».

Cualquiera puede llevar a cabo este tipo de ataque...

Gestionar accesos remotos

1. Conexión a distancia segura: VPN nómada

a. Principio

El aumento de las velocidades de conexión a internet, sobre todo con el despliegue de la fibra óptica y las redes 4G, y ahora 5G, significa que en estos momentos el trabajo a distancia es técnicamente posible. Es totalmente concebible que un empleado de una empresa pueda acceder a los recursos internos de la misma desde cualquier acceso a Internet, incluido su domicilio, en condiciones realmente óptimas.

Así, los trabajadores nómadas pueden acceder a sus recursos independientemente de su ubicación geográfica en estaciones denominadas «estaciones de trabajo nómadas». Aunque funcionalmente el trabajador nómada debería poder acceder a los mismos recursos de red que cuando está conectado directamente a la LAN de la empresa, sería un error que el administrador de la red lo tratara como una conexión interna estándar. Es preferible situar todas las conexiones nómadas en una red específica, para que pueda estar sujeta a normas de seguridad más restrictivas. Entonces será fácil definir las reglas de acceso a los recursos situados en los otros segmentos de red de la empresa (incluida la LAN). Una vez que la estación de trabajo nómada se ha autenticado explícitamente para establecer la conexión, se pueden utilizar cortafuegos para gestionar al usuario de forma específica y establecer las restricciones adecuadas, sea cual sea la fuente.

La conexión nómada se puede configurar de varias maneras. Originalmente, requería el uso de una aplicación cliente dedicada, a menudo patentada, que iniciaba una conexión con la empresa utilizando protocolos como L2TP, PPTP, SSTP en Windows y, sobre todo, IPSEC. Esta configuración clásica requiere el establecimiento de parámetros en ambos lados de la conexión. Los protocolos de seguridad para la autenticación, la integridad y el cifrado de los intercambios han evolucionado considerablemente y se han reforzado, lo que convierte a este tipo de solución en la mejor alternativa en términos de seguridad y confidencialidad.

Técnicamente, primero se trata de establecer un túnel seguro entre el puesto de trabajo nómada y una pasarela VPN (un cortafuego...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática