Búsqueda de información

¿Qué informaciones son interesantes?

¿Cómo saber si una información es interesante? A decir verdad, todas lo son, pero con distintas prioridades. La prioridad de una información está ligada a su futura utilización. Si desea conectarse a un servidor por el escritorio remoto aun sin tener permisos, va a tener que buscar quién dispone de permisos suficientes para otorgárselos. ¿Dónde se encuentra el servidor?, ¿cuál es su dirección IP?, ¿cuál es su nombre de host?, ¿en qué red se encuentra?, etc. ¿Qué medidas de protección tiene configuradas?, ¿están configuradas las directivas de grupo o un cortafuegos?, ¿existen logs de seguridad?, ¿cuál es el objetivo?, ¿acceder por escritorio remoto o esto es solo una etapa para después configurar alguna cosa?, ¿existe otra posibilidad para realizar la configuración o de obtener lo que realmente buscamos?

Como se habrá dado cuenta, Usted es el único juez de lo que es pertinente para sí mismo. Piense en definir de manera precisa el objetivo; esto le guiará con más facilidad sobre las informaciones que le faltan para su ataque.

1. Tipos de búsquedas

Es importante obtener informaciones antes de entrar en acción para aumentar sus posibilidades de éxito. Se va a enfrentar, cuando...

¿Cómo encontrar las informaciones locales útiles?

La primera pista que hay que seguir para encontrar informaciones útiles es el puesto de trabajo. Es una fuente fiable y muy completa de informaciones sobre la configuración y las reglas aplicadas por los administradores. Su PC (Personal Computer) es el reflejo de la seguridad global de la empresa.

Es posible que los resultados de las técnicas de búsqueda de información descritas en las siguientes páginas sean algo diferentes dependiendo de sus permisos de acceso, el idioma o la versión del sistema que utiliza.

1. Configuraciones del sistema

Las informaciones locales son aquellas que conciernen al equipo con el cual trabaja o los servidores a los cuales tiene permiso para conectarse provisionalmente como consultor o permanentemente para personas de soporte. En la mayoría de las empresas, los PC están basados en un modelo de equipo realizado desde una imagen y la seguridad está centralizada, lo que tiene como ventaja que, si encuentra una brecha o un sistema que funcione en su casa, debería funcionar para todas las futuras víctimas en el seno de la empresa.

a. Informaciones de la red

Abra la consola de comandos ejecutando cmd.exe.

Escriba el siguiente comando:

ipconfig /all

La primera parte nos da informaciones sobre el dominio y el nombre del equipo.

C:\>ipconfig /all

Configuración IP de Windows

Nombre de host. . . . . . . . . : cl1

Sufijo DNS principal . . . . . : ediciones-eni.local

Tipo de nodo. . . . . . . . . . : híbrido

Enrutamiento IP habilitado. . . : no

Proxy WINS habilitado . . . . . : no

Lista de búsqueda de sufijos DNS: ediciones-eni.local

localdomain

Después, encontrará su dirección IP (en IPv4), la máscara de subred, la puerta de enlace, así como la dirección física de su tarjeta de red. Anote asimismo los servidores DNS.

Adaptador de Ethernet Ethernet0:

Sufijo DNS específico para la conexión. : localdomain

Descripción . . . . . . . . . . . . . . : Intel(R) 82574L Gigabit Network

Dirección física....Las informaciones remotas

Las informaciones remotas tienen relación con los servidores, las aplicaciones y los recursos a los cuales no es posible conectarse localmente o que están centralizados, como por ejemplo los usuarios de un dominio, un servidor de bases de datos, un controlador de dominio. Estas informaciones son muy importantes, ya que nos permitirán elegir nuestro plan de acción dependiendo de las posibilidades y las informaciones que poseamos. Será más sencillo apuntar a una persona o un equipo en particular una vez sepamos de qué estamos hablando.

1. Configuración de sistema

a. Carpetas compartidas

Muchas veces, las carpetas compartidas se representan con letras de unidad, siempre que esas unidades sean accesibles para todo el mundo. Es indispensable conocer las rutas de las carpetas compartidas donde todo el mundo tiene permiso de lectura, de ejecución y eventualmente de escritura, para poder dejar allí un programa, un archivo o un documento trampa, un archivo en lotes o, por qué no, extraer datos.

No siempre resulta evidente saber qué permisos posee una persona en una carpeta compartida. Pueden existir muchos grupos de seguridad configurados en un dominio. Muchos de estos grupos pueden tener permisos diferentes.

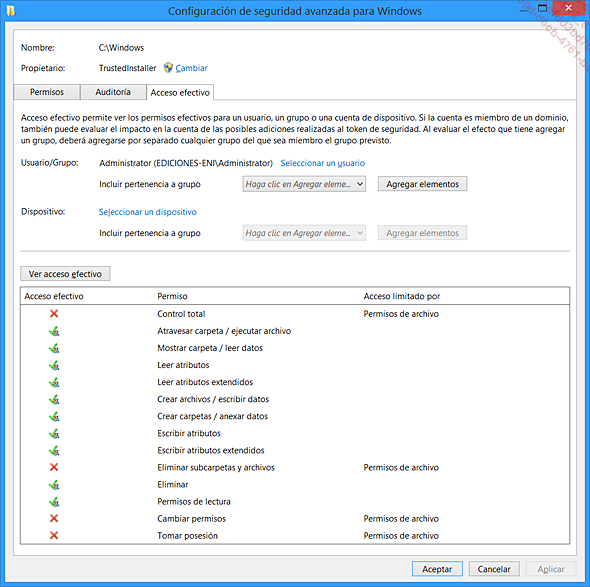

Así que, para saber si un usuario dispone de acceso a una carpeta, vaya a la pestaña Seguridad de las propiedades de la carpeta, y después haga clic en Opciones avanzadas. Vaya seguidamente a la pestaña Acceso efectivo. Elija un usuario para realizar una prueba y haga clic en Ver acceso efectivo.

Dispondrá así de la lista de permisos reales que una persona particular posee en una carpeta pública. Así podrá elegir mejor un sitio donde la mayoría tenga permisos suficientes para que se les pueda engañar.

b. Usuario y grupos

En la configuración local, puede encontrar un usuario perteneciente al dominio que se encuentre en el grupo de administradores en su PC o tal vez disponga ya de un usuario en particular como objetivo. Para conseguir más informaciones de este usuario, como la pertenencia a los grupos de seguridad, si su contraseña expira y muchos otros datos, escriba en la línea de comandos:

Net user NombreUsuario /domain

Si ha localizado un grupo de seguridad del dominio y desea saber cuáles son sus miembros, escriba para el grupo Administradores...

Contramedidas

Para evitar que un usuario pueda buscar información, debe bloquear las aplicaciones mencionadas en este capítulo, como CMD, PowerShell, GPresult, Regedit, MMC, ADexplorer... usando las directivas de grupo o restricciones de software. Puede asimismo bloquear el uso de ciertos componentes del Panel de control con el fin de impedir al usuario ver la configuración del cortafuegos de Windows; esto se realiza también con las directivas de grupo.

Las contramedidas están explicadas detalladamente en el capítulo Las contramedidas técnicas, y los procedimientos que se deben poner en marcha se explican en el capítulo La gestión de los sistemas de información.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática