Comprender qué es un malware

Presentación de los malwares por familias

1. Introducción

En primer lugar, es necesario definir qué es un programa maligno o software malicioso (de ahora en adelante «malware»). Un malware es un software creado con el objetivo de infectar un sistema informático sin el consentimiento del propietario de este sistema.

Los primeros malwares nacieron en los años 1970. El primero de todos, llamado Creeper, era capaz de conectarse a un sistema remoto utilizando un módem y mostrar el siguiente mensaje de error: «I’M THE CREEPER: CATCH ME IF YOU CAN» (Soy la enredadera: atrápame si puedes). Más tarde, los malwares evolucionaron; en la actualidad son capaces de modificar la velocidad de giro de una centrifugadora, como hizo en 2010 el malware Stuxnet en una central nuclear iraní; robar información confidencial, como hizo Flamer en 2012, utilizar enlaces de satélite para comunicarse con el atacante; como fue el caso de Turla en 2015, o incluso más recientemente, en 2017, destruir sistemas informáticos de fábricas y de numerosas empresas que cotizan en bolsa, obligando a cerrar entidades durante meses.

Existen millones de malwares diferentes. Estos malwares poseen funcionalidades distintas y es posible clasificarlos por familias. Es importante poder clasificar un malware en función de su impacto y de su objetivo.

2. Backdoor

Los backdoors (puerta trasera o secreta) son malwares que permiten a un atacante tomar el control sobre el sistema infectado. En sus comienzos, estos programas maliciosos abrían un puerto de escucha en la máquina infectada. Gracias a este puerto abierto, el atacante podía conectarse a la máquina para gestionarla a distancia. Esta técnica impone establecer una conexión a cada máquina y la gestión de un parque de máquinas infectadas es, en este caso, más laboriosa. Entendemos que este enfoque limita el número de máquinas que puede humanamente gestionar un único atacante. Para superar esta limitación, estos backdoors han evolucionado a botnet (red de robots informáticos). Un botnet es un conjunto de máquinas infectadas vinculadas entre sí mediante un servidor central que difunde las órdenes a través de la red que controla. Este servidor central se denomina, a menudo, C&C o C2 (Command and Control, Mando y control). Estos servidores pueden ser servidores tipo IRC (Internet Relay Chat, Charla por Turno en Internet) o incluso servidores web. De esta manera, el atacante puede gestionar miles de máquinas desde un punto central. Esta arquitectura cliente/servidor se sustituye a veces por un modelo entre pares (en inglés peer-to-peer o P2P): Unos cuantos receptores obtienen sus órdenes desde el C&C y son transmitidas a continuación al vecindario de receptores. Poco a poco, las órdenes se difunden en todo el botnet. Waledac es un buen ejemplo de dicha arquitectura.

Se han creado frameworks (entorno o marco de trabajo) para facilitar la gestión de estas máquinas infectadas. Estos marcos de trabajo, denominados RAT (Remote Administration Tool), permiten no solo tomar el control sobre las máquinas infectadas, sino también automatizar las capturas de pantalla, la transferencia de archivos entre el atacante y la máquina infectada, gestionar el registro de Windows…...

Escenario de una infección

1. Introducción

Es importante comprender cómo es posible instalar un malware en una máquina. Existen numerosos escenarios de inyección, y a los atacantes no les falta creatividad para infectar el mayor número de máquinas posible. Ciertos botnets, como Cutwall, contienen más de dos millones de máquinas a disposición de los administradores.

2. Escenario 1: ejecutar un archivo adjunto

Este escenario es el más simple y el más común, y se basa en la credulidad de los usuarios de equipos informáticos. Su principio consiste en incitar al usuario a infectar su propia máquina. El programa maligno, con formato de archivo ejecutable, puede difundirse mediante un correo electrónico o incluso mediante enlaces en las redes sociales. Se acompaña de algún mensaje que trata de confundir a la víctima mediante técnicas de estafa usuales, como el afán de lucro. En ocasiones, estos malwares se envían incluso desde fuentes de confianza cuya identidad se ha usurpado.

Por esta razón, se recomienda no abrir los archivos adjuntos ejecutables enviados por correo electrónico si no se espera recibirlos, o si el correo electrónico está escrito de una manera poco habitual.

Algunos sitios proporcionan también vídeos o fotos para animar a los usuarios a descargar las aplicaciones e instalarlas. Muchos sitios para adultos están especializados en la distribución de archivos binarios que permiten acceder a servicios privilegiados en los sitios en cuestión. A menudo, estos ejecutables son en realidad malwares que el usuario curioso instalará él mismo en la máquina.

3. Escenario 2: el clic desafortunado

El segundo escenario es más complejo que el primero y la infección no la provoca directamente el usuario. Los atacantes utilizan vulnerabilidades del navegador (o de sus extensiones) para desplegar automáticamente sus malwares....

Técnicas de comunicación con el C&C

1. Introducción

Los canales de comunicación entre el malware y su C&C (Command and Control) son a menudo un punto débil de la infección. Para perpetuar su trabajo, los desarrolladores de malwares refuerzan los canales de comunicación para hacerlos cada vez más discretos y difíciles de cortar. La mayoría de los malwares consultan a los C&C mediante un nombre de dominio que apunta a alguna dirección IP. Existen varias soluciones que permiten cortar estos canales de comunicación: hacer que la dirección IP quede indisponible o apuntar el nombre de domino a algún elemento vacío. Tales medidas permiten detener la actividad de un malware.

Esta sección aborda las técnicas de protección utilizadas por los malwares para hacer que sus canales de comunicación sean más resistentes frente a dichas contramedidas. En ciertos casos, mucho más raros, el malware no contacta directamente con ningún C&C, sino que permanece pasivo a la espera de órdenes. Este tipo de enfoque es más discreto y, por lo tanto, difícil de identificar. Es, sin embargo, más complejo de implementar y mantener.

2. Actualizar la lista de nombres de dominio

Esta técnica consiste en actualizar la lista de direcciones de los C&C. Dicho comando se opera, a menudo, de forma remota por el propio C&C o mediante un C&C de respaldo. Los malwares disponen generalmente de varias direcciones donde pueden alcanzar un C&C. Si alguna de las direcciones no es accesible, uno de los C&C aún activos avisa a la máquina infectada y le comunica una o varias nuevas direcciones de C&C. Este método funciona correctamente siempre y cuando no se corten simultáneamente todos los C&C.

3. Comunicación mediante HTTP/HTTPS/FTP/IRC

En la actualidad, los malwares tienden a utilizar protocolos de comunicación conocidos. Existen varios motivos para realizar esta elección:

|

1. |

Resulta mucho más discreto, para un malware, comunicarse mediante un protocolo utilizado por el objetivo. Se confundirá con la masa y esto evitará levantar sospechas. |

|

2. |

Existen API para todos los protocolos estándar, lo que facilita el desarrollo del malware. |

El protocolo IRC se utilizaba a principios de los años 2000. En la actualidad...

Modo operativo en caso de amenazas persistentes avanzadas a un objetivo (APT)

1. Introducción

El modo operativo durante un ataque de tipo amenaza persistente avanzada a un objetivo no es el mismo que el dirigido a individuos al azar mediante campañas de spam masivas. En un ataque dirigido a una entidad profesional específica, el atacante se enfrentará a un entorno profesional, con una infraestructura compleja, una configuración corporativa, sistemas de detección de intrusión…

Sin embargo, la complejidad de la red de la entidad objetivo puede, por sorprendente que pueda parecer, facilitar el trabajo del atacante. El atacante no tiene que centrarse en una persona específica, sino que puede dirigir sus esfuerzos, a alguno de sus colegas o a algún empleado de otro equipo o incluso de otra sede. Las interconexiones entre los puestos de trabajo de cada empleado facilitarán el trabajo de rebote hasta alcanzar el objetivo deseado.

Comprender el modo operativo del atacante puede ayudar a un analista a identificar un malware. Es más sencillo organizar el tiempo de trabajo dedicado a identificar máquinas infectadas o a identificar un programa malicioso si se comprende perfectamente el modo operativo del atacante.

En esta sección se presentarán las cinco fases tradicionales de un ataque de este tipo.

2. Fase 1: conocer

El primer paso para el atacante consiste en conocer su objetivo. La información puede adquirirse mediante motores de búsqueda, a través de redes sociales orientadas al mundo profesional, como LinkedIn, o incluso usando las redes sociales dirigidas al gran público. También pueden recopilarse físicamente sobre el terreno, en las instalaciones del objetivo, hurgando en las papeleras, etc.

El atacante busca todo tipo de información sobre los empleados (hobbies, nombres, direcciones de correo electrónico…), el tipo de programas y hardware utilizados en las instalaciones del objetivo, sus proveedores… El fin de recopilar...

Recursos en Internet en relación con los malwares

1. Introducción

Existen muchos sitios web en Internet que nos ayudan a analizar los malwares. Se pueden dividir en tres categorías:

-

Sitios web que permiten hacer análisis en línea

-

Sitios web que explican ciertas técnicas de análisis

-

Bases de datos de malwares

2. Sitios web que permiten hacer análisis en línea

Hay muchos sitios web que permiten este tipo de tareas, entre los cuales:

-

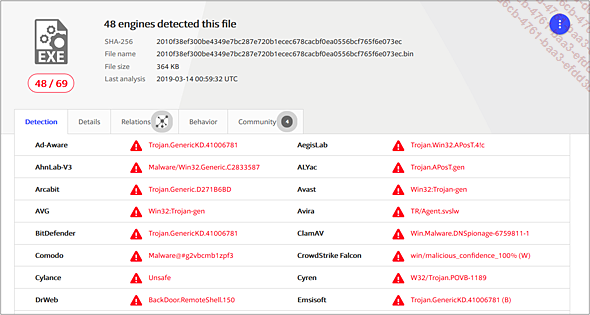

Este sitio permite comprobar archivos binarios utilizando 60 productos de seguridad que se encuentran en el mercado. Una vez el análisis efectuado, nos muestra un informe con el nombre del antivirus que ha detectado un malware.

He aquí un ejemplo de detección del malware DNSpionage:

Este malware es detectado por 48 de 69 programas antivirus. Esta es una herramienta muy potente, pero es importante resaltar que los archivos enviados a VirusTotal son susceptibles de ser compartidos con sus socios o editores de antivirus, por lo tanto, se desaconseja encarecidamente enviar archivos confidenciales o privados.

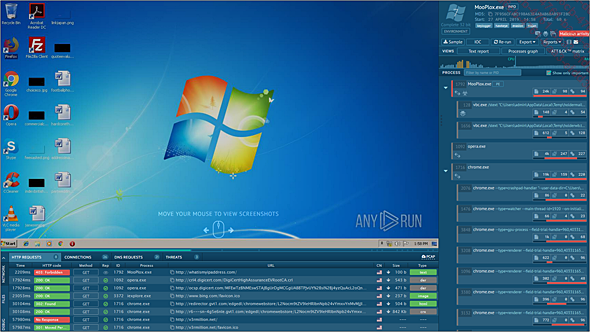

Para efectuar un análisis, hay que ir al menú New Task y elegir el archivo binario que queremos enviar. Se generará un informe unos minutos después de enviar el archivo:

Al igual que en el caso de Virus Total, los archivos enviados pueden ser compartidos. Se desaconseja, por lo tanto, el envío de documentos confidenciales o privados.

Este sitio...

Resumen

Este capítulo describe el malware y el modo operativo del atacante. No es posible describir todas las técnicas utilizadas por los atacantes. Además, estas evolucionan constantemente haciendo que la tarea sea aún más complicada. Comprender estas técnicas ayuda considerablemente en la detección y análisis del software malicioso.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática