Buenas prácticas

Crear una contraseña secreta, compleja y robusta

Desterrar las contraseñas predeterminadas

¿Compraría una nueva puerta de entrada para su casa que compartiese llave con todas las demás puertas del mismo modelo? Probablemente no...

En informática, es lo mismo. ¿Acaba de adquirir un nuevo equipo informático? ¿Un teléfono inteligente? ¿Un objeto conectado? Estos dispositivos pueden tener una contraseña predeterminada. Desafortunadamente, a menudo es una contraseña genérica y básica (por no decir inútil) del estilo «0000» que le permite iniciar sesión para configurarla después de desempaquetarla.

Una de las primeras acciones que deberá hacer será cambiarla para crear una contraseña segura. Es en este preciso momento cuando su puerta principal estará acompañada de una nueva llave que solo usted tendrá en su poder.

Algunos fabricantes de dispositivos le obligan a cambiarlo, otros simplemente lo animan a hacerlo y los menos buenos de ellos no dicen nada.

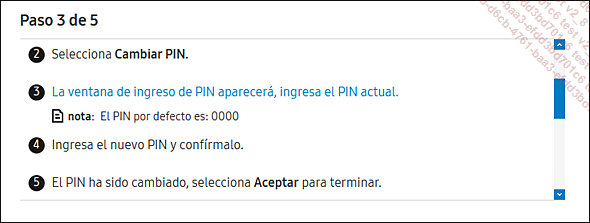

Ejemplo de un manual de televisor con el código PIN predeterminado 0000:

La noción de contraseña por defecto se detalle en la guía del usuario que se proporciona con su nuevo dispositivo.

Crear una contraseña segura

¿Necesita crear una nueva contraseña para reemplazar la que se le dio por defecto? ¿O solo necesita crear una contraseña para su cuenta de correo electrónico o redes sociales?

La fuerza de una contraseña depende de su longitud y del número de caracteres posibles para construirla. Esto refleja la capacidad de dicha contraseña para resistir la tentativa de averiguarla si se prueban todas las combinaciones de contraseñas posibles.

Tomemos el ejemplo de un candado de bicicleta con un código de 4 dígitos. El número de combinaciones posibles es de 10 000 (0000 a 9999). Imaginando que una persona maliciosa quiere robar su bicicleta, tendrá que probar todas estas combinaciones. Si tarda 2 segundos en probar cada combinación, le llevará menos de 6 horas robar su bicicleta.

Dejando a un lado el hecho de que el ladrón puede romper su candado (este no es el tema de este capítulo), si su bicicleta tiene un alto valor de mercado y se guarda en un...

Bloquear la sesión cuando se aleja de su equipo

Cómo ser cauteloso y protegerse de miradas indiscretas

¿Alguna vez se ha sentado tranquilamente en su jardín o su balcón con el ordenador en el regazo? Sin caer en la paranoia, ¿quién puede asegurarle al 100% que un vecino o un transeúnte no echa un vistazo a su pantalla o, peor aún, no intercepta algunas de sus pulsaciones de teclas cuando introduce tu contraseña?

Tal vez se diga a sí mismo que no es nada, que no tiene nada que ocultar. Y eso es cierto, pero dígase a sí mismo también que dejar su pantalla a la vista es como revelar los detalles de sus cuentas bancarias, sus intercambios con la familia, sus impuestos o su carpeta médica. Esta información solo le concierne a usted y a los profesionales autorizados, a nadie más.

Estamos hablando aquí de hacking visual y, para protegerle de él, su vigilancia sigue siendo su mejor aliado.

Por supuesto, puede ayudarle el uso de soluciones que son económicas y fáciles de implementar. El filtro de privacidad es una de ellas: se trata de un filtro colocado en su pantalla (ordenador, tableta, teléfono inteligente) que permite restringir la visión alrededor del eje de visión. Solo el usuario del ordenador frente a la pantalla puede ver el contenido de la información en la pantalla. Es fácilmente instalable y extraíble a voluntad y ocupa poco espacio.

Muy conveniente en reuniones, en espacios abiertos o cuando está fuera de su casa, en el tren o en un restaurante.

Poner una contraseña al bloquear la sesión

¿Alguna vez ha dejado su auto en un aparcamiento, estacionado entre cientos de personas, con...

Navegar sin miedo por Internet

Los riesgos de Internet

Internet es una mina de información. La red le facilita sus trámites administrativos, sus compras, su aprendizaje gracias a las plataformas de e-learning. Está a rebosar de consejos y trucos de todo tipo.

Entre tanta información disponible, necesariamente la hay excelente, menos buena… pero también dañina. Lo difícil es seleccionar la información, saber cómo protegerse adoptando los comportamientos correctos.

El alcance de los ataques es vasto y puede causar una amplia variedad de consecuencias: falta de disponibilidad de su equipo informático, pérdida de sus datos, robo o divulgación de información. Estas consecuencias pueden tomar la forma de chantaje, fraude o usurpación de identidad.

En un plano menos técnico, no podemos negar los riesgos de dependencia, adicción, ruptura con las relaciones sociales reales, ciberacoso, manipulación, adoctrinamiento, información falsa (fake news) o mensajes de odio.

Por todas estas razones, por lo tanto, es importante:

-

proteger técnicamente la instalación de su ordenador antes de navegar por Internet,

-

proteger su información personal o confidencial con una actitud prudente.

Elegir el navegador y mantenerlo actualizado

Internet es una red informática global que transmite información entre diferentes ordenadores. Existen distintos servicios, como la mensajería electrónica, la transferencia de archivos o la Web.

La Web es, por tanto, uno de los medios por los que fluye la información. Todas las páginas están enlazadas entre sí por vínculos de hipertexto, de modo que la Web se asemeja a una tela de araña.

El navegador de Internet es el software que utiliza para consultar la Web. Es importante que utilice un navegador potente y seguro. De entre los más conocidos, mencionemos:

|

Navegador |

Sitio en Internet del editor |

|

Microsoft Edge (sucesor de Internet Explorer) |

|

|

Mozilla Firefox |

|

|

Google Chrome |

|

|

Opera |

|

|

Safari (navegador por macOS) |

Si desea un navegador que sea rápido, reactivo y agradable de usar, puede optar por Google Chrome. Para un navegador que respete la protección de su privacidad, puede recurrir a Mozilla Firefox. Para...

Comunicarse de forma segura por correo electrónico

Los diferentes tipos de correos electrónicos no deseados

En casa o en la oficina, ¿tiene una bandeja de entrada de correo electrónico personal o profesional? Si es así, es más que probable que reciba regularmente spam (o correo basura). Son mensajes no deseados y no solicitados que a menudo se envían en masa a muchos destinatarios. Probablemente ya haya abierto algunos y haya encontrado que muchos de ellos contienen publicidad de productos o consejos de todo tipo. Cuando no son los robots los que envían estos mensajes comerciales, son vendedores sin escrúpulos que no respetan las normas de buenas prácticas ni la legislación sobre prospección. Obstruyen su buzón de correo electrónico y son una pérdida de tiempo y dinero.

Su buzón de correo electrónico puede saturarse rápidamente con estos mensajes comerciales si no son identificados como no deseados por un antispam. Peor aún, más allá del aspecto desagradable, algunos correos electrónicos son realmente dañinos y peligrosos: se trata de lo que conocemos como phishing. Es una técnica utilizada por los estafadores para engañar al destinatario haciéndose pasar por un conocido u organización. La información personal recopilada (identidad, nombres de usuario, contraseñas, datos bancarios, contenido de correo electrónico, etc.) se utiliza para usurpar una identidad, defraudar o dañar a un individuo o una empresa.

Un botón o un enlace en el que se ha hecho clic demasiado rápido o un archivo adjunto abierto sin pensar pueden tener consecuencias reales. De hecho, se trata de programas maliciosos que pueden infiltrarse e infectar su ordenador o incluso el de sus colegas. Ralentizar su equipo, eliminar, bloquear (cifrar) sus archivos, robar datos o contraseñas son algunos ejemplos de efectos dañinos que un virus puede causar.

Cómo protegerse

Si se conecta a su correo electrónico a través de su navegador de Internet (webmail), este a menudo incluye un dispositivo antispam que, de acuerdo con ciertos criterios predefinidos, identifica estos correos electrónicos fraudulentos y los clasifica como «correo basura». Los clientes de correo electrónico como Outlook o Thunderbird...

Proteger el acceso de sus hijos

La mayoría de los niños navegan por Internet en el ordenador familiar, juegan con aplicaciones en su tableta, en su consola de juegos o chatean por escrito o vídeo con sus amigos.

Todas las buenas prácticas y sensibilización que propone este libro son claves esenciales. Idealmente, su hijo debe usar el ordenador o tableta en un lugar donde pueda vigilarlo. Pero no podemos estar detrás de cada niño constantemente. Además, no se trata de espiar (todo lo contrario), sino de mantener el control para proteger y empoderar.

Por esta razón, existen herramientas. Lo interesante es que, con estas herramientas, no hace falta ser un científico de la computación para actuar de manera efectiva. Desafortunadamente, estas herramientas no son infalibles y no deben ser un sustituto de la vigilancia y la sensibilización.

Software de control parental

Los proveedores de servicios de Internet suelen proporcionar opciones de control parental, aunque en algunos casos se ofrece como servicio extra.

También pueden descargarse otras herramientas, de pago o gratuitas. ¡Se adaptan a ordenadores, tabletas o teléfonos inteligentes, y a la edad del niño! Las soluciones de pago pueden ofrecer características adicionales dependiendo de sus necesidades.

-

Movistar ofrece el servicio Qustodio.

-

Orange ofrece el software de control parental de Orange....

Reaccionar en caso de robo o pérdida de equipos, identificadores o datos

¿Cómo reaccionar?

Es necesario conocer, de antemano, las técnicas adecuadas para reaccionar ante un robo o pérdida de identificadores. Esto evitará el pánico en caso de que suceda y podrá manejar mejor la situación.

Recuerde asimismo que, si su equipo ha sido robado físicamente, el ladrón puede acceder fraudulentamente a sus cuentas si se ha guardado una contraseña en una aplicación o en un sitio web.

La primera acción que debe realizar, a la menor actividad sospechosa detectada o la más mínima duda, es cambiar la contraseña de las cuentas atacadas o potencialmente atacadas (cuentas de acceso de su banco o de su correo electrónico, por ejemplo).

Hemos visto que no se recomienda utilizar la misma contraseña para todas las cuentas. Si no ha seguido este consejo, cambie la contraseña robada en todos sus accesos.

El cambio de contraseña garantiza que ningún estafador pueda acceder a su cuenta. Por otro lado, las acciones maliciosas podrían haber producido (y persistido) si no hemos tomado precauciones:

-

el estafador puede haber creado una regla automática en su correo electrónico para redirigir todos sus emails,

-

puede haber modificado los medios de recuperación de contraseñas (correo electrónico, número de teléfono) para mantener el control de su cuenta,

-

puede haber tenido tiempo de realizar transacciones bancarias que usted aún no ha detectado,

-

es posible que haya enviado mensajes en su nombre y los haya eliminado después, por lo que usted no los ve.

No dude en tomar capturas de pantalla o fotos de su ordenador para conservar pruebas.

A continuación, realice las acciones necesarias (eliminación de reglas de correo electrónico instaladas fraudulentamente, cambio de número de teléfono fraudulento, etc.).

Algunas aplicaciones o programas de mensajería le permiten mostrar las ubicaciones de los equipos que se han conectado o están...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática