Los ataques en el lado del cliente

Ataques de contraseña

1. Introducción

Nunca tendrá fin el juego del gato y el ratón entre atacantes y defensores y, desafortunadamente, los atacantes a menudo van un paso por delante. Pero ¿por qué? Las contraseñas son parte de la respuesta. De hecho, es raro no tener noticias sobre una base de datos que se haya visto comprometida o que las contraseñas de este o aquel sitio web se almacenan en texto abierto, descifradas después de un «error de configuración».

A esto se suman dos factores agravantes:

El primero es el uso de contraseñas débiles o, peor, lo que permite por defecto que un atacante acceda rápidamente al preciado tesoro.

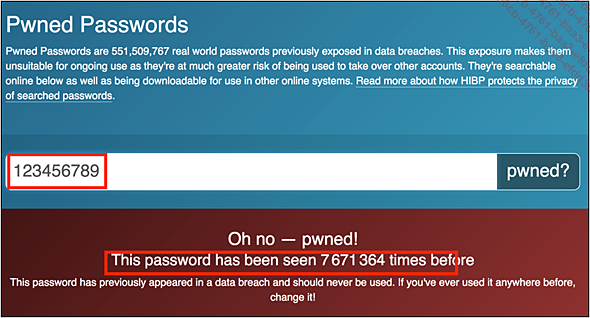

La siguiente imagen del sitio https://haveibeenpwned.com resalta que la contraseña 123456789 se utiliza casi 8 millones de veces:

Se desaconseja totalmente ingresar sus contraseñas dentro del sitio Have I Been Pwned o cualquier otro sitio que le ofrezca calcular la complejidad de su contraseña.

El segundo factor, ciertamente el peor en términos de propagación, es la reutilización de contraseñas que permiten a un atacante acceder a toda la información de su víctima una vez que se descubre la primera contraseña.

La siguiente imagen también del sitio https://haveibeenpwned.com, destaca la reutilización 192 veces de la dirección de correo electrónico...

Crear cargas maliciosas

La gran actualización del núcleo del Framework Metasploit llevada a cabo en 2015 también vio la desaparición de las utilidades MSFpayload y MSFencode, que permitían, respectivamente, crear payloads y codificarlas, para evitar su detección por parte de los antivirus. Estas dos utilidades se han fusionado para crear MSFvenom:

root@kali:~# msfvenom

Options:

-l, --list <type> List all modules for [type].

Types are: payloads, encoders, nops, platforms, archs, encrypt,

formats, all

-p, --payload <payload> Payload to use (--list payloads to

list, --list-options for arguments). Specify '-' or STDIN for custom

--list-options List --payload

<value>'s standard, advanced and evasion options

-f, --format <format> Output format (use --list

formats to list)

-e, --encoder <encoder> The encoder to use (use

--list encoders to list)

--sec-name <value> The new section name to use

when generating large Windows binaries. Default: random

4-character alpha string

--smallest Generate the smallest possible

payload using all available encoders

--encrypt <value> The type of encryption or

encoding to apply to the shellcode (use --list encrypt to list)

--encrypt-key <value> A key to be used for --encrypt

--encrypt-iv <value> An initialization vector for

--encrypt

-a, --arch <arch> The architecture to use

for --payload and --encoders (use --list archs to list)... Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática