Hacer ejecutar sus aplicaciones trampa

Entender a la persona, sus necesidades y sus deseos

No existe un modelo específico para el análisis de la ingeniería social. Utilizaremos, por lo tanto, modelos de análisis de personas adaptadas al marketing, a la gestión o a la psicología.

1. La toma de decisiones

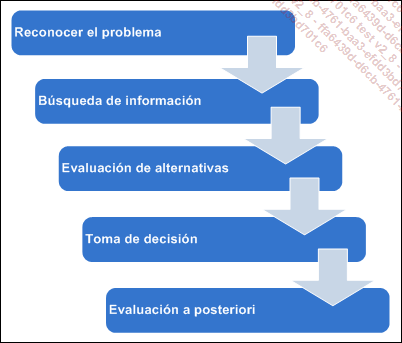

El modelo de Kollat y Blackwell usado en marketing nos da una idea del funcionamiento de la toma de decisiones.

Esquema de la toma de decisiones extraído del Comportamiento del consumidor y del comprador, escrito por Nathalie Guichard, Régina Vanheems.

Algunas etapas de este proceso pueden ser controladas por el atacante; por ejemplo, la creación de un problema, la proposición de alternativas, lo que debería llevar a una decisión de acción adaptada a nuestro objetivo. Si el usuario recibe además una respuesta adaptada a su elección, la evaluación postacción será positiva y permitirá un nuevo ataque del mismo tipo.

Vamos a jugar con variables que nos permitirán mejorar las respuestas positivas a nuestros ataques:

-

La consideración de las necesidades del usuario.

-

Un problema o una proposición adaptada.

-

Informaciones complementarias al problema propuesto.

-

Un intervalo de tiempo que no permita una gran búsqueda de información.

-

Alternativas que respondan perfectamente al problema.

-

Una respuesta positiva al usuario sobre la elección de su acción....

Las necesidades del usuario

1. El modelo de Maslow

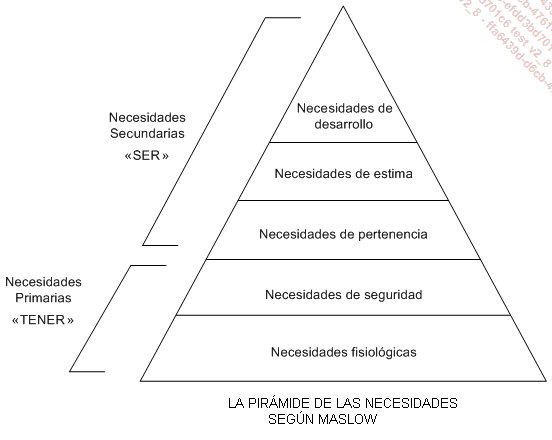

El acto de la decisión es la convergencia entre una necesidad o un deseo y un elemento susceptible de satisfacerlo. Para comprenderlo, vamos a utilizar una base de gestión: la pirámide de Maslow.

Esta pirámide nos aporta informaciones interesantes sobre las necesidades primordiales. Las necesidades primarias, como las fisiológicas (la comida, la bebida, etc.); las necesidades de seguridad (como la conservación de una propiedad, poseer bienes, poder realizar cosas, etc.). Las necesidades de seguridad pueden ser un medio de presión o una herramienta para la curiosidad. Si el usuario cree que perderá su puesto de trabajo, buscará por todos los medios informaciones al respecto.

Las necesidades secundarias son igual de importantes, pero mucho más subjetivas. La pertenencia a un grupo, la necesidad de estima y la realización de uno mismo atañe a todo el mundo, pero en grados diferentes. Antes de usar esas necesidades, debe saber cuál es el más sensible para el objetivo.

2. El modelo de valor de inventario de Shalom Schwartz

El modelo de Maslow se explica con frecuencia; es muy simple, rápidamente comprendido y asimilado. Sin embargo, es limitado. En su creación Abraham Maslow solo tomó como muestra la población occidental que ya estaba predispuesta, lo que en nuestro caso no es tan relevante. En cambio...

Técnicas de manipulación

1. Introducción a la manipulación

La decisión es el acto de realizar una elección para resolver un problema o un deseo. Se habla del proceso de decisión. Siempre será una elección entre varias soluciones posibles. La elección final se apoyará en un criterio de satisfacción, para estar lo más contento posible con la elección realizada.

-

El responsable interpreta la situación a la cual se halla confrontado y determina el problema.

-

Decide y renuncia a las otras opciones.

-

Espera un feedback para guardar la respuesta de su experiencia.

La fase de resolución del problema es la más estudiada. Entraña generalmente la búsqueda de información, el análisis de las soluciones y la toma de decisiones. El proceso de decisión es más o menos racional.

Para manipular una respuesta, debemos orientar el problema y la fase de resolución de este. En un contexto determinado, una persona puede ser manipulada para dar una respuesta que no tiene por qué estar alineada con lo que desea, pero que corresponderá a lo que se espera de ella.

Por ejemplo, en el contexto de una entrevista de trabajo, el responsable de recursos humanos afirma: «El ambiente es familiar, nuestros consultores están muy interesados en el crecimiento de la empresa. Como prueba de ello, ¡no contabilizan sus horas!».Cuando...

Creación de la fase de ataque

Para crear un contexto favorable, podemos crear un ataque en varias fases.

1. Defina una necesidad o un deseo de la víctima apoyándose en la pirámide de Maslow o en el inventario de Schwartz.

2. Cree o use un problema partiendo de la necesidad o el deseo, como el riesgo de pérdida del puesto de trabajo, una oferta de un producto deseado, etc. (interpretación y definición del problema para el objetivo).

3. Dé al usuario informaciones para confirmar su problema y proporciónele una parte de la respuesta (búsqueda y recolección de informaciones para el objetivo).

4. Dé al usuario un medio eficaz para resolver su problema, lo que le dará una escapatoria controlada (la toma de decisión).

5. Tranquilice al usuario sobre la elección que ha hecho. Si el problema toca un tema sensible para el usuario, aprovéchese de esta fase para devolverle a un estado de tranquilidad (respuesta positiva).

1. Enviar un documento de Office trucado

Nuestro primer ejemplo será la apertura de un documento Office que contiene una macro para una persona con permisos de administrador de sistema o de soporte. Para estar seguro de que lo ejecutará, existen dos medios eficaces:

-

Modifique el archivo existente, como una hoja de Excel o un documento de perfil o cualquier otra cosa que el objetivo seguramente vaya a abrir.

-

Cree un archivo que sea interesante para el objetivo, un informe de cuentas diarias, una lista de sitios webs bloqueados o una presentación de PowerPoint con una temática pertinente.

Por ejemplo:

1. Tome contacto...

Contramedidas

En el caso de una manipulación, solo puede ser eficaz la sensibilización de los usuarios y de las personas encargadas del soporte. Piense en organizar sesiones de formación para los usuarios en plantilla, pero también agregue este proceso de formación a los nuevos empleados de la empresa.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática